Apple ได้เผยแพร่การอัปเดตด้านความปลอดภัยเพื่อแก้ไขช่องโหว่ Zero-day สองช่องโหว่ที่ถูกพบในการโจมตี iPhone และ Mac เพื่อติดตั้งสปายแวร์ Pegasus

ช่องโหว่นี้คือ CVE-2021-30860 และ CVE-2021-30858 โดยช่องโหว่ทั้งสองส่งผลทำให้สามารถมีการรันโค้ดที่เป็นอันตรายที่ถูกฝังไว้ในเอกสารที่ผู้โจมตีสร้างขึ้นได้

ช่องโหว่ CVE-2021-30860 CoreGraphics เป็นบั๊ก integer overflow ที่ค้นพบโดย Citizen Lab ซึ่งช่วยให้ผู้โจมตีสามารถสร้างเอกสาร PDF ที่เป็นอันตรายซึ่งรันคำสั่งเมื่อเปิดใน iOS และ macOS

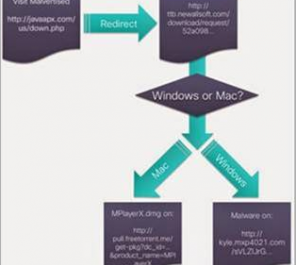

CVE-2021-30858 เป็นช่องโหว่บน WebKit ที่เมื่อมีการเข้าถึงหน้าเว็ปไซต์ที่ผู้โจมตีสร้างขึ้นด้วย iPhone และ macOS จะทำให้สามารถถูกรันคำสั่งที่เป็นอันตรายที่อยู่บนหน้าเว็ปไซต์ได้ เบื้องต้นทาง Apple ระบุว่าช่องโหว่นี้ถูกเปิดเผยแพร่ออกสู่สาธารณะแล้วอีกด้วย

แม้ว่า Apple จะไม่เปิดเผยข้อมูลเพิ่มเติมเกี่ยวกับวิธีการใช้ช่องโหว่ในการโจมตี แต่ Citizen Lab ได้ยืนยันว่า CVE-2021-30860 เป็นการใช้ประโยชน์จาก iMessage แบบ zero-day zero-click ที่ชื่อว่า 'FORCEDENTRY'

พบว่ามีการใช้ช่องโหว่ของ FORCEDENTRY เพื่อหลีกเลี่ยงระบบความปลอดภัยบน iOS BlastDoor เพื่อติดตั้งสปายแวร์ NSO Pegasus บนอุปกรณ์ที่เป็นของนักเคลื่อนไหวชาวบาห์เรน

BleepingComputer ได้ติดต่อ Citizen Lab พร้อมคำถามเพิ่มเติมเกี่ยวกับการโจมตี แต่ยังไม่ได้รับการตอบกลับในขณะนี้

Apple Zero-days อาละวาดในปี 2021

เป็นปีที่หนักมากสำหรับ Apple เพราะดูเหมือนว่าจะมีช่องโหว่ Zero-days อย่างต่อเนื่อง ซึ่งใช้ในการโจมตีเป้าหมายเป็นอุปกรณ์ iOS และ Mac

การโจมตีจาก FORCEDENTRY เปิดเผยในเดือนสิงหาคม (ก่อนหน้านี้ถูกติดตามโดย Amnesty Tech ในชื่อ Megalodon)

iOS zero-days สามช่องโหว่ (CVE-2021-1870, CVE-2021-1871, CVE-2021-1872) ที่ถูกใช้ในการโจมตีในเดือนกุมภาพันธ์

zero-day ใน iOS หนึ่งช่องโหว่ (CVE-2021-30661) ในเดือนมีนาคม ที่อาจมีการใช้ในการโจมตีเป็นวงกว้างได้ในอนาคต

หนึ่งช่องโหว่ zero-days ใน macOS (CVE-2021-30657) เดือนเมษายน ถูกใช้โจมตีโดยมัลแวร์ Shlayer

iOS zero-days อีกสามตัว (CVE-2021-30663, CVE-2021-30665 และ CVE-2021-30666) ในเดือนพฤษภาคม ที่สามารถทำให้มีการรันโค้ดที่เป็นอันตรายจากระยะไกลได้ (RCE) จากการเข้าเว็บไซต์ที่เป็นอันตราย

macOS zero-day (CVE-2021-30713) ในเดือนพฤษภาคม ซึ่งถูกใช้โดยมัลแวร์ XCSSET เพื่อเลี่ยง TCC privacy protections ของ Apple

zero-day ของ iOS สองช่องโหว่ (CVE-2021-30761 และ CVE-2021-30762) ในเดือนมิถุนายนที่ถูกใช้ในการแฮ็คเข้าสู่อุปกรณ์ iPhone, iPad และ iPod รุ่นเก่า

Project Zero ยังได้มีการเปิดเผยช่องโหว่ Zero-day อีก 11 ช่องโหว่ในปีนี้ ซึ่งใช้ในการโจมตีที่กำหนดเป้าหมายไปยังอุปกรณ์ Windows, iOS และ Android

อัปเดต 9/13/21: ยืนยันจาก Citizen Labs ว่าการอัปเดตนี้แก้ไขช่องโหว่ของ FORCEDENTRY ได้เรียบร้อยแล้ว

ที่มา : bleepingcomputer