นักวิจัยด้านความปลอดภัยพบ Malware-as-a-Service (MaaS) ตัวใหม่ชื่อ 'BunnyLoader' ซึ่งมีการโฆษณาขายบนฟอรัมของแฮ็กเกอร์หลายแห่ง โดยระบุว่าเป็น fileless loader ที่สามารถขโมย และแทนที่เนื้อหาของคลิปบอร์ดบนระบบได้

โดยมัลแวร์ตัวนี้กำลังอยู่ระหว่างการพัฒนาอย่างรวดเร็ว โดยมีการอัปเดตเพิ่มฟีเจอร์ใหม่ ๆ และแก้ไขข้อผิดพลาดอย่างต่อเนื่อง ซึ่งปัจจุบันสามารถดาวน์โหลด และเรียกใช้เพย์โหลด บันทึกคีย์ ขโมยข้อมูลสำคัญ และสกุลเงินดิจิทัล และรันคำสั่งจากระยะไกลได้

BunnyLoader เวอร์ชันแรกถูกพบเมื่อวันที่ 4 กันยายน หลังจากนั้นได้มีการเพิ่มฟังก์ชันใหม่ ๆ เช่น กลไกป้องกันการตรวจจับหลายแบบ และความสามารถในการขโมยข้อมูลเพิ่มเติม และมีการปล่อยเวอร์ชันที่สองในช่วงปลายเดือนนี้

นักวิจัยจากบริษัทรักษาความปลอดภัยบนคลาวด์ Zscaler ระบุว่า BunnyLoader กำลังได้รับความนิยมอย่างรวดเร็วในหมู่อาชญากรไซเบอร์ในฐานะมัลแวร์ที่มีฟีเจอร์ที่หลากหลาย และมีราคาถูก

ภาพรวมของ BunnyLoader

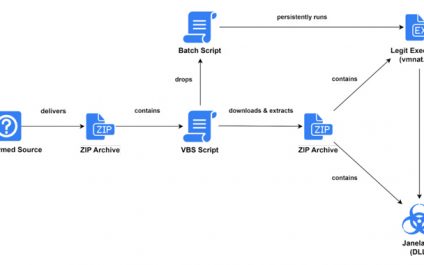

แผงควบคุมคำสั่งของ BunnyLoader ช่วยให้แม้แต่อาชญากรไซเบอร์ที่มีทักษะต่ำก็สามารถตั้งค่าเพย์โหลด second-stage เปิดใช้งานการบันทึกคีย์ ขโมยข้อมูล credential การจัดการข้อมูลบนคลิปบอร์ด (เพื่อขโมยสกุลเงินดิจิทัล) และรันคำสั่งระยะไกลบนอุปกรณ์ที่ถูกโจมตีได้

ในรายงานล่าสุด นักวิจัยระบุว่าหลังจากถูกเรียกใช้บนอุปกรณ์ที่ถูกโจมตี BunnyLoader จะสร้างค่าใหม่ใน Windows Registry เพื่อให้สามารถทำงานได้อย่างต่อเนื่อง ซ่อนหน้าต่างตัวเอง ตั้งค่า mutex เพื่อป้องกันการเข้าถึงข้อมูลพร้อมกัน และลงทะเบียนชื่อเหยื่อในแผงควบคุม

มัลแวร์ดำเนินการตรวจสอบหลายรายการเพื่อระบุว่ามันกำลังทำงานบน sandbox หรือ simulated environment อยู่หรือไม่ หากใช่ มัลแวร์จะแสดงข้อผิดพลาดเกี่ยวกับ incompatibility กับระบบ

นอกเหนือจากฟังก์ชันดังกล่าวแล้ว มัลแวร์ยังมีโมดูลสำหรับขโมยข้อมูลที่เก็บไว้ในเว็บเบราว์เซอร์ (รหัสผ่าน บัตรเครดิต ประวัติการเรียกดู) กระเป๋าสกุลเงินดิจิทัล VPNs แอปส่งข้อความ และอื่น ๆ ซึ่งทำหน้าที่เป็นโปรแกรมขโมยข้อมูลทั่วไป

ข้อมูลที่ขโมยมาทั้งหมดจะถูกบีบอัดเป็นไฟล์ ZIP ก่อนที่จะถูกส่งออกไปยังเซิร์ฟเวอร์สั่งการ และควบคุม (C2) ของผู้โจมตี

จากรายงานของนักวิจัย BunnyLoader รองรับการเขียนเพย์โหลดไปยังดิสก์ก่อนที่จะทำการเรียกใช้ และสามารถรันเพย์โหลดจากหน่วยความจำบนระบบ (fileless) โดยใช้เทคนิค process hollowing

การพัฒนาอย่างรวดเร็ว

Zscaler ได้ติดตามการพัฒนา และประกาศต่าง ๆ ของมัลแวร์บนฟอรัมแฮ็กเกอร์หลายแห่ง และพบว่ามัลแวร์นี้ได้รับการอัปเดตหลายครั้งตั้งแต่เปิดตัวครั้งแรก

ไทม์ไลน์ในการพัฒนาของ BunnyLoader

v1.0 (Sept 4): เปิดตัวครั้งแรก

v1.1 (Sept 5): แก้ไขข้อผิดพลาดของไคลเอนต์, เพิ่มการบีบอัดบันทึกข้อมูลก่อนอัปโหลด และเพิ่มคำสั่ง "pwd" สำหรับ reverse shell

v1.2 (Sept 6): ปรับปรุงความสามารถในการขโมยข้อมูลด้วยการกู้คืนประวัติเบราว์เซอร์, การกู้คืนโทเค็นการรับรองความถูกต้องของ NGRok และการรองรับเส้นทางเบราว์เซอร์ Chromium เพิ่มเติม

v1.3 (Sept 9): เพิ่มการกู้คืนข้อมูลบัตรเครดิตสำหรับ 16 ประเภทบัตร และแก้ไขข้อผิดพลาดบน C2

v1.4 (Sept 10): ดำเนินการหลบเลี่ยงโปรแกรมป้องกันไวรัส

v1.5 (Sept 11): เพิ่มความสามารถในการกู้คืน VPN ในการขโมยข้อมูล แก้ไขข้อผิดพลาดของตัวโหลด fileless และเพิ่มประสิทธิภาพในการโหลดบันทึกข้อมูล

v1.6 (Sept 12): เพิ่มเครื่องมือดูประวัติการดาวน์โหลด และเทคนิคป้องกันของ sandbox

v1.7 (Sept 15): ปรับปรุงการหลบเลี่ยงโปรแกรมป้องกันไวรัส

v1.8 (Sept 15): เพิ่มฟังก์ชันการทำงานของ keylogger และแก้ไขข้อผิดพลาดต่าง ๆ

v1.9 (Sept 17): ปรับปรุงโปรแกรมขโมยข้อมูลด้วยความสามารถในการกู้คืนข้อมูลเกม เส้นทางเบราว์เซอร์ Chromium เพิ่มเติม และการกู้คืนเดสก์ทอปวอลเล็ต

v2.0 (Sept 27): อัปเดต GUI ของ C2 แก้ไขช่องโหว่ที่สำคัญ รวมถึง SQL injection และ XSS เพิ่มการตรวจจับการพยายามโจมตีช่องโหว่ และเพิ่มประสิทธิภาพของโปรแกรมขโมยข้อมูล และตัวโหลด fileless ให้ดียิ่งขึ้น

ในปัจจุบัน BunnyLoader ขายในราคา $250 ในขณะที่รุ่น "private stub" ซึ่งมีฟีเจอร์ป้องกันการวิเคราะห์ที่แข็งแกร่งกว่า การฝังตัวในหน่วยความจำ การหลบเลี่ยงโปรแกรมป้องกันไวรัส และกลไกการคงอยู่เพิ่มเติม ขายในราคา $350

ในราคาที่ค่อนข้างต่ำนี้ เมื่อรวมกับการพัฒนาที่รวดเร็ว ทำให้ BunnyLoader เป็นตัวเลือกที่น่าสนใจสำหรับอาชญากรไซเบอร์ ที่กำลังมองหาข้อเสนอพิเศษในระยะแรกสำหรับมัลแวร์รุ่นใหม่ ๆ ก่อนที่จะเป็นที่รู้จัก และมีการเพิ่มราคา

ที่มา : bleepingcomputer.