นักวิจัยพบแคมเปญขนาดใหญ่ที่ส่งแอปพลิเคชันพร็อกซีเซิร์ฟเวอร์ไปยังระบบปฏิบัติการ windows อย่างน้อย 400,000 ระบบ โดยอุปกรณ์เหล่านี้ทำหน้าที่เป็น exit nodes โดยไม่ได้รับความยินยอมจากผู้ใช้งาน และมีบริษัทหนึ่งกำลังถูกตรวจสอบจากทราฟฟิกของพร็อกซีที่ทำงานผ่านเครื่องของบริษัท

Residential proxies มีประโยชน์ต่อผู้โจมตี เพราะสามารถนำไปใช้ในการโจมตีแบบ credential stuffing เนื่องจากทำให้ IP ที่ใช้ในการโจมตีแตกต่างกัน นอกจากนี้ยังมีจุดประสงค์อื่น ๆ เช่น การกดโฆษณา, การรวบรวมข้อมูล, การทดสอบเว็บไซต์ หรือการกําหนด routing เพื่อเพิ่มความเป็นส่วนตัว

บริษัทตัวแทนบางแห่งขายสิทธิ์การเข้าถึง residential proxies และยังเสนอผลตอบแทนทางการเงินให้กับผู้ใช้งานที่ตกลงที่จะแชร์แบนด์วิดท์อีกด้วย

ในรายงาน AT&T Alien Labs ระบุว่าเครือข่ายพร็อกซี 400,000 โหนดถูกสร้างขึ้นโดยใช้เพย์โหลดที่เป็นอันตรายสำหรับติดตั้งแอปพลิเคชันพร็อกซี่

AT&T Alien Labs ระบุว่า แม้ว่าบริษัทที่อยู่เบื้องหลังจะอ้างว่า exit nodes จะมาจากผู้ใช้งานที่ได้รับการแจ้งเตือน และยินยอมให้ใช้อุปกรณ์ของตนเท่านั้น แต่ Alien Labs มีหลักฐานว่าผู้พัฒนามัลแวร์กำลังแอบติดตั้งพร็อกซี่บนระบบอย่างเงียบ ๆ นอกจากนี้ เมื่อมีการเข้าใช้งานในแอปพลิเคชันพร็อกซี่ จะไม่มีการตรวจจับพฤติกรรมของมัลแวร์อีกด้วย

AT&T รายงานเมื่อสัปดาห์ที่แล้วว่า บริษัทเดียวกันนี้ยังเป็นผู้ควบคุม exit nodes ที่สร้างโดยเพย์โหลดที่เป็นอันตรายที่ชื่อว่า AdLoad ซึ่งกำหนดเป้าหมายไปยังระบบ macOS

ในความเป็นจริงไบนารี Go-Based ของทั้งสองระบบ (สำหรับ macOS และ Windows) ดูเหมือนจะมาจากซอร์สโค้ดเดียวกัน อย่างไรก็ตามพร็อกซี่ client ของ windows สามารถหลบเลี่ยงการตรวจจับมัลแวร์ได้ เนื่องจากใช้ลายเซ็นดิจิทัลที่ถูกต้อง

การติดพร็อกซี่แวร์ (Proxyware infection)

การติดมัลแวร์เริ่มต้นด้วย การดำเนินการของตัว loader ที่ซ่อนอยู่ใน crack ของซอฟต์แวร์ และเกมที่ถูกดาวน์โหลดมา พร้อมการติดตั้งแอปพลิเคชันพร็อกซี่โดยอัตโนมัติ โดยไม่ต้องมีการโต้ตอบกับผู้ใช้งาน

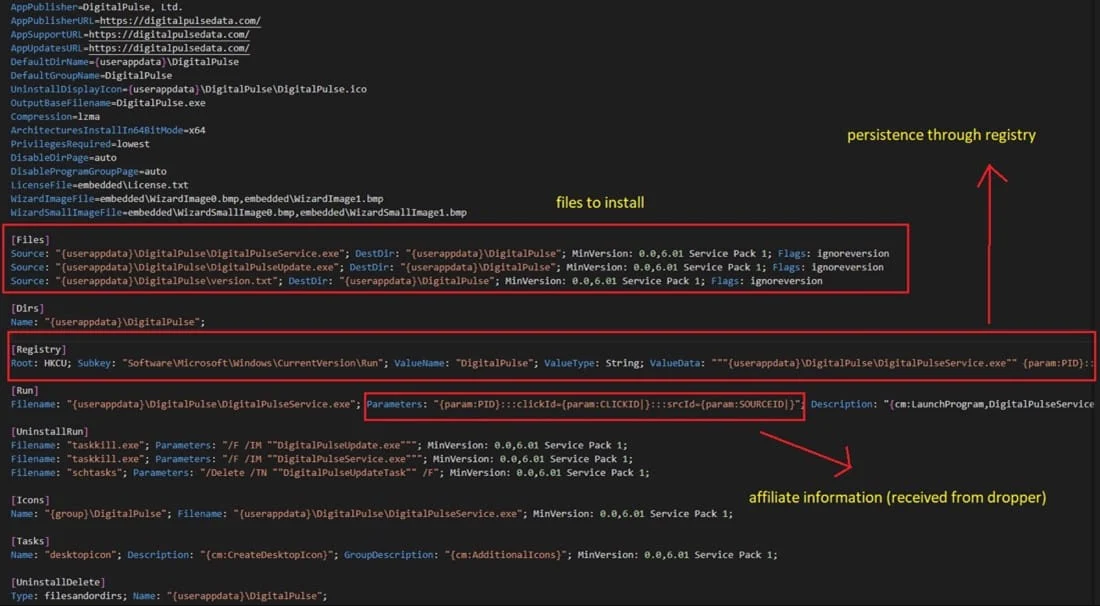

ผู้เขียนมัลแวร์ใช้ Inno Setup กับพารามิเตอร์เฉพาะเพื่อซ่อนรายละเอียดต่าง ๆ เกี่ยวกับกระบวนการติดตั้ง และคําแนะนําของผู้ใช้ทั่วไปทั้งหมด

ในระหว่างการติดตั้งพร็อกซี่ client มัลแวร์จะส่งพารามิเตอร์เฉพาะ ซึ่งจะถูกส่งไปยัง C2 เซิร์ฟเวอร์เพื่อให้ client สามารถถูกรวมเข้ากับ botnet ได้

พร็อกซี่ client จะยังคงอยู่บนระบบที่ติดมัลแวร์ โดยการสร้าง registry key เพื่อเปิดใช้งานเมื่อบูตระบบ และเพิ่ม scheduled task เพื่อตรวจสอบการอัปเดต client ใหม่

จากนั้นพร็อกซีจะรวบรวมข้อมูลที่สำคัญจากเครื่องอย่างต่อเนื่อง เพื่อให้แน่ใจว่ามีประสิทธิภาพ และการตอบสนองที่ดีที่สุด ซึ่งรวมถึงทุกอย่างตั้งแต่เริ่มกระบวนการ และการตรวจสอบ CPU ไปจนถึงการใช้หน่วยความจํา และการติดตามสถานะแบตเตอรี่

วิธีการป้องกัน

นักวิจัยแนะนําให้มองหาไฟล์ปฏิบัติการ "Digital Pulse" ที่ "% AppData% \" หรือ registry key ที่มีชื่อคล้ายกันใน "HKCU \ Software \ Microsoft \ Windows \ CurrentVersion \ Run\." หากมีนักวิจัยแนะนําให้ทำการลบออกโดยด่วน

หากพบ scheduled task ชื่อ "DigitalPulseUpdateTask" ควรทำการลบออกเพื่อลดโอกาสของกลไกอัปเดต client ที่จะนำไปสู่การติดมัลแวร์อีกครั้ง และสุดท้าย หลีกเลี่ยงการดาวน์โหลดซอฟต์แวร์ที่ละเมิดลิขสิทธิ์ และการดาวน์โหลดไฟล์จากเว็ปไซต์ที่น่าสงสัย เช่น เครือข่ายแบบ peer-to-peer หรือเว็บไซต์ที่ให้บริการซอฟต์แวร์ฟรี

สัญญาณของการติดไวรัสพร็อกซีแวร์ ได้แก่

- ประสิทธิภาพ และความเร็วอินเทอร์เน็ตลดลง

- รูปแบบการรับส่งข้อมูลเครือข่ายที่ผิดปกติ

- พบการเชื่อมต่อบ่อยครั้งกับ IP หรือโดเมนที่ไม่รู้จัก

- การแจ้งเตือนต่าง ๆ บนระบบ

ที่มา : bleepingcomputer

You must be logged in to post a comment.