Visa ดำเนินการแจ้งเตือนเกี่ยวกับการตรวจพบมัลแวร์ JSOutProx เวอร์ชันใหม่ที่มีเป้าหมายเป็นสถาบันทางการเงิน และลูกค้าของพวกเขา

การแจ้งเตือนจากหน่วยงาน Visa’s Payment Fraud Disruption (PFD) พบว่าถูกส่งต่อไปยังหน่วยงานที่ทำหน้าที่ออกบัตร, ผู้ประมวลผล และผู้ใช้งานบัตร Visa ซึ่ง Visa ระบุว่า บริษัทได้รับทราบข้อมูลเกี่ยวกับภัยคุกคามของแคมเปญฟิชชิ่ง (Phishing) รูปแบบใหม่ ที่กำลังถูกใช้เพื่อแพร่กระจายโทรจัน (Trojan) ในวันที่ 27 มีนาคม 2024 ที่ผ่านมา

แคมเปญนี้มุ่งเป้าไปที่สถาบันทางการเงินในตอนใต้ของเอเชีย เอเชียตะวันออกเฉียงใต้ ตะวันออกกลาง และแอฟริกา

ในเดือนธันวาคม 2019 JSOutProx ซึ่งเป็น remote access trojan (RAT) รูปแบบหนึ่ง ถูกพบเป็นครั้งแรก ซึ่งพบว่ามีการซ่อนตัวด้วย JavaScript backdoor ที่ทำให้ผู้โจมตีสามารถรัน shell commands, ดาวน์โหลดเพย์โหลดการโจมตีอื่น ๆ, สั่งรันไฟล์, บันทึกภาพหน้าจอ, แฝงตัวอยู่บนอุปกรณ์เหยื่อ, รวมถึงการควบคุมคีย์บอร์ด และเมาส์ได้

ในการแจ้งเตือนของ Visa ระบุว่า “แม้ว่า PFD จะยังไม่สามารถยืนยันถึงจุดประสงค์ที่แท้จริงของแคมเปญมัลแวร์ชนิดใหม่นี้ได้ แต่การโจมตีของผู้โจมตีกลุ่มนี้เคยมีเป้าหมายไปที่สถาบันทางการเงินเป็นเป้าหมายหลัก”

การแจ้งเตือนนี้มีข้อมูลที่เกี่ยวข้องกับการโจมตี (indicators of compromise - IoCs) ของแคมเปญการโจมตีล่าสุด และมีคำแนะนำในส่วนของการดำเนินการเพื่อลดผลกระทบในเบื้องต้น รวมไปถึงการเพิ่มความตระหนักรู้ในส่วนของความเสี่ยงที่เกิดจากการฟิชชิ่ง การเปิดใช้งาน EMV (Euro-Mastercard-Visa, chip card) และความปลอดภัยในการนำเทคโนโลยีมาใช้งาน ความปลอดภัยของการเข้าถึงระบบจากระยะไกล การเฝ้าระวัง และติดตามตรวจสอบธุรกรรมที่ต้องสงสัย

แคมเปญการฟิชชิ่ง

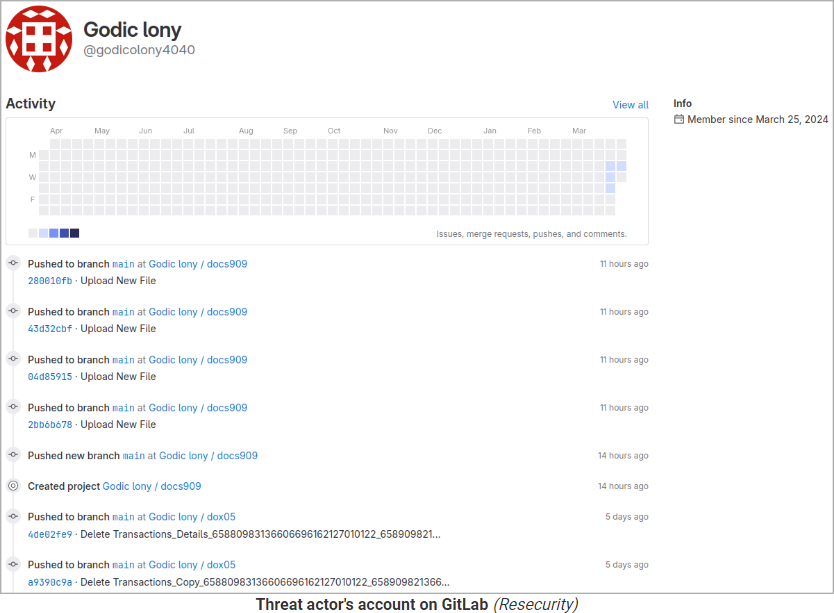

มีรายงานจาก Resecurity ลงรายละเอียดเกี่ยวกับการปฏิบัติการฟิชชิ่งของ JSOutProx ว่า มัลแวร์ได้ถูกพัฒนาถึงเวอร์ชันล่าสุดเพื่อการหลบเลี่ยงการตรวจจับที่ดียิ่งขึ้น ซึ่งปัจจุบันมีการใช้งาน GitLab ในการโฮสต์ส่วนประกอบในการโจมตี

ข้อสังเกตจากการโจมตีผู้ใช้งานของสถาบันการเงิน Resecurity พบการแจ้งเตือนทางการเงินปลอมถูกส่งไปหาเป้าหมายผ่านช่องทางอีเมล เพื่อแอบอ้างว่าเป็นสถาบันทางการเงินเพื่อแจ้งเตือนการชำระค่าใช้จ่ายด้วย SWIFT หรือ MoneyGram ปลอม

ไฟล์ ZIP ที่ถูกแนบไปกับอีเมลแจ้งเตือนเหล่านี้ ประกอบไปด้วยไฟล์ .js หลายไฟล์ ซึ่งหากมีการถูกเรียกใช้งาน จะทำการดาวน์โหลด JSOutProx เพย์โหลดจาก GitLab

ในขั้นต้นของการแฝงตัวของ JSOutProx จะทำให้ผู้โจมตีสามารถดำเนินการรันคำสั่งทั่วไปได้ เช่น การอัปเดต, การจัดการ sleep time เพื่อปกปิดการดำเนินการ, การรันคำสั่ง และการถอนการติดตั้งหากจำเป็น

ในขั้นที่สองของการแฝงตัว จะมีการดำเนินการเพิ่มในส่วนของ Plugins ที่จะสามารถเพิ่มขีดความสามารถที่ผู้โจมตีจะทำได้ ดังนี้:

- ตั้งค่าการสื่อสาร และการดำเนินการต่าง ๆ ของ RAT ได้ ซึ่งหมายถึงสามารถหลบเลี่ยงการตรวจจับได้ด้วยการอยู่เฉย ๆ โดยไม่มีการดำเนินการใด ๆ

- เปลี่ยนแปลงการตั้งค่า proxy สำหรับการดำเนินการต่าง ๆ ผ่านอินเตอร์เน็ต และหลบเลี่ยงมาตรการรักษาความปลอดภัยได้

- ลักลอบ หรือเปลี่ยนแปลงข้อมูลบน clipboard รวมถึงการเข้าถึงข้อมูลสำคัญ เช่น พาสเวิร์ด

- สามารถปรับการตั้งค่า DNS เพื่อเปลี่ยนเส้นทางการรับส่งข้อมูล เพื่อช่วยในการทำฟิชชิ่ง และการสื่อสารกับ C2 Server ได้

- นำข้อมูลรายละเอียด และบัญชีรายชื่อจาก Outlook เพื่อใช้สำหรับการโจมตีฟิชชิ่ง หรือการแพร่กระจายมัลแวร์ต่อไปได้

- Bypass UAC เพื่อเปลี่ยนแปลงค่า registry สำหรับการเข้าถึงระบบ รวมถึงการรักษาการแฝงตัวอยู่ในระบบ

- ปรับแต่งการตั้งค่า DNS และ Proxy เพื่อควบคุม หรืออำพรางการสื่อสารผ่านอินเตอร์เน็ตได้

- สามารถดำเนินการต่าง ๆ แบบอัตโนมัติได้ หรือทำให้สามารถแฝงตัวอยู่ในระบบต่อไป ด้วยการสร้างหรือเปลี่ยนแปลง shortcut ไฟล์ต่าง ๆ

- กู้คืน และส่งข้อมูลจากเครื่องที่ยึดได้กลับไปยังผู้โจมตี ซึ่งสามารถนำไปสู่การโจรกรรมข้อมูลหรือ Ransomware ได้

- ขโมยข้อมูล OTPs เพื่อ bypass ระบบป้องกันด้วยการยืนยันตัวตนสองขั้นตอนบนบัญชีของเป้าหมายได้

Resecurity ระบุว่าในช่วงแรกของการปฏิบัติการของ JSOutProx เกิดจากกลุ่มผู้โจมตีที่ชื่อ Solar Spider แต่ยังไม่พบหลักฐานชัดเจนที่ระบุว่าเป็นฝีมือของ Solar Spider จากแคมเปญล่าสุดนี้

เมื่อพิจารณาความซับซ้อนของการโจมตี โปรไฟล์ของเป้าหมาย และภูมิศาสตร์ นักวิเคราะห์ค่อนข้างมั่นใจว่า JSOutProx เป็นฝีมือของกลุ่มแฮ็กเกอร์จากจีน หรืออย่างน้อยก็ได้รับการสนับสนุนจากประเทศจีน

ที่มา: bleepingcomputer

You must be logged in to post a comment.