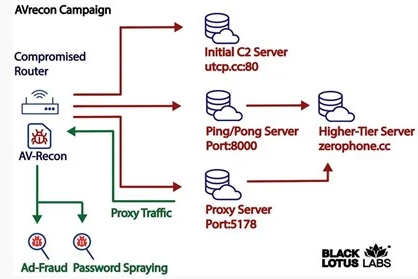

ทีมนักวิจัยภัยคุกคามทางไซเบอร์ Black Lotus Labs ของ Lumen รายงานการค้นพบ stealthy Linux malware ที่มีชื่อว่า AVrecon ได้แพร่กระจายไปยัง Linux-based small office/home office (SOHO) routers กว่า 70,000 เครื่อง เพื่อสร้าง botnet ที่ออกแบบมาเพื่อแอบใช้งานแบนด์วิดท์ และให้บริการ proxy ทำให้ Hacker สามารถนำไปใช้ในการฉ้อโกงโฆษณาดิจิทัล หรือโจมตีแบบ password spraying ได้

โดยนักวิจัยได้ค้นพบ AVrecon malware remote access trojan (RAT) ในขณะที่กำลังโจมตีอุปกรณ์มากกว่า 70,000 เครื่อง และได้ถูกสร้างเป็น botnet จำนวน 40,000 เครื่อง

stealthy Linux malware ส่วนใหญ่สามารถหลบเลี่ยงการตรวจจับได้ตั้งแต่ตรวจพบครั้งแรก เช่น ในเดือนพฤษภาคม 2021 ได้ค้นพบ stealthy Linux malware ที่กำหนดเป้าหมายการโจมตีไปที่ Netgear router หลังจากนั้นก็ไม่ถูกตรวจพบเป็นเวลากว่าสองปี จนมาพบว่าได้กลายเป็นหนึ่งใน botnet ที่กำหนดเป้าหมายการโจมตีไปยัง SOHO routers ที่ใหญ่ที่สุดที่ค้นพบในช่วงไม่กี่ปีที่ผ่านมา

ซึ่งเมื่อ router ได้ถูกเปลี่ยนให้เป็น botnet แล้ว มันจะส่งข้อมูลของ router เครื่องดังกล่าว ไปยัง command-and-control (C2) server ของ Hacker หลังจากนั้น botnet เครื่องดังกล่าวจะได้รับคำสั่งให้สร้างการสื่อสารกับกลุ่มเซิร์ฟเวอร์อิสระ ซึ่งเรียกว่า second-stage C2 server ซึ่งทางนักวิจัยได้พบ second-stage C2 server กว่า 15 เครื่องที่เปิดใช้งานตั้งแต่เดือนตุลาคม 2021 เป็นอย่างน้อย โดยอิงตามข้อมูลใบรับรอง x.509

ทั้งนี้ทีมรักษาความปลอดภัย Black Lotus ของ Lumen ได้ทำการกำจัด AVrecon malware ด้วยการปิดการกำหนดเส้นทาง C2 server ของ botnet ผ่านเครือข่ายหลัก ทำให้ botnet ไม่สามารถเชื่อมต่อกับ C2 server ได้

เช่นเดียวกับคำสั่งการปฏิบัติงาน binding operational directive (BOD) ที่ออกโดย CISA ได้สั่งการให้หน่วยงานรัฐบาลกลางของสหรัฐอเมริกาทำการอัปเดตแพตซ์ และรักษาความปลอดภัยของอุปกรณ์เครือข่ายที่เข้าถึงได้จากอินเทอร์เน็ต (รวมถึง SOHO routers) ภายใน 14 วันหลังจากค้นพบ เพื่อป้องกันความพยายามในการโจมตีที่อาจเกิดขึ้น

ซึ่งหากถูกโจมตี ก็อาจจะทำให้ SOHO routers ที่ถูกโจมตีกลายเป็น botnet และเข้าโจมตีระบบเครือข่ายภายในได้ รวมถึง SOHO routers ยังถือว่าเป็นอุปกรณ์ที่อยู่นอกเหนือขอบเขตการรักษาความปลอดภัยทั่วไป ทำให้ตรวจจับการโจมตีได้ยาก

รวมไปถึงยังพบว่ากลุ่ม Hacker จากจีนในชื่อ Volt Typhoon ก็ได้ใช้ botnet ในการโจมตี เพื่อสร้าง proxy traffic จากอุปกรณ์เครือข่าย ASUS, Cisco, D-Link, Netgear, FatPipe และ Zyxel SOHO จากรายงานของหน่วยงานความปลอดภัยทางไซเบอร์ Five Eyes (รวมถึง FBI, NSA และ CISA) ในเดือนพฤษภาคม 2023

Michelle Lee ผู้อำนวยการข่าวกรองภัยคุกคามของ Lumen Black Lotus แนะนำว่าผู้ดูแลระบบควรตรวจสอบการเชื่อมต่อของ SOHO routers ที่มี IP ที่มาจากประเทศอื่น ซึ่งไม่ใช่ประเทศที่มีการใช้งานอยู่ และตรวจสอบข้อมูล traffic ที่มาจาก IP ที่ไม่ปลอดภัยที่พยายามทำการหลบเลี่ยง firewall rules เช่น geofencing และ ASN-based blocking

ที่มา : bleepingcomputer

You must be logged in to post a comment.