พบแคมเปญมัลแวร์ใหม่ที่กำลังกำหนดเป้าหมายไปยังกลุ่มคนที่แสวงหาผลประโยชน์จากเด็ก

ตั้งแต่ปี 2012 ผู้โจมตีได้สร้างมัลแวร์ และแรนซัมแวร์หลากหลายรูปแบบที่ปลอมแปลงเป็นหน่วยงานของรัฐเพื่อเตือนผู้ใช้งานที่ติดมัลแวร์ว่าพวกเขากำลังกระทำความผิดจากการเข้าชม CSAM (Child Sexual Abuse Material) โดยมัลแวร์จะแจ้งให้เหยื่อยอมจ่ายค่าปรับ เพื่อป้องกันไม่ให้ข้อมูลของพวกเขาถูกส่งไปยังหน่วยงานบังคับใช้กฎหมาย

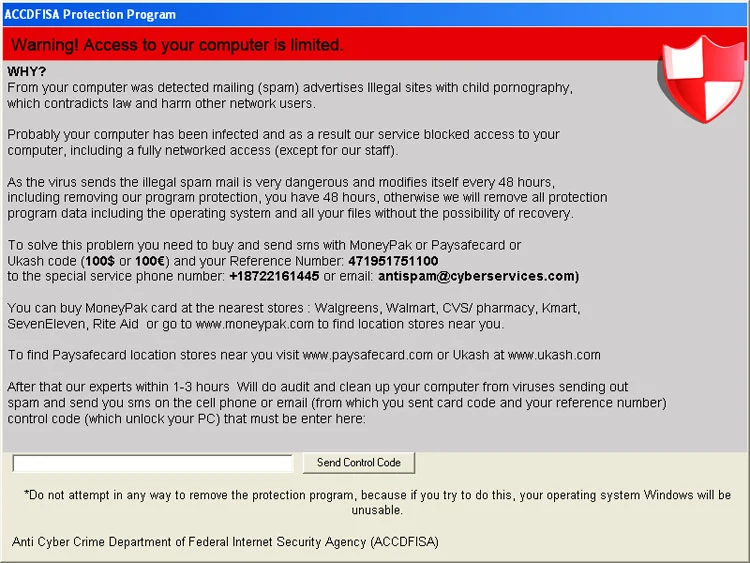

หนึ่งในการดำเนินการของแรนซัมแวร์ในยุคใหม่ เรียกว่า Anti-Child Porn Spam Protection หรือ ACCDFISA ซึ่งใช้กลยุทธ์การขู่กรรโชกนี้ รวมกับการล็อคเดสก์ท็อป Windows และการเข้ารหัสไฟล์

ต่อมาก็จะมีกลุ่มมัลแวร์อื่น ๆ ที่แอบอ้างเป็นหน่วยงานบังคับใช้กฎหมายที่ออกค่าปรับจากการเข้าชม CSAM เช่น โทรจัน Harasom, Urausy และ Reveton

สัปดาห์ที่แล้ว MalwareHunterTeam นักวิจัยด้านความปลอดภัยทางไซเบอร์ได้แชร์ตัวอย่างมัลแวร์ชื่อ 'CryptVPN' โดยใช้กลยุทธ์การขู่กรรโชกที่คล้ายกัน ซึ่งมุ่งเป้าไปยังผู้ที่แสวงหาสื่อลามกอนาจารเด็ก

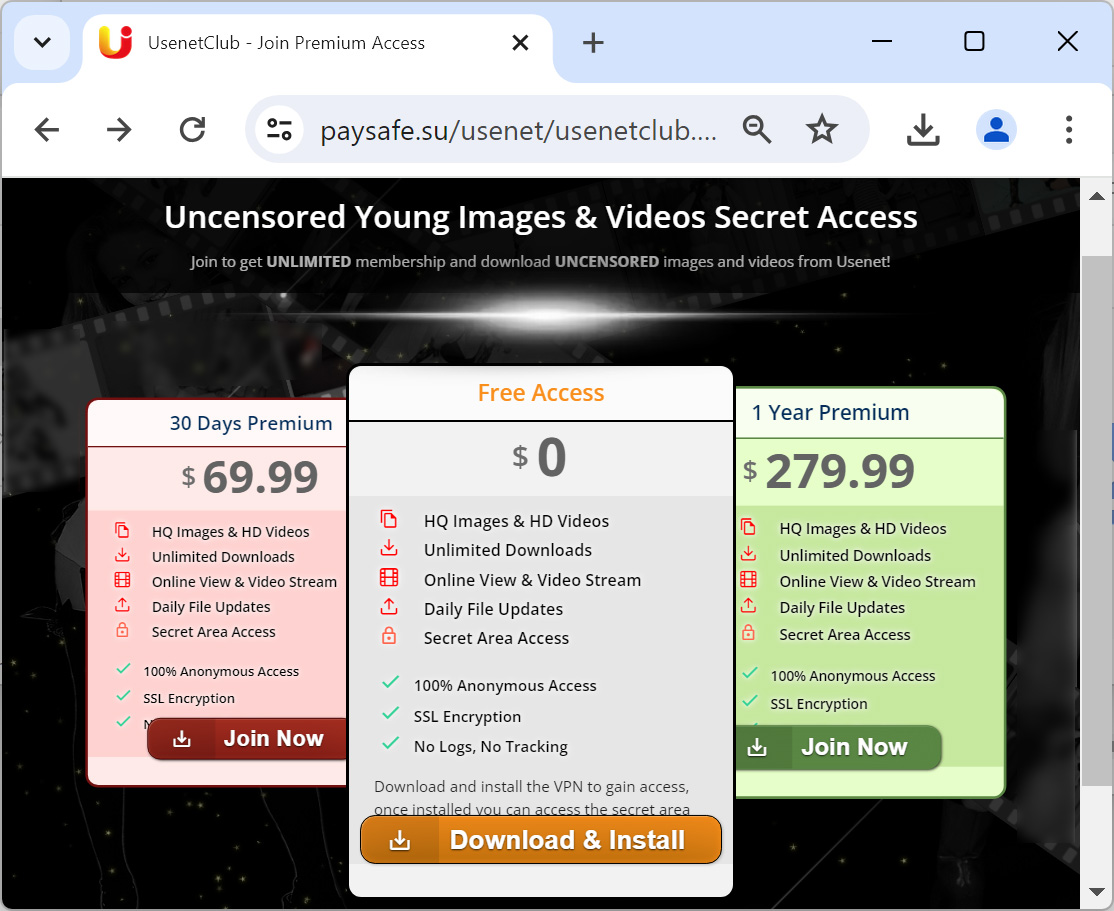

BleepingComputer พบว่าผู้โจมตีสร้างเว็บไซต์เพื่อปลอมตัวเป็น UsenetClub ซึ่งเป็นบริการสมัครสมาชิกสำหรับการเข้าถึงรูปภาพ และวิดีโอที่ดาวน์โหลดจาก Usenet แบบไม่มีการเซ็นเซอร์

Usenet เป็นแพลตฟอร์มการสนทนาออนไลน์ที่ช่วยให้ผู้คนสามารถสนทนาหัวข้อต่าง ๆ ในกลุ่มข่าวสารที่พวกเขาสมัครเป็นสมาชิกได้ แม้ว่า Usenet จะใช้สำหรับการสนทนาที่ถูกต้องในประเด็นต่าง ๆ มากมาย แต่ก็เป็นแหล่งที่ทราบกันดีว่าเป็นแหล่งของสื่อลามกอนาจารเด็กด้วยเช่นเดียวกัน

เว็บไซต์ปลอมที่สร้างขึ้นโดยผู้โจมตีจะปลอมแปลงเป็น UsenetClub โดยเสนอระดับการสมัครสมาชิกสามระดับสำหรับเนื้อหาของเว็บไซต์ สองรายการแรกเป็นแบบชำระค่าสมาชิกตั้งแต่ $69.99 ต่อเดือน ถึง $279.99 ต่อปี ส่วนตัวเลือกที่สามอ้างว่าให้สิทธิ์การเข้าถึงฟรีหลังจากที่ทำการติดตั้งซอฟต์แวร์ "CryptVPN" ฟรี และใช้เพื่อเข้าถึงเว็บไซต์

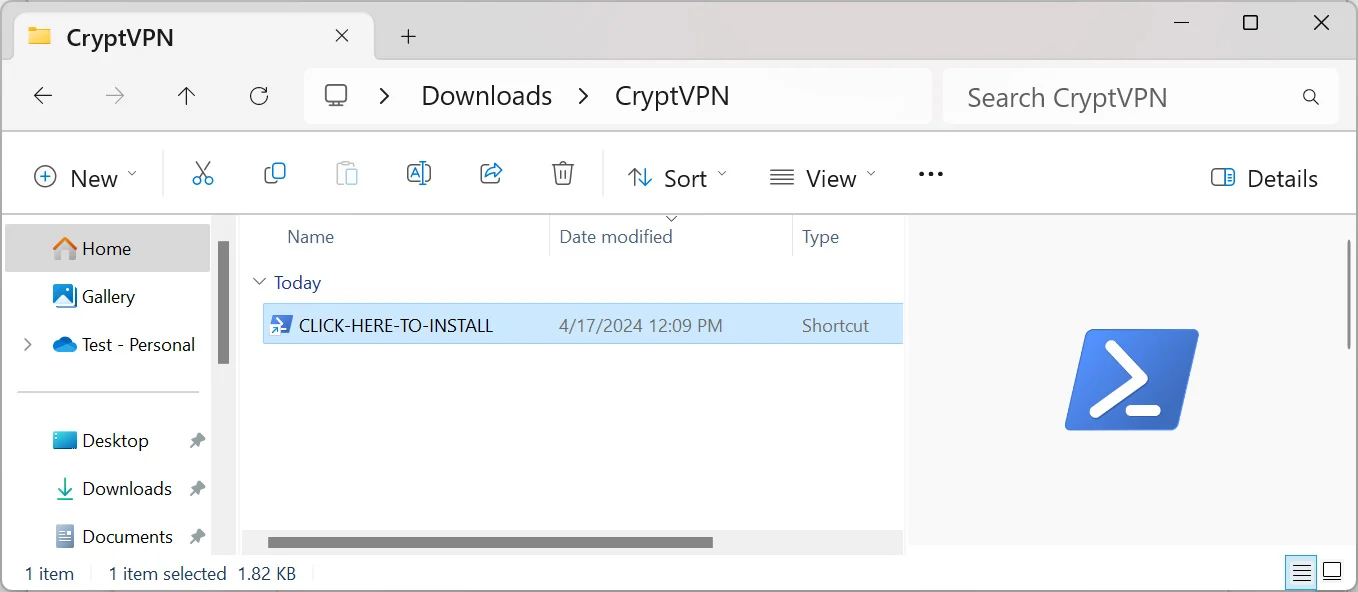

การคลิกที่ปุ่ม "ดาวน์โหลด และติดตั้ง" จะดาวน์โหลดไฟล์ CryptVPN.zip จากเว็บไซต์ ซึ่งเมื่อแตกไฟล์แล้วจะมีไฟล์ shortcut ของ Windows ที่ชื่อว่า "CLICK-HERE-TO-INSTALL"

การคลิกที่ปุ่ม "ดาวน์โหลด และติดตั้ง" จะดาวน์โหลดไฟล์ CryptVPN.zip จากเว็บไซต์ ซึ่งเมื่อแตกไฟล์แล้วจะมีไฟล์ shortcut ของ Windows ที่ชื่อว่า "CLICK-HERE-TO-INSTALL"

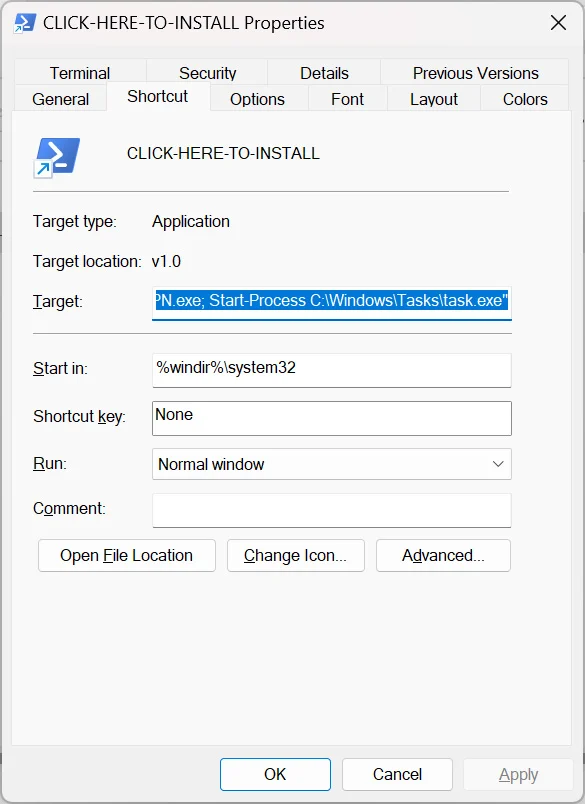

ไฟล์นี้เป็นไฟล์ shortcut ไปยัง PowerShell.exe พร้อมคำสั่งเพื่อดาวน์โหลดไฟล์ปฏิบัติการ CryptVPN.exe และบันทึกลงใน C:\Windows\Tasks.exe และสั่งดำเนินการ

ไฟล์นี้เป็นไฟล์ shortcut ไปยัง PowerShell.exe พร้อมคำสั่งเพื่อดาวน์โหลดไฟล์ปฏิบัติการ CryptVPN.exe และบันทึกลงใน C:\Windows\Tasks.exe และสั่งดำเนินการ  ไฟล์ปฏิบัติการของมัลแวร์นั้นถูกบีบอัดไฟล์ด้วย UPX แต่เมื่อคลายแพ็กเก็ตออกมาแล้วจะมีสตริง PDB ที่ระบุชื่อนักพัฒนามัลแวร์ว่า "PedoRansom"

ไฟล์ปฏิบัติการของมัลแวร์นั้นถูกบีบอัดไฟล์ด้วย UPX แต่เมื่อคลายแพ็กเก็ตออกมาแล้วจะมีสตริง PDB ที่ระบุชื่อนักพัฒนามัลแวร์ว่า "PedoRansom"

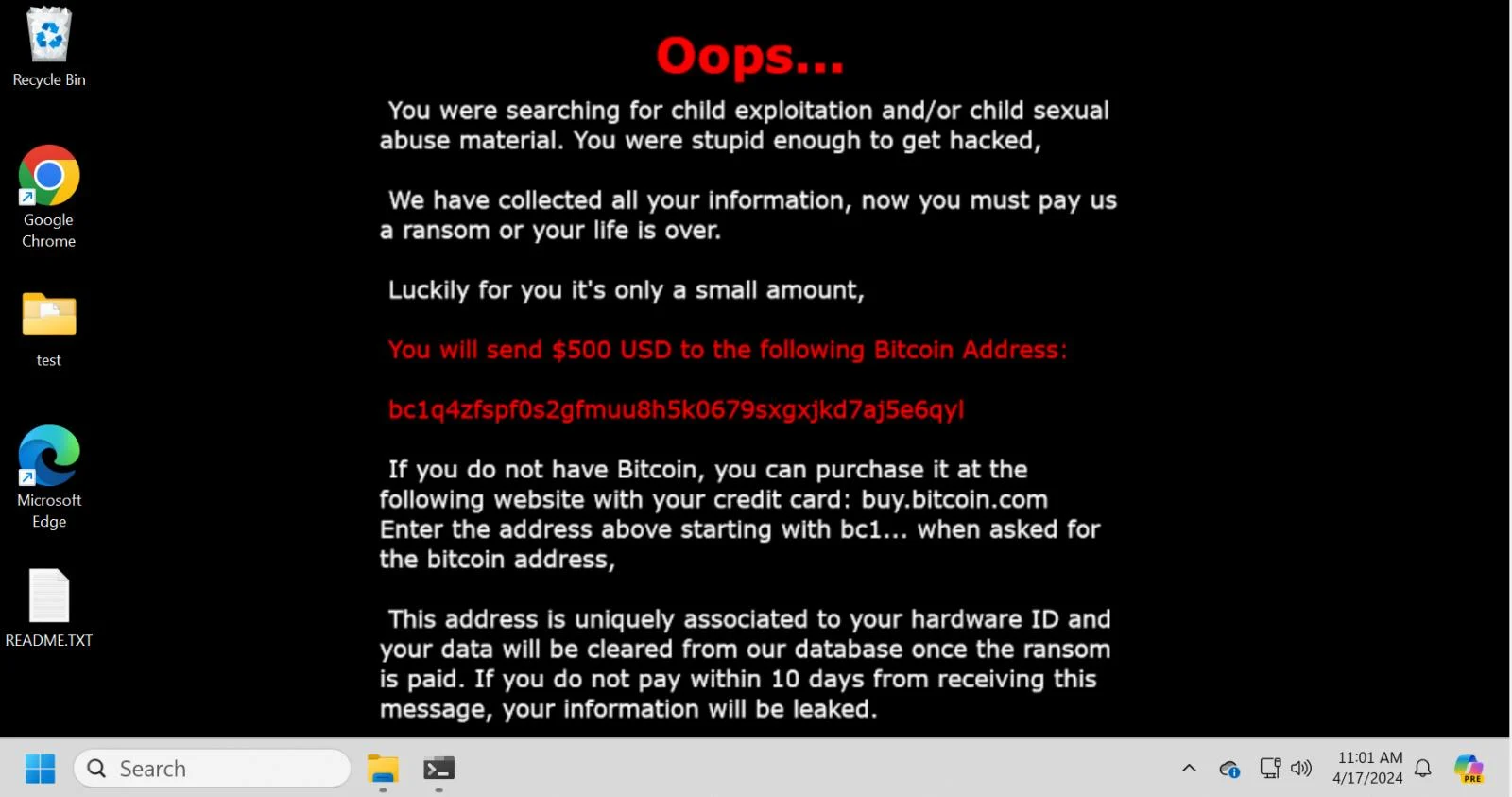

C:\Users\user\source\repos\PedoRansom\x64\Release\PedoRansom.pdbมัลแวร์ไม่มีอะไรเป็นพิเศษ สิ่งเดียวที่มันทำคือเปลี่ยนวอลเปเปอร์ของเป้าหมายเป็นข้อความขู่กรรโชก และบันทึกเรียกค่าไถ่ชื่อ README.TXT บนเดสก์ท็อป ซึ่งมีข้อความขู่กรรโชกที่คล้ายกัน

ข้อความการขู่กรรโชกระบุว่า “คุณมีการค้นหาเนื้อหาเกี่ยวกับการแสวงหาผลประโยชน์จากเด็ก หรือการล่วงละเมิดทางเพศเด็ก และคุณถูกแฮ็ก เราได้รวบรวมข้อมูลของคุณทั้งหมดแล้ว ตอนนี้คุณต้องจ่ายค่าไถ่เรา ไม่เช่นนั้นชีวิตของคุณจะจบลง”

การขู่กรรโชกระบุต่อไปว่า ”คุณจะต้องจ่ายเงิน 500 ดอลลาร์ให้กับที่อยู่ Bitcoin ของ bc1q4zfspf0s2gfmuu8h5k0679sxgxjkd7aj5e6qyl ภายในสิบวัน มิฉะนั้นข้อมูลการทำความผิดของคุณจะถูกปล่อย"

ซึ่งจากการตรวจสอบพบว่าไอดี bitcoin นี้ได้รับการชำระเงินเพียงประมาณ $86 เท่านั้นในปัจจุบัน

ผู้โจมตีใช้วิธีการขู่กรรโชกเกี่ยวกับเรื่องเพศมาเป็นเวลานาน โดยมักจะส่งอีเมลไปยังผู้คนจำนวนมากเพื่อพยายามขู่ให้พวกเขาจ่ายเงินตามข้อเรียกร้องการขู่กรรโชก ซึ่งวิธีการลักษณะนี้ทำงานได้ดีมากในช่วงแรก โดยผู้ส่งอีเมลสามารถทำเงินได้มากกว่า 50,000 ดอลลาร์ต่อสัปดาห์ในช่วงแรก

อย่างไรก็ตาม เมื่อเวลาผ่านไป และผู้ที่ได้รับอีเมลลักษณะนี้มีข้อมูลมากขึ้น แคมเปญการขู่กรรโชกที่เกี่ยวกับเพศก็ไม่ได้สร้างรายได้เหมือนกับในช่วงแรกที่เคยทำได้

แม้ว่าแคมเปญนี้จะมีความคิดสร้างสรรค์ และอาจทำให้หลายคนกลัวที่กำลังมองหาเนื้อหาประเภทนี้ แต่เราน่าจะไม่เห็นการเพิ่มขึ้นของคนที่ยอมจ่ายเงินตามคำเรียกร้องการขู่กรรโชกนี้

ที่มา : bleepingcomputer

You must be logged in to post a comment.