Cloudflare ประกาศว่าได้ปิดการเชื่อมต่อ HTTP ทั้งหมด และตอนนี้จะรับเฉพาะการเชื่อมต่อที่ปลอดภัยผ่าน HTTPS สำหรับ api.

Cloudflare บล็อกการเข้าถึง API ทุกประเภทที่ไม่มีการเข้ารหัส

พบช่องโหว่ระดับร้ายแรงบน Azure App ที่ Microsoft แอบติดตั้งไว้บน Linux VMs

เมื่อวันอังคารที่ผ่านมา Microsoft ได้กล่าวถึงช่องโหว่ด้านความปลอดภัย 4 รายการซึ่งเป็นส่วนหนึ่งของการอัปเดต Patch Tuesday

ที่อาจจะถูกนำไปใช้ในการโจมตีโดยผู้ไม่หวังดี เพื่อกำหนดเป้าหมายไปยังลูกค้าที่ใช้บริการ Azure cloud และยกระดับสิทธิ์จนเข้ายึดระบบที่มีช่องโหว่เหล่านั้นได้จากระยะไกล

นักวิจัยจาก Wiz เรียกช่องโหว่พวกนี้รวมกันว่า OMIGOD ซึ่งช่องโหว่เหล่านี้จะส่งผลกระทบต่อ software agent ที่ชื่อว่า Open Management Infrastructure ซึ่ง Software Agent จะถูกติดตั้ง และเรียกใช้งานอัตโนมัติ โดยผู้ใช้งานไม่รู้ตัว

CVE-2021-38647 (CVSS score: 9.8) - Open Management Infrastructure Remote Code Execution Vulnerability

CVE-2021-38648 (CVSS score: 7.8) - Open Management Infrastructure Elevation of Privilege Vulnerability

CVE-2021-38645 (CVSS score: 7.8) - Open Management Infrastructure Elevation of Privilege Vulnerability

CVE-2021-38649 (CVSS score: 7.0) - Open Management Infrastructure Elevation of Privilege Vulnerability

Open Management Infrastructure (OMI) เป็นโอเพ่นซอร์สที่เทียบเท่ากับ Windows Management Infrastructure (WMI) แต่ออกแบบมาสำหรับระบบ Linux และ UNIX เช่น CentOS, Debian, Oracle Linux, Red Hat Enterprise Linux Server, SUSE Linux และ Ubuntu

ลูกค้า Azure บนเครื่อง Linux รวมถึงผู้ใช้บริการเหล่านี้มีความเสี่ยงที่จะถูกโจมตี

Azure Automation

Azure Automatic Update

Azure Operations Management Suite (OMS)

Azure Log Analytics

Azure Configuration Management

Azure Diagnostics

"เมื่อผู้ใช้เปิดใช้งานบริการดังกล่าว OMI จะถูกติดตั้งอย่างเงียบๆ บนเครื่อง VM (Virtual Machine) ของพวกเขา โดยทำงานด้วยสิทธิพิเศษสูงสุดเท่าที่เป็นไปได้" Nir Ohfeld นักวิจัยด้านความปลอดภัยของ Wiz กล่าว

"นอกเหนือจากลูกค้า Azure cloud แล้ว ลูกค้า Microsoft รายอื่นๆ จะได้รับผลกระทบ เนื่องจากสามารถติดตั้ง OMI บนเครื่อง Linux ได้ และมักใช้ในองค์กร" Ohfeld กล่าวเสริม

เนื่องจาก OMI ทำงานเป็น Root ที่มีสิทธิ์สูงสุด ช่องโหว่ดังกล่าวอาจถูกโจมตีโดยผู้ไม่หวังดีจากภายนอก หรือผู้ใช้ที่มีสิทธิ์ต่ำเพื่อรันโค้ดที่เป็นอันตรายจากระยะไกลบนเครื่องเป้าหมาย และยกระดับสิทธิ์ของตนเอง และทำให้ผู้ไม่หวังดีสามารถใช้ประโยชน์จากการยกระดับสิทธิ์ในการติดตั้งการโจมตีอื่นๆอีกต่อไป

ช่องโหว่ 4 รายการที่สำคัญที่สุดคือช่องโหว่เรียกใช้โค้ดที่เป็นอันตรายจากระยะไกลที่เกิดจากพอร์ต HTTPS ที่ถูกเปิดไว้ เช่น 5986, 5985 หรือ 1270 ทำให้ผู้ไม่หวังดีสามารถที่จะเข้าถึง Azure ของเป้าหมายได้ และเริ่มเคลื่อนย้ายตนเองเข้าสู่เครือข่ายของเหยื่อ

"ด้วยแพ็กเก็ตเดียว ผู้ไม่หวังดีสามารถเป็น Root บนเครื่องจากระยะไกลได้โดยเพียงแค่ลบ Authentication Header มันง่ายมาก" "นี่เป็นช่องโหว่เรียกใช้โค้ดที่เป็นอันตรายจากระยะไกลที่เราสามารถเห็นได้ในตำราเรียนตั้งแต่ในยุค 90 เป็นเรื่องผิดปกติอย่างมากที่ยังสามารถเห็นมันเกิดขึ้นกับ Endpoints นับล้าน ในปี 2021" Ohfeld กล่าว

OMI เป็นเพียงตัวอย่างหนึ่งของ Software Agent ที่แอบติดตั้งโดยผู้ใช้งานไม่รู้ตัว สิ่งสำคัญคือต้องทราบว่า Software Agent เหล่านี้ไม่ได้มีเพียงใน Azure แต่ใน Amazon Web Services และ Google Cloud Platform ก็อาจมีเช่นเดียวกัน

คำแนะนำ

ในตอนนี้ Azure ไม่สามารถ Update OMI ให้ผู้ใช้งานที่ติดตั้ง Version ที่มีช่องโหว่ได้ แต่ผู้ใช้งานสามารถแก้ไขได้โดยดาวน์โหลด Package Repository ของ Microsoft และดำเนินการ Update OMI โดย การติดตั้ง OMI Version ใหม่ รายละเอียดสามารถเข้าไปอ่านเพิ่มเติมได้ใน

ที่มา : msrc.

เตือนภัยช่องโหว่ร้ายแรงใน VMware vCenter Server มี POC และการสแกนหาเครื่องที่มีช่องโหว่แล้ว

เมื่อวันที่ 23 กุมภาพันธ์ 2021 ที่ผ่านมา VMware ออกแพตช์ให้กับ VMware vCenter Server (vCenter Server) เพื่อแก้ไขช่องโหว่ร้ายแรง CVE-2021-21972 ซึ่งทำให้ผู้โจมตีสามารถส่งคำสั่งอันตรายมาจากระยะไกลผ่านพอร์ต Hโดยที่ไม่ต้องยืนยันตัวตนเพื่อทำการรันบนระบบปฏิบัติการณ์ของเครื่องที่มี vCenter Server ได้

โดยหลังจากการประกาศแพตช์ช่องโหว่ดังกล่าวเพียงวันเดียวก็มีการเผยแพร่ POC ของช่องโหว่ดังกล่าวทันที ทำให้เกิดการสแกนหาเครื่องที่มีช่องโหว่ตามมา ซึ่งจากการค้นหาผ่าน shodan.

Chrome 86 มาแล้ว พร้อมฟีเจอร์ด้านความปลอดภัยใหม่เพียบ

Google ประกาศการออก Chrome เวอร์ชัน 86 เมื่อวันที่ 6 ตุลาคมที่ผ่านมา โดยจุดน่าสนใจในรุ่นใหม่นี้นั้นอยู่ที่ฟีเจอร์ที่เกี่ยวข้องกับความปลอดภัยซึ่งถูกเพิ่มเข้ามาเป็นจำนวนมาก ตามรายการดังนี้

หากมีการบันทึก Credential ไว้ใน Chrome และมีการตรวจพบว่าได้รับผลกระทบจากข้อมูลรั่วไหล Chrome จะทำลิงค์เพื่อชี้ไปยัง <URL>/.well-known/change-password เพื่อให้ผู้ใช้งานทราบขั้นตอนในการปฏิบัติเพื่อเปลี่ยนรหัสผ่านโดยอัตโนมัติ (หากไม่มีพาธดังกล่าว Chrome จะสั่งลิงค์ไปยังโฮมเพจแทน)

เพิ่ม Safety Check เอาไว้ตรวจสอบการตั้งค่าเบราว์เซอร์และข้อมูลว่ามีความปลอดภัยหรือไม่ในคลิกเดียว

บล็อคการดาวโหลด mixed content หรือการดาวโหลดไฟล์ผ่านโปรโตคอล HTTP จากเว็บไซต์ HTTPS จากไฟล์ประเภท .exe, .apk, .zip, .iso และไฟล์ไบนารีอื่นๆ

นอกเหนือจากฟีเจอร์ที่ระบุมาแล้ว Chrome 86 ยังมีการแก้ไขและแพตช์ช่องโหว่ซึ่งยังไม่มีการเปิดเผยในขณะนี้ถึงยอดของช่องโหว่ที่ถูกแพตช์ รวมไปถึงเพิ่มฟีเจอร์ทดสอบ (experimental feature) มาอีกเป็นจำนวนมาก ผู้ที่สนใจอยากลองทดสอบฟีเจอร์ใหม่ๆ สามารถดูรายละเอียดเพิ่มเติมได้จากแหล่งที่มา

ที่มา : bleepingcomputer

Mozilla จะลดวันหมดอายุ TLS Certificate ลงเหลือครั้งละ 1 ปีโดยจะเริ่มปฏิบัติ 1 กันยายน 2020

Mozilla ได้ประกาศอย่างเป็นทางการแล้วว่าตั้งแต่วันที่ 1 กันยายน 2020 และ Mozilla จะไม่พิจารณา certificate ที่ออกใหม่และมีอายุมากว่า 398 วันหรือมากกว่าหนึ่งปีขึ้นไป

Mozilla กล่าวว่านักพัฒนาเบราว์เซอร์และผู้เชี่ยวชาญด้านความปลอดภัยได้พยายามผลักดันเพื่อลดอายุการใช้งานสูงสุดของ TLS certificate จาก 825 วันเป็น 398 วันโดยมีจุดประสงค์ในการปกป้องการเชื่อมต่อ HTTPS ของผู้ใช้ด้วยเหตุผลหลายประการ โดยมีเหตุผลหลักๆ ดังนี้

ให้ความคล่องตัวมากขึ้นเมื่อทำการยกเลิก certificate ในกรณีเมื่อค้นพบช่องใหว่ใหม่ในอัลกอริธึมการเข้ารหัส

สามารถจำกัดความเสี่ยงในกรณีที่เกิดการรั่วไหลหรือการขโมย private key และ TLS certificate โดยผู้ประสงค์ร้ายจะสามารถใช้ certificate ที่ถูกขโมยไปได้เเค่ 1 ปี

ป้องกันผู้ให้บริการโฮสต์จากการใช้ certificate เป็นเวลานานหลังจากที่โดเมนไม่ได้ใช้งานอีกต่อไปหรือเปลี่ยนผู้ให้บริการ

Mozilla ยังกล่าวถึงข้อเสียของการลดวันหมดอายุ TLS certificate ลงเหลือครั้งละ 1 ปีในประเด็นซึ่งเกี่ยวข้องกับผู้ดูแลเว็บไซต์ บริษัทที่มีการให้บริการเว็บไซต์หลายแห่งจะมีค่าใช้จ่ายมากขึ้นเนื่องจากค่าใช้จ่ายในการต่ออายุ TLS certificate จะหมดอายุบ่อยขึ้น สำหรับผู้ที่มี TLS certificate มากกว่า 2 ปีและทำการขอ TLS certificate ก่อนวันที่ 1 กันยายน 2020 จะไม่ได้รับผลกระทบและจะสามารถใช้งานได้จนกว่าจะหมดอายุการใช้งาน

ที่มา:

bleepingcomputer.

WFH Alert: Critical Bug Found in Old D-Link Router Models

เตือนภัยสำหรับผู้ WFH: พบช่องโหว่ระดับ “Critical” ใน D-Link Router รุ่นเก่า

นักวิจัยจาก Palo Alto Networks Unit 42 ได้เปิดเผยถึงช่องโหว่ระดับ “Critical” ใน D-Link DIR-865L จำนวน 6 รายการ โดย นั้นได้ End Of Support ไปแล้วในสหรัฐอเมริกาและกำลังจะหยุดการจำหน่ายในทวีปยุโรป โดยรายละเอียดของช่องโหว่มีดังนี้

CVE-2020-13782 (CVSS 9.8): เป็นช่องโหว่ที่ผู้โจมตีสามารถใช้ Command Injection ได้บนเราเตอร์ด้วยสิทธิ์ระดับผู้ดูแลระบบ ซึ่งถือว่าเป็นช่องโหว่ที่มีความอันตรายอย่างมาก

CVE-2020-13786 (CVSS 8.8): เป็นช่องโหว่ Cross-Site Request Forgery (CSRF)

CVE-2020-13785 (CVSS 7.5): ช่องโหว่เกิดจาการเข้ารหัสของอุปกรณ์ที่ไม่มีความเเข็งแกร่งเพียงพอ

CVE-2020-13784 (CVSS 7.5): ช่องโหว่สามารถทำให้ผู้โจมตีทำการสร้าง Session Cookie ได้ถ้ารู้เวลาการเข้าใช้ของผู้ใช้งาน

CVE-2020-13783 (CVSS 7.5): ช่องโหว่สามารถทำให้ผู้โจมตีสามารถค้นหารหัสผ่านและทราบรหัสผ่านได้ เนื่องจากอุปกรณ์ทำการจัดเก็บข้อมูลแบบ Plain text

CVE-2020-13787 (CVSS 7.5): ช่องโหว่เกิดจากการใช้งานโปรโตคอล WEP บนอุปกรณ์ ทำให้ผู้โจมตีสามารถดักจับข้อมูลได้แบบ plaintext

นักวิจัยจาก Palo Alto Networks Unit 42 ยังกล่าวอีกว่าหลังจากการรายงานช่องโหว่ D-Link ได้ทำการปล่อย Beta Firmware เพื่อเเก้ไขช่องโหว่เพียง 3 ช่องโหว่จากช่องโหว่ทั้งหมด ซึ่ง BleepingComputer ได้ทำการสอบถามถึงการเเก้ไขช่องโหว่ D-Link ได้เเจ้งกับ BleepingComputer ว่า D-Link DIR-865L นั้นได้ End Of Support ไปแล้วในประเทศสหรัฐอเมริกา ทาง D-Link จึงขอเเนะนำให้ผู้ใช้งานทำการเปลื่ยนเราเตอร์เป็นรุ่นใหม่ที่สามรถรองรับการอัพเดต Firmware ได้

ทั้งนี้นักวิจัยจาก Unit 42 นั้นได้ออกคำเเนะนำให้ผู้ใช้งาน D-Link DIR-865L ทำการตั้งค่าเราเตอร์ให้เปลื่ยนไปใช้งาน HTTPS เพื่อป้องกันการโจมตี Session Hijacking และทำการเปลื่ยน Time Zone บนเราเตอร์เพื่อป้องกันการโจมตีแบบสุ่มการสร้าง Session ID

ที่มา:bleepingcomputer threatpost hackread

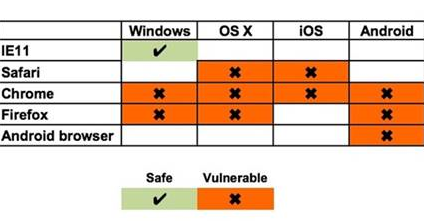

Browsers to block access to HTTPS sites using TLS 1.0 and 1.1 starting this month

เบราว์เซอร์จะเริ่มต้นบล็อกการเข้าถึงเว็บไซต์ HTTPS ที่ใช้ TLS 1.0 และ 1.1 ในเดือนนี้

เว็บเบราว์เซอร์ อาทิ Firefox และ Google Chrome จะเริ่มแสดงข้อความแจ้งเตือนหากผู้ใช้งานมีการพยายามเข้าถึงเว็บไซต์ผ่านโปรโตคอล HTTPS เวอร์ชั่นเก่าในเดือนนี้ สืบเนื่องมาจากความพยายามในการผลักดันให้เว็บไซต์พยายามใช้โปรโตคอลใหม่ ที่มีความปลอดภัยสูงกว่า

บริษัท Netcraft เปิดเผยว่าเว็บไซต์กว่า 850,000 แห่งยังคงใช้โปรโตคอล TLS 1.0 และ 1.1 ซึ่งมีกำหนดการลบออกจากเบราว์เซอร์หลักส่วนใหญ่ในปลายเดือนนี้ TLS 1.0 และ 1.1 ต่างเป็นที่รู้จักกันในเรื่องของช่องโหว่และปํญหาในการโจมตี ซึ่งอาจนำไปสู่การดักอ่านข้อมูลเข้ารหัสได้

ด้วยเหตุนี้เองเจ้าตลาดยักษ์ใหญ่อย่าง Microsoft, Google, Apple และ Firefox จึงเป็นแกนนำผลักดันการยกเลิกใช้โปรโตคอลดังกล่าวมาระยะหนึ่งแล้ว โดยเริ่มต้นจากการแสดง Not Secure มาตั้งแต่ปีที่แล้วหลัง TLS 1.3 ออกมาในปี 2018 และในปลายเดือนนี้เบราว์เซอร์ส่วนใหญ่จะแสดงคำเตือนที่ซ่อนอยู่ เพื่อแสดงข้อผิดพลาดเมื่อผู้ใช้เข้าถึงเว็บไซต์ที่ใช้ TLS 1.0 หรือ TLS 1.1 ทันที

ที่มา : zdnet

Browsers to block access to HTTPS sites using TLS 1.0 and 1.1 starting this month

Browsers จะทำการบล็อคการเข้าถึงเว็บไซต์ HTTPS ที่ใช้ TLS 1.0 และ 1.1 เริ่มต้นในเดือนนี้

มากกว่า 850,000 เว็บไซต์ยังคงใช้โปรโตคอล TLS 1.0 และ 1.1 ที่ล้าสมัยจะไม่สามารถเข้าถึงได้จาก Browsers หลักส่วนใหญ่ในปลายเดือนนี้ Netcraft ระบุ

เว็บไซต์กว่า 850,000 นั้นใช้ HTTPS แต่ในเวอร์ชันที่ไม่ปลอดภัย เว็บไซต์เหล่านั้นใช้ HTTPS ผ่าน certificates การเข้ารหัสที่สร้างขึ้นบนโปรโตคอล TLS 1.0 และ TLS 1.1 ซึ่งเป็นโปรโตคอลที่เก่าเเก่ เปิดตัวในปี 1996 และ 2006 ตามลำดับ โปรโตคอลเหล่านี้ใช้อัลกอริธึมการเข้ารหัสที่ไม่ปลอดภัย และมีความเสี่ยงต่อการโจมตีเพื่อถอดรหัสต่างๆ เช่น BEAST, LUCKY 13, SWEET 32, CRIME และ POODLE การโจมตีเหล่านี้ช่วยให้ผู้โจมตีสามารถถอดรหัส HTTPS และเข้าถึง plaintext บน web traffic ของผู้ใช้ เวอร์ชันใหม่ของโปรโตคอลเหล่านี้เปิดตัวในปี 2008 (TLS 1.2) และ 2017 (TLS 1.3) ซึ่งทั้งสองอย่างนี้ ถือว่าดีกว่าและปลอดภัยกว่าการใช้งาน TLS 1.0 และ TLS 1.1

การถอดถอนการใช้งาน TLS 1.0 และ TLS 1.1 ถูกประกาศตั้งแต่เมื่อสองปีที่แล้ว หลังจากการเปิดตัว TLS 1.3 ในฤดูใบไม้ผลิปี 2018 ผู้ผลิตเบราว์เซอร์สี่ราย ได้แก่ Apple, Google, Mozilla และ Microsoft และประกาศร่วมกันในเดือนตุลาคม 2018 ว่ามีแผนที่จะยกเลิกการสนับสนุน TLS 1.0 และ TLS 1.1 ในต้นปี 2020 ขั้นตอนแรกของการถอดถอนการใช้งานนี้เริ่มขึ้นเมื่อปีที่แล้ว เมื่อเบราว์เซอร์เริ่มติดฉลากไซต์ที่ใช้ TLS 1.0 และ TLS 1.1 ด้วยตัวบ่งชี้ "Not Secure" ในแถบที่อยู่ URL และไอคอนแม่กุญแจ เป็นการบอกใบ้แก่ผู้ใช้ว่าการเชื่อมต่อ HTTPS นั้นไม่ปลอดภัยอย่างที่คิด ปลายเดือนนี้เบราว์เซอร์จะเปลี่ยนจากการแสดงคำเตือนที่ซ่อนอยู่ เป็นแสดง errors เต็มหน้าจอเมื่อผู้ใช้เข้าถึงเว็บไซต์ที่ใช้ TLS 1.0 หรือ TLS 1.1 การแสดง errors เต็มหน้าจอเหล่านี้ มีกำหนดการที่จะเปิดตัวในการเปิดตัว Chrome 81 และ Firefox 74 ซึ่งมีกำหนดเวลาปลายเดือนมีนาคม 2020 นี้ Safari ก็มีกำหนดถอดถอนการใช้งาน TLS 1.0 และ 1.1 ในเดือนนี้เช่นกัน Microsoft จะดำเนินการตามความเหมาะสมในช่วงปลายเดือนเมษายนด้วยการเปิดตัว (the Chromium-based) Edge 82

ที่มา : zdnet

GOOGLE REMINDING ADMINS HTTP PAGES WILL BE MARKED ‘NOT SECURE’ IN OCTOBER

Google เริ่มมีการส่งการแจ้งเตือนไปยัง Web Admin ของ Website ต่างๆ เพื่อให้ทำการเปลี่ยนการใช้งานจาก HTTP ไปเป็น HTTPS เพื่อความปลอดภัยที่มากขึ้น จดหมายเตือนถูกส่งไปยังเจ้าของเว็บไซต์โดยเฉพาะเว็บไซต์ที่มีการใช้ฟอร์ม or บนเว็บ ข้อความในการแจ้งเตือนบอกว่า Google มีแผนที่จะทำให้เวอร์ชันต่อไปของ Chrome ที่ถูกปล่อยออกมามีความเสถียรมากขึ้น เพราะฉะนั้น Google จึงระบุว่าเว็บไซต์ต่างๆ จำเป็นจะต้องมี SSL certificate หากไม่ต้องการให้มีข้อความแจ้งเตือน “NOT SECURE” เด้งขึ้นมา

การแจ้งเตือนครั้งนี้ไม่เป็นที่ประหลาดใจมากเท่าไร เพราะก่อนหน้านี้ได้มีการพูดถึงเรื่องนี้อยู่เป็นระยะๆ การเข้า Incognito mode หรือโหมดไม่ระบุตัวตน ก็จะมีข้อความแจ้งเตือนเด้งขึ้นมาเช่นเดียวกันกับโหมดปกติ ในอีเมลยังมีข้อแนะนำต่างๆ สำหรับ Web Admin ในการย้ายจาก HTTP ไปยัง HTTPS การเปลี่ยนแปลงครั้งนี้ถูกกำหนดไว้ในช่วงเดือนตุลาคม 2017

ที่มา: threatpost

HTTPS-crippling attack threatens tens of thousands of Web and mail servers

- 1

- 2