พบวิธีการหลบเลี่ยงการตรวจจับ command-and-control (C2) หลังการโจมตีรูปแบบใหม่ที่ชื่อว่า "Ghost Calls" โดยมีการใช้ประโยชน์จาก TURN servers ซึ่งถูกใช้โดยแอป Zoom และ Microsoft Teams เพื่อส่งข้อมูลผ่านระบบที่ดูน่าเชื่อถือ (more…)

กลยุทธ์ใหม่ Ghost Calls ใช้ Zoom และ Microsoft Teams เป็น C2 ในการควบคุมการโจมตี

แฮ็กเกอร์ใช้ช่องโหว่ฟีเจอร์ remote control ของ Zoom เพื่อขโมยคริปโตผู้ใช้งาน

กลุ่มผู้โจมตีที่มีชื่อว่า ‘Elusive Comet’ มุ่งเป้าโจมตีไปยังผู้ใช้คริปโตเคอร์เรนซี โดยใช้เทคนิค Social Engineering ร่วมกับฟีเจอร์ remote control ของ Zoom เพื่อหลอกให้เหยื่อยินยอมให้เข้าถึงเครื่องคอมพิวเตอร์ของตน (more…)

ช่องโหว่ด้านความปลอดภัยของ Zoom Client อาจนำไปสู่การถูกละเมิดข้อมูล

ประกาศด้านความปลอดภัยล่าสุดจาก Zoom เปิดเผยช่องโหว่ระดับความรุนแรงสูงหลายรายการในซอฟต์แวร์ไคลเอนต์ ซึ่งสร้างความกังวลเกี่ยวกับความเป็นไปได้ที่อาจถูกละเมิดข้อมูลของผู้ใช้งาน (more…)

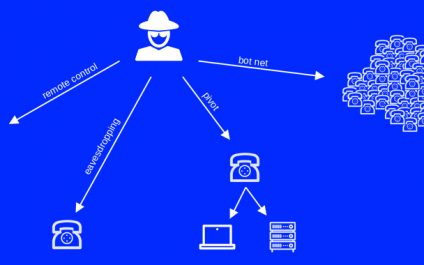

พบช่องโหว่ใน Zoom ZTP และ AudioCodes Phones ทำให้ผู้ใช้งานเสี่ยงต่อการถูกดักฟัง

มีการเปิดเผยช่องโหว่ด้านความปลอดภัยหลายรายการใน AudioCodes desk phone และ Zoom's Zero Touch Provisioning (ZTP) ที่อาจถูกใช้ประโยชน์จากผู้โจมตี เพื่อทำการโจมตีจากภายนอก

Moritz Abrell นักวิจัยด้านความปลอดภัยของ SySS ระบุในรายงานการวิเคราะห์ที่เผยแพร่ในวันศุกร์ที่ผ่านมาว่า "ผู้โจมตีจากภายนอกที่ใช้ช่องโหว่ที่พบใน AudioCodes Ltd.

Hacker ใช้ “Verified Publisher” จาก OAuth Apps เพื่อโจมตีบัญชีอีเมลของบริษัท

Microsoft ได้เปิดเผยการดำเนินการปิดใช้งานของบัญชี Microsoft Partner Network (MPN) ปลอม ที่ใช้สำหรับสร้างแอปพลิเคชัน OAuth ที่เป็นอันตราย ซึ่งถูกใช้ในแคมเปญ Phishing ที่มุ่งเป้าไปยังระบบคลาวด์ขององค์กรเพื่อขโมยอีเมล โดยการลอกเลียนแบบแอปยอดนิยมและหลอกให้เหยื่อกดยินยอมอนุญาตให้เข้าถึงสิทธิต่าง ๆ ซึ่งแอปปลอมเหล่านี้ได้ลงทะเบียนกับ OAuth ที่สร้างขึ้นใน Azure AD (more…)

พบการแพร่กระจายของแคมเปญมัลแวร์ Raccoon และ Vidar Stealers ผ่านซอฟต์แวร์เถื่อนที่ถูกฝังมัลแวร์

sekoia.io บริษัทรักษาความปลอดภัยทางไซเบอร์ของฝรั่งเศส พบแคมเปญการแพร่กระจายมัลแวร์ Raccoon และ Vidar Stealers จำนวนมาก โดยการสร้างเว็ปไซต์ปลอมเพื่อแจกจ่ายซอฟต์แวร์เถื่อนที่ถูกฝังมัลแวร์ที่เป็นอันตรายเอาไว้

ขั้นตอนการโจมตี

sekoia.

ช่องโหว่ใหม่บน Zoom ผู้โจมตีสามารถแฮ็กเข้าเครื่องเหยื่อได้โดยใช้เพียงการส่งข้อความ

Zoom ได้แก้ไขช่องโหว่ด้านความปลอดภัย 4 ช่องโหว่ ซึ่งทำให้ผู้โจมตีสามารถเข้ายึดครองเครื่องของผู้ใช้อื่นๆในระหว่างการสนทนาผ่านทางแชทโดยการส่งข้อความ Extensible Messaging และ Presence Protocol (XMPP) ที่ออกแบบมาเป็นพิเศษเพื่อสั่งรันโค้ดที่เป็นอันตราย

ช่องโหว่มีหมายเลข CVE-2022-22784 ถึง CVE-2022-22787 คะแนนความรุนแรงอยู่ระหว่าง 5.9 และ 8.1 Ivan Fratric จาก Google Project Zero เป็นผู้ค้นพบ และรายงานช่องโหว่ทั้ง 4 ช่องโหว่ในเดือนกุมภาพันธ์ พ.ศ. 2565

รายการช่องโหว่มีดังนี้

CVE-2022-22784 (คะแนน CVSS: 8.1) - Improper XML Parsing in Zoom Client for Meetings

CVE-2022-22785 (คะแนน CVSS: 5.9) - Improper constrained session cookies in Zoom Client for Meetings

CVE-2022-22786 (คะแนน CVSS: 7.5) - Update package downgrade in Zoom Client for Meetings for Windows

CVE-2022-22787 (คะแนน CVSS: 5.9) - Insufficient hostname validating during server switch in Zoom Client for Meetings

ฟังก์ชันแชทของ Zoom ที่สร้างบนมาตรฐาน XMPP การโจมตีช่องโหว่ได้สำเร็จอาจทำให้ผู้โจมตีสามารถบังคับผู้ใช้ Zoom ที่มีช่องโหว่ เพื่อเชื่อมต่อกับเซิร์ฟเวอร์ที่เป็นอันตราย และดาวน์โหลดการอัปเดตปลอม ส่งผลให้ถูกรันโค้ดที่เป็นอันตรายบนเครื่องเหยื่อได้

Fratric เรียก zero-click attack นี้ว่า "XMPP Stanza Smuggling" โดยเพิ่มเติมว่า "ผู้ใช้รายหนึ่งอาจสามารถปลอมแปลงข้อความเหมือนกับว่ามาจากผู้ใช้รายอื่น" และ "ผู้โจมตีสามารถส่งข้อความ control messages ซึ่งเหมือนกับว่าส่งมาจากเซิร์ฟเวอร์

ประเด็นหลักของปัญหาเหล่านี้คือการโจมตีในลักษณะ man-in-the-middle ระหว่าง client กับ server ระหว่างที่มีการอัปเดตซอฟแวร์ โดยจะใช้ช่องโหว่เพื่อบังคับการอัพเดตซอฟต์แวร์ Zoom client เป็นเวอร์ชันเก่าที่มีความปลอดภัยน้อยกว่า

แม้ว่าการโจมตีในลักษณะ downgrade attack หนึ่งช่องโหว่จะเกิดเฉพาะเวอร์ชันที่ใช้งานบน Windows แต่ CVE-2022-22784, CVE-2022-22785 และ CVE-2022-22787 ส่งผลกระทบต่อทั้ง Android, iOS, Linux, macOS และ Windows

มีแพทช์ออกมาหนึ่งเดือนหลังจากที่ Zoom ได้แก้ไขช่องโหว่ที่มีความรุนแรงสูง 2 ช่องโหว่ (CVE-2022-22782 และ CVE-2022-22783) ที่อาจนำไปสู่การยกระดับสิทธิ์ และการเปิดเผยเนื้อหาการประชุมภายในองค์กร นอกจากนี้ยังแก้ไขช่องโหว่ (CVE-2022-22781) ที่เป็นการโจมตีในแอปของ Zoom บน macOS

ขอแนะนำให้ผู้ใช้ Zoom อัปเดตเป็นเวอร์ชันล่าสุด (5.10.0) เพื่อลดความเสี่ยงที่อาจเกิดขึ้นจากการใช้ประโยชน์จากช่องโหว่ดังกล่าว

ที่มา : thehackernewshttp

แคมเปญ SEO Poisoning ครั้งใหม่ กำลังถูกใช้ในการแพร่กระจายโทรจันด้วยชื่อซอฟแวร์ดังต่างๆ

แคมเปญ search engine optimization (SEO) poisoning attack ถูกพบว่ากำลังใช้ประโยชน์จากความน่าเชื่อถือของซอฟต์แวร์แท้ ในการหลอกให้ผู้ใช้งานดาวน์โหลดมัลแวร์ BATLOADER

“ผู้ไม่ประสงค์ดี ใช้ธีม ‘ติดตั้งแอปพลิเคชันฟรี’ หรือ ‘เครื่องมือพัฒนาซอฟต์แวร์ฟรี’ เป็นคำค้นหาของ SEO เพื่อหลอกล่อเหยื่อไปยังเว็บไซต์ และดาวน์โหลดตัวติดตั้งซอฟต์แวร์ที่ฝังมัลแวร์ไว้” นักวิจัยจาก Mandiant กล่าวในรายงานที่เผยแพร่เมื่อสัปดาห์ที่ผ่านมา

ในการโจมตีด้วย SEO poisoning attacks ผู้ไม่ประสงค์ดีได้ทำการเพิ่มอันดับของเว็บไซต์ที่ใช้แพร่กระจายมัลแวร์บน search engine ทำให้เว็บไซต์เหล่านั้นขึ้นมาบนหน้าแรกของผลการค้นหาเมื่อผู้ใช้งานทั่วไปค้นหาซอฟต์แวร์ต่าง ๆ เช่น TeamViewer, Visual Studio, และ Zoom และหลงเข้าไปดาวน์โหลดซอฟต์แวร์ที่ถูกฝังมัลแวร์ไว้

ตัวติดตั้งที่ภายในประกอบไปด้วยซอฟต์แวร์แท้ จะถูก BATLOADER payload ผูกติดไปด้วยซึ่งจะทำการเปิดใช้งานระหว่างขั้นตอนการติดตั้ง หลังจากนั้นมัลแวร์ตัวนี้จะเป็นตัวที่ใช้หาข้อมูลเพิ่มเติมเกี่ยวกับระบบขององค์กรที่เป็นเป้าหมาย และใช้เพื่อดาวน์โหลดมัลแวร์อื่น ๆ เพื่อแพร่กระจายเป็นลูกโซ่ต่อไป

หนึ่งในไฟล์ที่ถูกดาวน์โหลดนั้น เป็นส่วนประกอบภายในของ Microsoft Windows ที่ถูกดัดแปลงด้วยการเพิ่ม VBScript ที่ไม่พึงประสงค์ โดยการโจมตีนี้ใช้เทคนิคที่เรียกว่า signed binary proxy execution เพื่อทำการรันไฟล์ DLL โดยใช้ "Mshta.

พบช่องโหว่ใน zoom ส่งผลให้ผู้อื่นสามารถเห็นข้อมูลที่ไม่ต้องการแชร์ได้เป็นช่วงเวลาสั้นๆ

ช่องโหว่ดังกล่าวคือ CVE-2021-28133 โดยปกติผู้ใช้งานสามารถเลือกที่จะแชร์หน้าจอเฉพาะส่วนที่ต้องการ, แอพพลิเคชั่นที่ต้องการ หรือเลือกที่จะแชร์หน้าจอทั้งหมด แต่ช่องโหว่ดังกล่าวนี้จะแสดงข้อมูลของแอพพลิเคชั่นอื่นๆ ให้ผู้เข้าร่วมคนอื่นเห็นเป็นช่วงเวลาสั้นๆ หากแอพพลิเคชั่นดังกล่าวถูกเปิดซ้อนบนแอพพลิเคชั่นที่ถูกแชร์อยู่

ปัญหาดังกล่าวถูกทดสอบบนเวอร์ชั่น 5.4.3 และ 5.5.4 ทั้งบน Windows และ Linux มีการเปิดเผยว่าช่องโหว่ดังกล่าวได้รับการแจ้งไปตั้งแต่เมื่อวันที่ 2 ธันวาคม ปีที่แล้ว และปัจจุบันช่องโหว่ดังกล่าวก็ยังไม่มีการปล่อยแพทช์ออกมา โดย zoom แจ้งว่ารับทราบถึงปัญหาดังกล่าวแล้ว และกำลังอยู่ในขั้นตอนดำเนินการแก้ไข แม้ว่าข้อมูลดังกล่าวจะถูกแสดงเพียงแค่ระยะเวลาสั้นๆ แต่หากมีการอัดวิดีโอไว้ ก็จะสามารถเปิดย้อนกลับมาเพื่อดูได้

ที่มา: thehackernews

Zoom เปิดตัวฟีเจอร์การเข้ารหัสแบบ E2EE สำหรับผู้ใช้ทุกคนในสัปดาห์หน้า

Zoom ได้ประกาศเปิดตัวฟีเจอร์การเข้ารหัสแบบ End-to-End (E2EE) สำหรับผู้ใช้ทุกคนในสัปดาห์หน้า โดยการเปิดใช้งานในครั้งนี้เป็นการทดลองด้านเทคนิคราว 30 วัน

โดยคีย์การเข้ารหัส E2EE ทั้งหมดถูกสร้างขึ้นโดยเครื่องของผู้ใช้แทนที่จะเป็นการถูกสร้างด้วยเซิร์ฟเวอร์ของ Zoom ซึ่งจะทำให้ผู้ให้บริการ Zoom หรือบุคคลภายนอกอื่น ๆ ไม่สามารถถอดรหัสข้อมูลที่ถูกแลกเปลี่ยนกันกับผู้เข้าร่วม ส่วนเซิร์ฟเวอร์ของ Zoom เป็นเพียงแค่ตัวกลางเพื่อ Relay ออกไป ดังนั้นเซิร์ฟเวอร์ Zoom จึงไม่ข้องเกี่ยวกับการเข้ารหัสของผู้ใช้ แต่การเปิดใช้งานฟีเจอร์นี้ E2EE จะทำให้ฟีเจอร์บางอย่างใช้งานไม่ได้เช่น Join before host, Cloud Recording, Streaming, Live Transcription, Breakout Rooms, Polling, Private Chat 1:1 และ Meeting Reaction เป็นต้น

เมื่อมีการเปิดใช้งานฟีเจอร์ E2EE แล้วผู้เข้าร่วมประชุมจะสังเกตได้จากโลโก้รูปโล่แม่กุญแจสีเขียวที่อยู่มุมซ้ายบนของหน้าต่าง โดยเบื้องต้นผู้ใช้งาน Zoom จะต้องเข้าใช้งานผ่าน Desktop Client, Mobile App หรือ Zoom Rooms เท่านั้น ในช่วงการทดสอบนี้

ทั้งนี้ห้องประชุม Zoom นั้นสามารถรองรับผู้เข้าร่วมได้ถึง 200 คนในการประชุม E2EE บน Zoom และฟีเจอร์นี้จะเปิดให้บริการสำหรับผู้ใช้ทุกคนสำหรับทั้งบัญชีแบบชำระเงินและบัญชีฟรี

ที่มา: bleepingcomputer.