แคมเปญ search engine optimization (SEO) poisoning attack ถูกพบว่ากำลังใช้ประโยชน์จากความน่าเชื่อถือของซอฟต์แวร์แท้ ในการหลอกให้ผู้ใช้งานดาวน์โหลดมัลแวร์ BATLOADER

“ผู้ไม่ประสงค์ดี ใช้ธีม ‘ติดตั้งแอปพลิเคชันฟรี’ หรือ ‘เครื่องมือพัฒนาซอฟต์แวร์ฟรี’ เป็นคำค้นหาของ SEO เพื่อหลอกล่อเหยื่อไปยังเว็บไซต์ และดาวน์โหลดตัวติดตั้งซอฟต์แวร์ที่ฝังมัลแวร์ไว้” นักวิจัยจาก Mandiant กล่าวในรายงานที่เผยแพร่เมื่อสัปดาห์ที่ผ่านมา

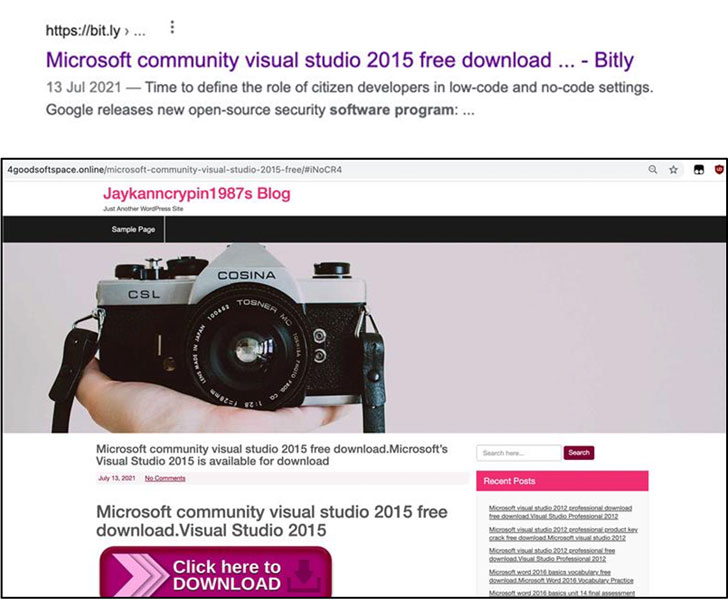

ในการโจมตีด้วย SEO poisoning attacks ผู้ไม่ประสงค์ดีได้ทำการเพิ่มอันดับของเว็บไซต์ที่ใช้แพร่กระจายมัลแวร์บน search engine ทำให้เว็บไซต์เหล่านั้นขึ้นมาบนหน้าแรกของผลการค้นหาเมื่อผู้ใช้งานทั่วไปค้นหาซอฟต์แวร์ต่าง ๆ เช่น TeamViewer, Visual Studio, และ Zoom และหลงเข้าไปดาวน์โหลดซอฟต์แวร์ที่ถูกฝังมัลแวร์ไว้

ตัวติดตั้งที่ภายในประกอบไปด้วยซอฟต์แวร์แท้ จะถูก BATLOADER payload ผูกติดไปด้วยซึ่งจะทำการเปิดใช้งานระหว่างขั้นตอนการติดตั้ง หลังจากนั้นมัลแวร์ตัวนี้จะเป็นตัวที่ใช้หาข้อมูลเพิ่มเติมเกี่ยวกับระบบขององค์กรที่เป็นเป้าหมาย และใช้เพื่อดาวน์โหลดมัลแวร์อื่น ๆ เพื่อแพร่กระจายเป็นลูกโซ่ต่อไป

หนึ่งในไฟล์ที่ถูกดาวน์โหลดนั้น เป็นส่วนประกอบภายในของ Microsoft Windows ที่ถูกดัดแปลงด้วยการเพิ่ม VBScript ที่ไม่พึงประสงค์ โดยการโจมตีนี้ใช้เทคนิคที่เรียกว่า signed binary proxy execution เพื่อทำการรันไฟล์ DLL โดยใช้ "Mshta.exe" ซึ่งส่งผลให้เกิดการรัน VBScript code และเข้าสู่เฟสถัดไปในการโจมตีซึ่ง payloads ต่าง ๆ เช่น Atera Agent, Cobalt Strike Beacon, และ Ursnif จะถูกดาวน์โหลดลงมาเพื่อใช้ในการทำ remote reconnaissance, privilege escalation, และ credential harvesting

Mandiant ยังกล่าวอีกว่าเทคนิคที่ใช้โจมตีนั้นใกล้เคียงกับเทคนิคที่กลุ่ม Conti ransomware ใช้ ซึ่งถูกเผยแพร่ออกมาเมื่อเดือนสิงหาคม 2021 “เนื่องจากมีการเผยแพร่ข้อมูลนี้ออกไป ทำให้แฮกเกอร์ที่ไม่ได้สังกัดกลุ่มไหนอาจจะนำวิธีการดังกล่าวนี้ไปใช้งานได้” นักวิจัยกล่าว

ที่มา: thehackernews

You must be logged in to post a comment.