มีการเปิดเผยช่องโหว่ด้านความปลอดภัยหลายรายการใน AudioCodes desk phone และ Zoom's Zero Touch Provisioning (ZTP) ที่อาจถูกใช้ประโยชน์จากผู้โจมตี เพื่อทำการโจมตีจากภายนอก

Moritz Abrell นักวิจัยด้านความปลอดภัยของ SySS ระบุในรายงานการวิเคราะห์ที่เผยแพร่ในวันศุกร์ที่ผ่านมาว่า "ผู้โจมตีจากภายนอกที่ใช้ช่องโหว่ที่พบใน AudioCodes Ltd.'s desk phones และฟีเจอร์ของ Zoom's Zero Touch Provisioning อาจทำให้สามารถเข้าระบบควบคุมอุปกรณ์จากระยะไกลได้อย่างเต็มรูปแบบ"

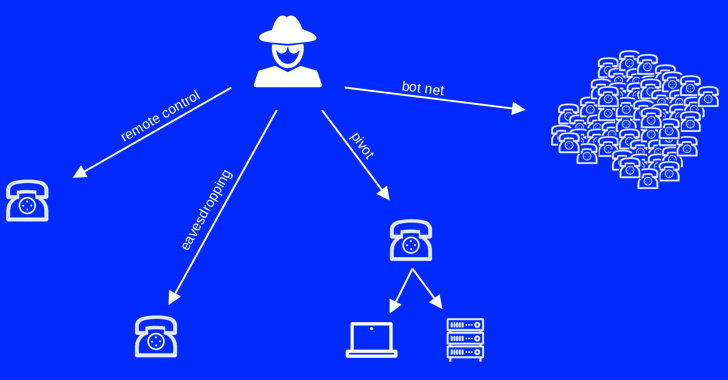

การเข้าถึงได้ในลักษณะดังกล่าว อาจถูกนำมาใช้เพื่อการดักฟังในห้อง หรือทางโทรศัพท์ หรือใช้ในการเข้าถึงอุปกรณ์ และโจมตีเครือข่ายภายในขององค์กร และสร้าง botnet จากอุปกรณ์ที่ถูกโจมตีได้อีกด้วย โดยรายงานถูกนำเสนอในงานประชุมด้านความปลอดภัย Black Hat USA ในช่วงสัปดาห์ที่ผ่านมา

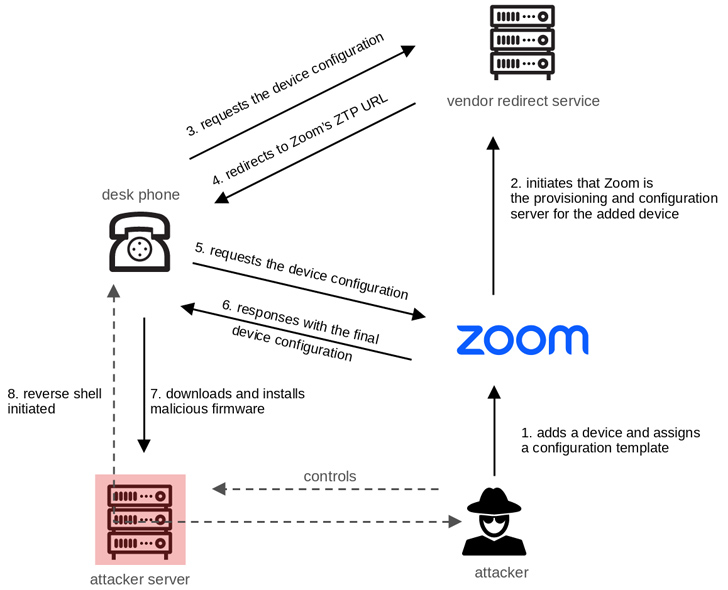

โดยช่องโหว่มีต้นตอมาจาก ZTP ของ Zoom ซึ่งช่วยให้ผู้ดูแลระบบสามารถกำหนดค่าอุปกรณ์ VoIP ในลักษณะรวมศูนย์ เพื่อให้ง่ายต่อองค์กรในการตรวจสอบปัญหา แก้ไข และอัปเดตอุปกรณ์ตามความจำเป็น การทำเช่นนี้ถูกดำเนินการโดยใช้เว็บเซิร์ฟเวอร์ที่ปรับใช้ภายในเครือข่ายภายใน เพื่อให้สามารถจัดเตรียมการกำหนดค่า และอัปเดตเฟิร์มแวร์ให้กับอุปกรณ์ได้

โดยพบว่าไม่มีการตรวจสอบสิทธิ์จากฝั่งไคลเอ็นต์ ในระหว่างการเรียกไฟล์ตั้งค่าจาก ZTP service ซึ่งอาจทำให้ผู้โจมตีเรียกใช้การดาวน์โหลดเฟิร์มแวร์ที่เป็นอันตรายจากเซิร์ฟเวอร์ปลอมได้

จากการวิเคราะห์เพิ่มเติมนักวิจัยพบปัญหาในการพิสูจน์ตัวตนที่ไม่เหมาะสมในการเข้ารหัสของ AudioCodes VoIP desk phones (ซึ่งเป็นหนึ่งในบริษัทที่รองรับ Zoom ZTP) ที่ทำให้สามารถถอดรหัสข้อมูลที่มีความสำคัญ เช่น รหัสผ่าน และไฟล์การตั้งค่าที่ถูกส่งผ่านเซิร์ฟเวอร์ ในการเปลี่ยนเส้นทางที่โทรศัพท์ใช้เพื่อดึงข้อมูลการตั้งค่าได้

โดยช่องโหว่ทั้งสองรายการ สามารถนำมาพัฒนาเพื่อใช้ในการโจมตีด้วยการส่งเฟิร์มแวร์ที่เป็นอันตรายโดยใช้ ZTP ของ Zoom และเรียกใช้อุปกรณ์ที่ยังไม่ได้รับการตั้งค่า หรือลงทะเบียนในโปรไฟล์ ZTP ที่มีอยู่ให้ติดตั้งเฟิร์มแวร์ที่เป็นอันตรายได้

นักวิจัยระบุว่า "เมื่อนำช่องโหว่ที่พบมาใช้ร่วมกัน ช่องโหว่เหล่านี้สามารถใช้เพื่อเข้าควบคุมอุปกรณ์จากระยะไกลได้ โดยที่การโจมตีนี้ทำให้เกิดความเสี่ยงด้านความปลอดภัยเป็นอย่างมาก"

รายงานนี้เกิดขึ้นภายหลังจากเมื่อเกือบ 1 ปีก่อน บริษัทด้านความปลอดภัยจากเยอรมนีพบปัญหาด้านความปลอดภัยของ Microsoft Teams Direct Routing ที่อาจทำให้การติดตั้งเสี่ยงต่อการถูกโจมตีด้วยวิธีการ Toll Fraud ได้

Abrell ได้ระบุในเวลานั้นว่า "ผู้โจมตีจากภายนอกที่ไม่ได้ผ่านการตรวจสอบสิทธิ์ สามารถส่งข้อความ SIP ที่ถูกสร้างขึ้นอย่างพิเศษ เหมือนว่ามาจาก Microsoft จึงถูกจัดประเภทไว้ถูกต้องโดย Session Border Controller ของเหยื่อ ทำให้สายโทรศัพท์ของเหยื่อถูกใช้โทรศัพท์จากภายนอกโดยไม่ได้รับอนุญาต"

อัปเดต#

ตัวแทนของ Zoom ได้แจ้งกับทาง The Hacker News หลังจากที่มีรายงานถูกเผยแพร่ว่า "ตั้งแต่วันที่ 21 กรกฎาคมเป็นต้นมา Zoom ได้นำมาตรการป้องกันสำหรับลูกค้าใหม่ ที่จะมีการป้องกันการใช้ URL ที่กำหนดเองสำหรับเฟิร์มแวร์ภายในเทมเพลตการตั้งค่า Zoom Phone" นอกจากนี้ Zoom ยังมีแผนที่จะมีมาตรการเพิ่มเติมเพื่อเสริมความปลอดภัยในปีหน้า

ที่มา : Thehackernews

You must be logged in to post a comment.