กลุ่ม Lazarus ใช้ช่องโหว่ Zero-Day ใน Windows เพื่อรับสิทธิ์ Kernel

กลุ่ม Hacker ชาวเกาหลีเหนือกลุ่ม Lazarus Group ได้ใช้ช่องโหว่ Zero-Day ในไดรเวอร์ Windows AppLocker (appid.sys) เพื่อเข้าถึง kernel-level และหยุดการทำงานของเครื่องมือรักษาความปลอดภัย ทำให้สามารถหลีกเลี่ยงการตรวจสอบแบบ BYOVD (Bring Your Own Vulnerable Driver) ได้

การโจมตีดังกล่าวถูกพบโดยนักวิเคราะห์ของ Avast ซึ่งได้รายงานไปยัง Microsoft ทันที หลังจากนั้นจึงได้มีการแก้ไขช่องโหว่ดังกล่าวต่อมาในชื่อ CVE-2024-21338 ซึ่งเป็นหนึ่งในช่องโหว่ที่ได้รับการแก้ไขใน Patch Tuesday ประจำเดือนกุมภาพันธ์ 2024 โดยเป็นช่องโหว่ Zero-Day ที่พบว่ากำลังถูกนำไปใช้ในการโจมตี

นักวิเคราะห์ของ Avast รายงานว่า กลุ่ม Lazarus ใช้ประโยชน์ช่องโหว่จาก CVE-2024-21338 เพื่อสร้าง read/write kernel primitive ใน FudModule rootkit เวอร์ชันอัปเดต ซึ่งทาง ESET ได้เผยแพร่ข้อมูลออกมาในปี 2022 โดยพบว่า FudModule rootkit ได้ใช้ไดรเวอร์ Dell ในการโจมตีแบบ BYOVD

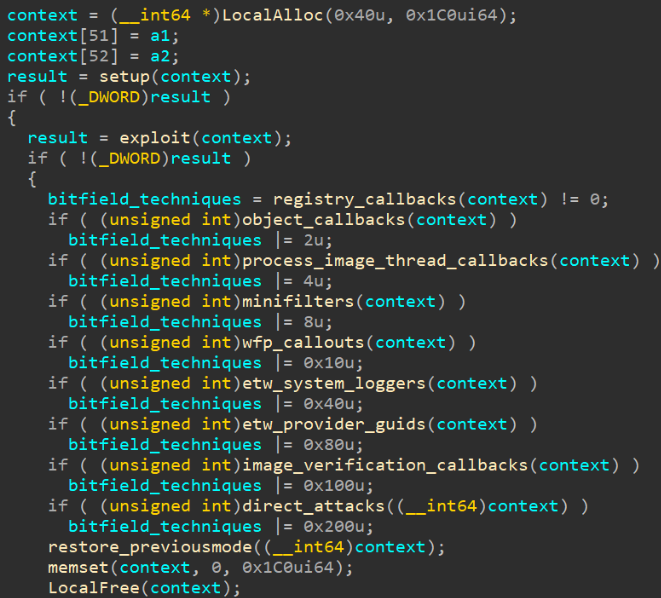

FudModule ในเวอร์ชันใหม่มีการปรับปรุงความสามารถในการซ่อนตัว และฟังก์ชันการทำงาน รวมถึงเทคนิคใหม่ และที่ได้รับการอัปเดตสำหรับการหลบเลี่ยงการตรวจจับ และปิดการป้องกันของอุปกรณ์ security protection เช่น Microsoft Defender และ CrowdStrike Falcon

รวมถึง Avast ยังได้พบ remote access trojan (RAT) ซึ่งไม่เคยถูกพบมาก่อน ที่ถูกใช้โดยกลุ่ม Lazarus ทั้งนี้ทาง Avast จะเผยแพร่ข้อมูลดังกล่าวในงาน BlackHat Asia ที่จะจัดขึ้นเดือนเมษายน 2024

การโจมตีด้วยช่องโหว่ Zero-Day ของกลุ่ม Lazarus

มัลแวร์ดังกล่าวจะใช้ประโยชน์จากช่องโหว่ในไดรเวอร์ 'appid.sys' ของ Microsoft ซึ่งเป็นส่วนประกอบใน Windows AppLocker ที่มีความสามารถในการจัดทำรายการแอปพลิเคชันที่ได้รับอนุญาต

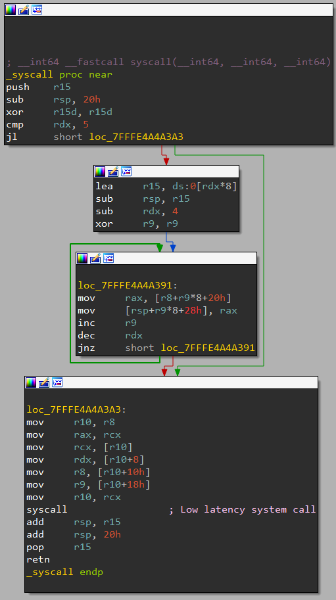

โดยกลุ่ม Lazarus ใช้ประโยชน์จากความสามารถ Input and Output Control (IOCTL) ในไดรเวอร์ appid.sys เพื่อเรียก arbitrary pointer โดยหลอก kernel ให้รันโค้ดที่ไม่ปลอดภัย ทำให้สามารถหลีกเลี่ยงการตรวจสอบด้านความปลอดภัยได้

รวมถึง FudModule rootkit ที่สร้างขึ้นภายในโมดูลเดียวกันกับช่องโหว่ สามารถโจมตีแบบ direct kernel object manipulation (DKOM) เพื่อปิดการทำงานของผลิตภัณฑ์รักษาความปลอดภัย, ซ่อนกิจกรรมที่เป็นอันตราย และแฝงตัวอยู่ในระบบที่ถูกโจมตี ซึ่ง security product ที่เป็นเป้าหมายได้แก่ AhnLab V3 Endpoint Security, Windows Defender, CrowdStrike Falcon, และ HitmanPro anti-malware solution

Avast พบความสามารถที่เพิ่มขึ้นใน FudModule เวอร์ชันใหม่ เช่น ความสามารถในการตรวจจับ process ที่ได้รับการป้องกันโดย Protected Process Light (PPL) โดยการจัดการรายการ table entries, การ disruption แบบกำหนดเป้าหมายผ่าน DKOM, การบังคับใช้ Driver Signature และ Secure Boot ที่ถูกแก้ไข และอื่น ๆ อีกมากมาย

ความสามารถใหม่ ๆ ที่เพิ่มขึ้นมาเหล่านี้ ทำให้ Hacker สามารถเข้าถึง kernel รวมถึงซ่อนการโจมตี และแฝงตัวในระบบของเป้าหมายในระยะเวลาที่ยาวนานขึ้น

วิธีการเดียวในการป้องกันการโจมตีจากช่องโหว่ดังกล่าวในตอนนี้คือ ทำการอัปเดต Patch Tuesday ประจำเดือนกุมภาพันธ์ 2024 โดยเร็วที่สุด เพื่อป้องกันการโจมตีจากช่องโหว่ดังกล่าว

ที่มา : BLEEPINGCOMPUTER

You must be logged in to post a comment.