กลุ่มแฮ็กเกอร์ใช้ประโยชน์จากช่องโหว่ server-side request forgery (SSRF) บน Ivanti Connect Secure, Policy Secure และ ZTA gateways ในการติดตั้ง DSLog backdoor ใหม่บนอุปกรณ์เหยื่อ

ช่องโหว่นี้มีหมายเลข CVE-2024-21893 ถูกเปิดเผยครั้งแรกในรูปแบบ Zero-Day ที่กำลังถูกใช้ในการโจมตีในวันที่ 31 มกราคม 2024 พร้อม ๆ กับการอัปเดตความปลอดภัย และวิธีการรับมือกับภัยคุกคามจาก Ivanti

ช่องโหว่ดังกล่าวส่งผลกระทบต่อ SAML component (Security Assertion Markup Language) ซึ่งทำให้แฮ็กเกอร์สามารถข้ามขั้นตอนในการยืนยันตัวตน (Bypass authentication) และสามารถเข้าถึงข้อมูลที่ถูกควบคุมไว้ได้บน Ivanti gateways เวอร์ชัน 9.x และ 22.x

การอัปเดตที่สามารถแก้ไขช่องโหว่นี้ได้คือ Ivanti Connect Secure เวอร์ชัน 9.1R14.4, 9.1R17.2, 9.1R18.3, 22.4R2.2, 22.5R1.1 และ 22.5R2.2, Ivanti Policy Secure เวอร์ชัน 22.5R1.1 และ ZTA เวอร์ชัน 22.6R1.3

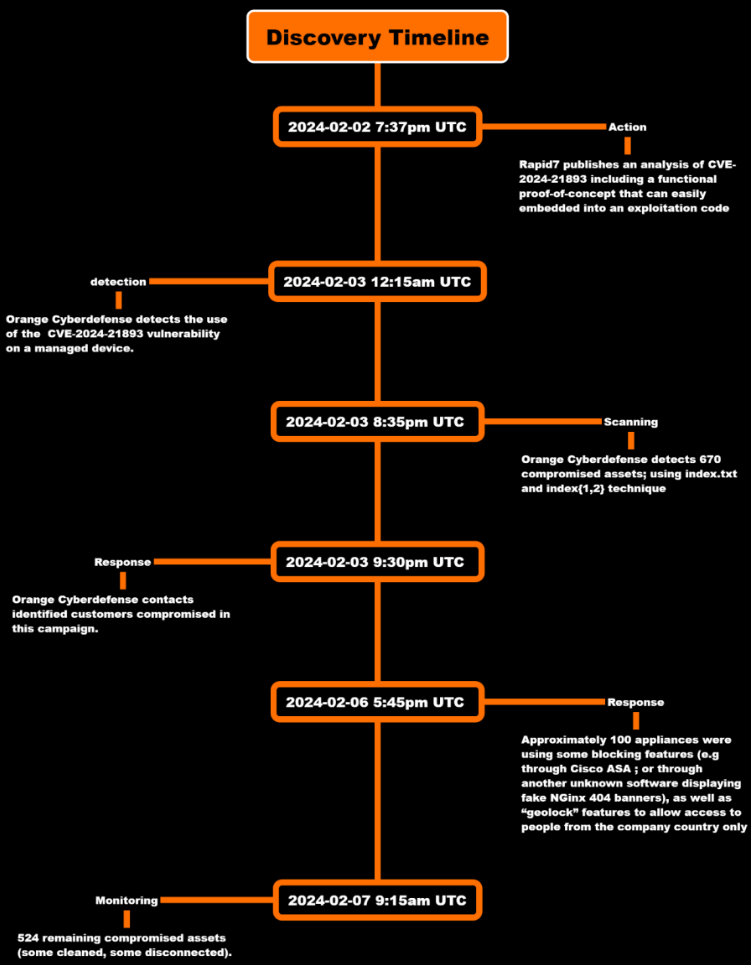

ในวันที่ 5 กุมภาพันธ์ 2024 Shadowserver ผู้ให้บริการเฝ้าระวังภัยคุกคามทางไซเบอร์ออกมารายงานว่า พบกลุ่มแฮ็กเกอร์หลายกลุ่มพยายามที่จะโจมตีโดยใช้ช่องโหว่นี้ โดยที่บางกลุ่มใช้ PoC หรือ proof-of-concept ซึ่งถูกเปิดเผยโดย Rapid7 ในการโจมตี ทั้งนี้ยังไม่มีรายงานในส่วนของอัตราความสำเร็จของการโจมตี ณ ช่วงเวลานั้น

รายงานฉบับใหม่จาก Orange Cyberdefense ออกมายืนยันถึงความสำเร็จของการโจมตีช่องโหว่ CVE-2024-21893 สำหรับการติดตั้ง backdoor ตัวใหม่ที่มีชื่อว่า DSLog ซึ่งทำให้กลุ่มแฮ็กเกอร์สามารถ execute คำสั่งจากระยะไกล บนเครื่อง Ivanti เซิร์ฟเวอร์ที่ถูกโจมตีได้

Orange ยังระบุเพิ่มเติมว่าสังเกตพบ backdoor ตัวใหม่นี้ในครั้งแรก ตั้งแต่วันที่ 3 กุมภาพันธ์ 2024 หลังจากวิเคราะห์ อุปกรณ์ที่ถูกโจมตี ซึ่งได้ดำเนินการลดผลกระทบด้วย XML mitigation ตามที่ Ivanti แนะนำ (บล็อก API endpoints ทั้งหมด) แต่ยังไม่ได้อัปเดตแพตซ์

DSLog backdoor

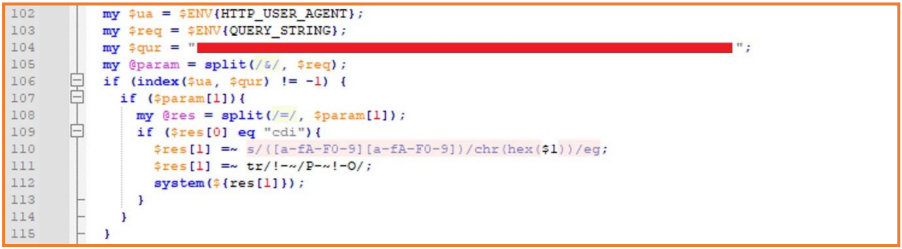

จากการตรวจสอบ Log บนอุปกรณ์ Ivanti ที่ถูกโจมตีแล้วนั้น กลุ่มนักวิจัยจาก Orange พบ backdoor ถูกป้อนคำสั่งเพิ่มเติมใส่ code บนอุปกรณ์ โดยการขอยืนยันตัวตนผ่าน SAML ซึ่งประกอบด้วยหลายคำสั่งภายในที่ถูก encoded ไว้แล้ว

ซึ่งคำสั่งเหล่านี้นั้นสามารถถูกเรียกใช้งานเพื่อเปิดเผยข้อมูลของระบบภายใน และทำให้สามารถเข้าถึงไฟล์ได้จากภายนอก (index2.txt) แสดงให้เห็นว่าจุดประสงค์ของแฮ็กเกอร์คือการเก็บ และรวบรวมข้อมูลภายในก่อนการโจมตี และยืนยันได้ว่าถูกเข้าถึงสิทธิ์ Root แล้ว

ภายใต้คำสั่งผ่านระบบ SAML นั้นแสดงให้เห็นถึงการพยายามที่จะรักษาความปลอดภัยสิทธิ์การอ่าน/เขียนระบบไฟล์บนอุปกรณ์ที่ถูกโจมตี, การตรวจจับการแก้ไข logging script อย่างถูกต้อง (DSLog.pm) และการ injecting เพื่อติดตั้ง backdoor หาก String ระบุว่ามีการแก้ไข หรือเปลี่ยนแปลงหายไป

Backdoor จะถูกแทรกไปกับ DSLog ไฟล์ เพื่อเก็บข้อมูล และบันทึกคำขอในการยืนยันตัวตนผ่านเว็บไซต์ และ System logs

กลุ่มแฮ็กเกอร์ใช้งาน SHA256 hash ที่แตกต่างกันบนอุปกรณ์ เพื่อเป็น API key ซึ่งจำเป็นใน HTTP User-Agent header สำหรับการรันคำสั่ง โดยที่ Orange ยังอธิบายเพิ่มเติมว่าไม่มี hash ไหนที่สามารถเชื่อมต่อถึง backdoor แบบเดียวกันบนอุปกรณ์อื่น ๆ ได้เลย

ฟังก์ชันหลักของ backdoor นี้ คือการรันคำสั่งด้วยสิทธิ์ root ซึ่ง Orange ระบุเพิ่มเติมว่า DSLog backdoor สามารถ run “คำสั่งใด ๆ ก็ได้” บนเครื่องที่ถูกโจมตี ผ่าน HTTP request ด้วยคำสั่งที่มีพารามิเตอร์ใน query ชื่อ ‘cdi’

HTTP requests จะประกอบไปด้วย SHA256 hash ที่เข้าคู่กันกับอุปกรณ์นั้น ๆ ซึ่งจะถูกทำซ้ำ เพื่อให้เป็น key สำหรับยืนยันตัวตนเข้าไปที่ backdoor

กลุ่มนักวิจัยได้ระบุถึงเหตุผลว่าเป็นเพราะ webshell ไม่ได้คืนค่า status/code เมื่อมีการพยายามเชื่อมต่อ ส่งผลให้ไม่สามารถระบุตัวตนผู้กระทำการต่าง ๆ อย่างลับ ๆ นี้ได้

Orange ไม่สามารถวิเคราะห์ถึงรูปแบบการใช้งาน และ SHA256 hash ได้ อีกทั้งยังระบุว่า ‘.access’ logs ถูกลบไปบนหลายอุปกรณ์ที่ถูกโจมตี เพื่อปกปิดถึงการกระทำต่าง ๆ ของแฮ็กเกอร์ ถึงแม้ว่ากลุ่มนักวิจัยจะค้นพบกว่า 700 เหตุการณ์โจมตีบน Ivanti เซิร์ฟเวอร์จากการวิเคราะห์ความผิดปกติทางอ้อม เช่น ‘index’ text ไฟล์ ใน 'hxxp://{ip}/dana-na/imgs/' directory

มีเพียง 20% ของ endpoints ที่ได้รับผลกระทบจากแคมเปญในช่วงก่อนหน้านี้เท่านั้น ซึ่งส่วนที่เหลือเพียงแค่การอัปเดต patch เพิ่มเติม หรือเตรียมความพร้อมในการรับมือก็สามารถแก้ไขช่องโหว่ได้แล้ว

คำแนะนำ ควรอัปเดต patch ให้เป็นปัจจุบัน เพื่อเตรียมความพร้อมในการรับมือ และลดความเสี่ยงจากภัยคุกคามที่อาจเกิดขึ้นจากการใช้ช่องโหว่ SSRF บน Ivanti หรือช่องโหว่อื่น ๆ ที่ถูกเปิดเผยแล้วก่อนหน้านี้ที่อาจส่งผลต่ออุปกรณ์ Ivanti ได้

You must be logged in to post a comment.