มัลแวร์ Xamalicious ตัวใหม่บน Android ถูกติดตั้งไปแล้วกว่า 330,000 ครั้งบน Google Play

พบ Android backdoor ที่ยังไม่เคยถูกพบมาก่อนในชื่อ 'Xamalicious' ได้ถูกติดตั้งไปยังอุปกรณ์ Android ไปแล้วรวมกันกว่า 338,300 เครื่อง ผ่านแอปพลิเคชันที่เป็นอันตรายบน Google Play ซึ่งเป็น App Store อย่างเป็นทางการของ Android

เหตุการณ์นี้ถูกพบโดยสมาชิก App Defense Alliance ของ McAfee ซึ่งได้ค้นพบแอปที่เป็นอันตราย 14 รายการบน Google Play ทั้งนี้พบว่ามี 3 แอปที่มีการติดตั้งไปแล้วมากกว่า 100,000 ครั้ง ถึงแม้ว่าแอปที่เป็นอันตรายจะถูกลบออกไปจาก Google Play แล้ว แต่ก็ยังมีผู้ที่ติดตั้งแอปไปแล้วตั้งแต่กลางปี 2020 ทำให้ยังคงมีมัลแวร์ Xamalicious อยู่บนโทรศัพท์ ซึ่งจำเป็นต้องมีการตรวจสอบ และลบออกด้วยตนเอง

แอป Xamalicious ที่ถูกติดตั้งไปมากที่สุดมีดังต่อไปนี้:

- Essential Horoscope for Android มีการติดตั้ง 100,000 ครั้ง

- 3D Skin Editor for PE Minecraft มีการติดตั้ง 100,000 ครั้ง

- Logo Maker Pro มีการติดตั้ง 100,000 ครั้ง

- Auto Click Repeater มีการติดตั้ง 10,000 ครั้ง

- Count Easy Calorie Calculator มีการติดตั้ง 10,000 ครั้ง

- Dots: One Line Connector มีการติดตั้ง 10,000 ครั้ง

- Sound Volume Extender มีการติดตั้ง 5,000 ครั้ง

นอกจากนี้ ยังมีการระบุแอปที่เป็นอันตรายอีก 12 รายการที่มีมัลแวร์ Xamalicious ซึ่งยังไม่มีสถิติการดาวน์โหลดใน unofficial third-party app stores ที่จะแพร่กระจายไปยังผู้ใช้ผ่านไฟล์ APK (แพ็คเกจ Android) ที่ดาวน์โหลดได้ จากข้อมูลที่ได้รับจาก McAfee พบว่าการติดตั้งส่วนใหญ่ อยู่บนอุปกรณ์ในสหรัฐอเมริกา เยอรมนี สเปน สหราชอาณาจักร ออสเตรเลีย บราซิล เม็กซิโก และอาร์เจนตินา

Xamalicious Android backdoor

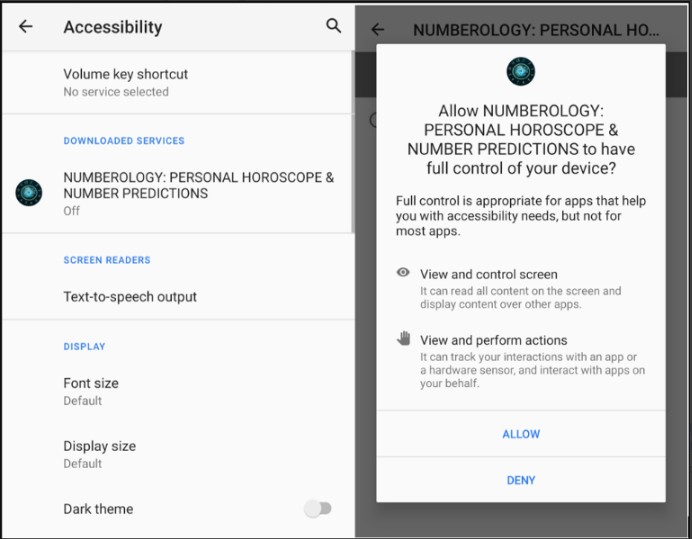

Xamalicious คือ Android backdoor ที่ใช้ภาษา .NET (ในรูปแบบของ 'Core.dll' และ 'GoogleService.dll') ภายในแอปที่พัฒนาโดยใช้ Xamarin framework แบบ open-source ทำให้การวิเคราะห์โค้ดมีความยากมากขึ้น ซึ่งเมื่อทำการติดตั้งแอป ระบบจะขอการเข้าถึง Accessibility Service ซึ่งทำให้สามารถใช้สิทธิ์พิเศษได้ เช่น navigation gestures, ซ่อนองค์ประกอบบนหน้าจอ และให้สิทธิ์เพิ่มเติมแก่ตัวมันเอง

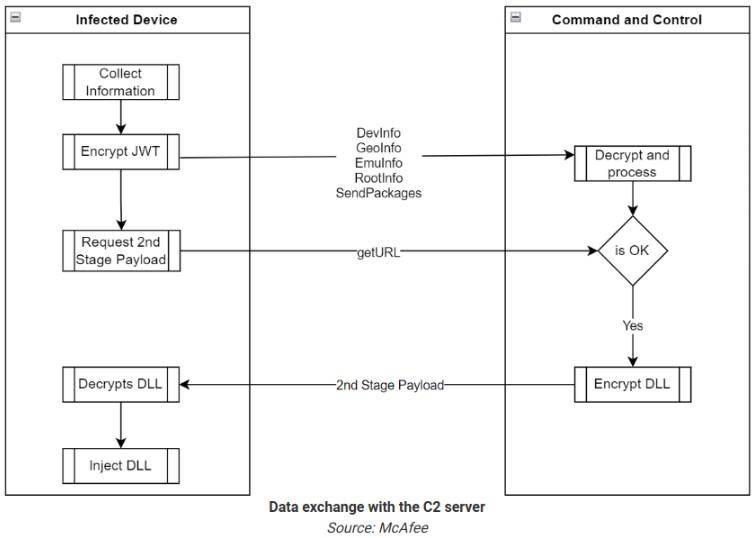

หลังการติดตั้ง มัลแวร์จะสื่อสารกับ C2 (command and control) server เพื่อดึงข้อมูลเพย์โหลด DLL (cache.bin) สำหรับขั้นตอนที่สองของการโจมตี หากเครื่องที่ถูกโจมตีตรงตามที่กำหนด เช่น geographical, network, device configuration และ root status

Xamalicious malware มีความสามารถในการรันคำสั่งดังนี้ :

- DevInfo : รวบรวมข้อมูลอุปกรณ์ และฮาร์ดแวร์ รวมถึง Android ID, แบรนด์, CPU, รุ่น, เวอร์ชันระบบปฏิบัติการ, ภาษา, สถานะ developer options, รายละเอียด SIM และเฟิร์มแวร์

- GeoInfo : กำหนดตำแหน่ง geographic location ของอุปกรณ์โดยใช้ IP address, ข้อมูลชื่อ ISP, องค์กร, services และ fraud score เพื่อตรวจสอบผู้ใช้

- EmuInfo : แสดงรายการ adbProperties เพื่อตรวจสอบว่าไคลเอนต์เป็นอุปกรณ์จริง หรือโปรแกรมจำลอง, ตรวจสอบ CPU, หน่วยความจำ, เซ็นเซอร์, การกำหนดค่า USB และสถานะ ADB

- RootInfo : ระบุว่าอุปกรณ์ถูกรูทโดยใช้วิธีการต่าง ๆ และระบุสถานะว่ามีการรูทหรือไม่

- Packages: แสดงรายการระบบ และ third-party apps ทั้งหมดที่ติดตั้งบนอุปกรณ์โดยใช้ system commands

- Accessibility: รายงานสถานะของ accessibility services permissions

- GetURL : ทำการ Requests เพย์โหลดขั้นตอนที่สองจาก C2 server โดยระบุ Android ID และรับ status และอาจเป็นการเริ่มทำงานของ encrypted assembly DLL

รวมถึง McAfee ยังพบการเชื่อมโยงระหว่าง Xamalicious และแอปโฆษณา ad-fraud app ที่เรียกว่า 'Cash Magnet' ซึ่งจะคลิกโฆษณาโดยอัตโนมัติ และติดตั้ง adware บนอุปกรณ์ของเหยื่อเพื่อสร้างรายได้ให้กับผู้ให้บริการ จึงมีความเป็นไปได้ว่า Xamalicious จะทำการโจมตีผ่าน ad-fraud app ที่ติดตั้งบนเครื่องเป้าหมาย ส่งผลให้ประสิทธิภาพของโปรเซสเซอร์ และแบนด์วิธเครือข่ายลดลง

ถึงแม้ว่า Google Play จะยังมีความเสี่ยงต่อการอัปโหลดมัลแวร์แอป แต่ก็ได้มีการริเริ่มโครงการ App Defense Alliance ที่มีเป้าหมายเพื่อตรวจจับ และลบภัยคุกคามใหม่ ๆ ที่ปรากฏบน App Store ดังนั้นผู้ใช้ Android ควรหลีกเลี่ยงการดาวน์โหลดแอปจาก third-party และดาวน์โหลดเฉพาะแอปที่จำเป็นต้องใช้งานเท่านั้น

ที่มา : BLEEPINGCOMPUTER

You must be logged in to post a comment.