พบมัลแวร์ใช้ Google OAuth endpoint กู้คืน cookie เพื่อขโมยบัญชีผู้ใช้

พบ information-stealing malware หรือมัลแวร์ขโมยข้อมูลหลายตัว ได้ใช้ Google OAuth endpoint ที่พึ่งถูกค้นพบในชื่อ "MultiLogin" เพื่อกู้คืน Session cookie ที่ใช้ในการตรวจสอบสิทธิ์ที่หมดอายุ และลงชื่อเข้าใช้บัญชีของผู้ใช้ แม้ว่ารหัสผ่านของบัญชีจะถูกรีเซ็ตไปแล้วก็ตาม

Session cookie เป็นเบราว์เซอร์คุกกี้ชนิดพิเศษที่มีข้อมูลการตรวจสอบสิทธิ์ ซึ่งช่วยให้ผู้ใ้ชงานสามารถเข้าสู่ระบบเว็บไซต์ และบริการได้โดยอัตโนมัติโดยไม่ต้องกรอกข้อมูลประจำตัว

โดยคุกกี้ประเภทนี้มีอายุการใช้งานที่จำกัด ดังนั้น Hacker จึงไม่สามารถใช้งานได้อย่างไม่มีกำหนดเพื่อเข้าสู่ระบบ ถึงแม้จะถูกขโมยไปก็ตาม

ในช่วงปลายเดือนพฤศจิกายน 2023 ทาง BleepingComputer ได้รับรายงานว่ามีมัลแวร์ขโมยข้อมูล 2 ตัว ได้แก่ Lumma และ Rhadamanthys อ้างว่าสามารถกู้คืนคุกกี้การตรวจสอบสิทธิ์ของ Google ที่หมดอายุแล้วจากการโจมตีได้ ซึ่งคุกกี้เหล่านี้จะอนุญาตให้ Hacker เข้าถึงบัญชี Google โดยไม่ได้รับอนุญาต แม้ว่าเจ้าของบัญชีจะออกจากระบบ รีเซ็ตรหัสผ่าน หรือเซสชันของพวกเขาหมดอายุแล้วก็ตาม

โดยทาง BleepingComputer ได้ติดต่อไปยัง Google ถึงการค้นพบดังกล่าว แต่ปัจจุบันทาง Google ยังไม่ได้ออกมาให้ข้อมูลเพิ่มเติม

การโจมตีโดยใช้ช่องโหว่ Google OAuth endpoint

รายงานที่เผยแพร่ในวันนี้โดยนักวิจัยของ CloudSEK ให้ความกระจ่างมากขึ้นเกี่ยวกับวิธีการทำงานของช่องโหว่แบบ Zero-day และผลกระทบของช่องโหว่

ช่องโหว่นี้ถูกเปิดเผยครั้งแรกโดย Hacker ในชื่อ PRISMA เมื่อวันที่ 20 ตุลาคม 2023 ซึ่งโพสต์บน Telegram ว่าค้นพบวิธีกู้คืนคุกกี้การรับรองความถูกต้องของ Google ที่หมดอายุ

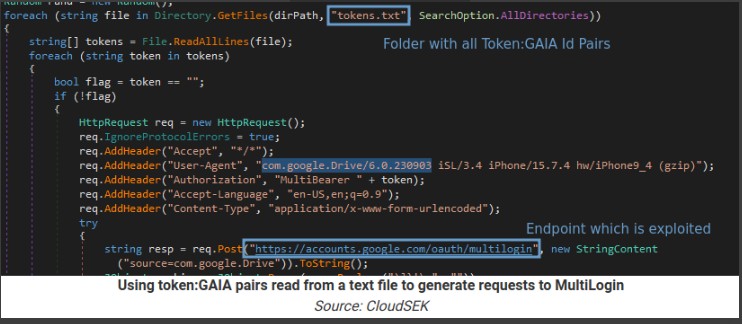

หลังจากทำการ reverse engineering ช่องโหว่ดังกล่าว ทาง CloudSEK ค้นพบว่าการใช้ Google OAuth endpoint ที่พึ่งถูกค้นพบในชื่อ "MultiLogin" สามารถทำการ synchronizing บัญชีในบริการต่าง ๆ ของ Google โดยการยอมรับ Vector of account IDs และ Auth-login tokens

โดยที่มัลแวร์ขโมยข้อมูลจะใช้ Google OAuth endpoint เพื่อแยกโทเค็น และรหัสบัญชีของโปรไฟล์ Chrome ที่ลงชื่อเข้าใช้บัญชี Google ซึ่งข้อมูลที่ถูกขโมยไปจะประกอบไปด้วยข้อมูลสำคัญสองส่วน คือ service (GAIA ID) และ encrypted_token

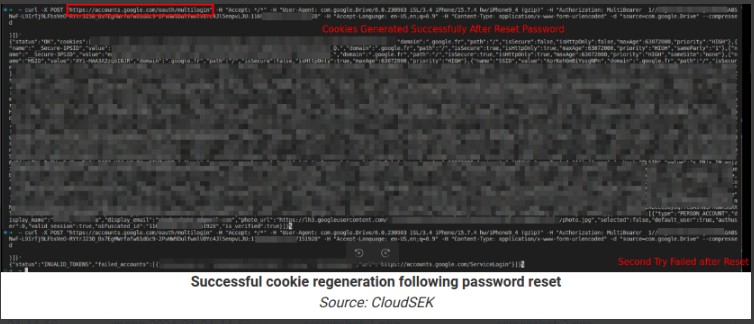

โทเค็นที่เข้ารหัสจะถูกถอดรหัสโดยใช้การเข้ารหัสที่จัดเก็บไว้ในไฟล์ "Local State" ของ Chrome คีย์เข้ารหัสเดียวกันนี้ใช้เพื่อถอดรหัสรหัสผ่านที่บันทึกไว้ในเบราว์เซอร์ด้วย รวมถึงการใช้โทเค็น GAIA จับคู่กับตำแหน่งข้อมูล MultiLogin จะทำให้ Hacker สามารถสร้าง Service cookie ของ Google ที่หมดอายุขึ้นมาใหม่ และเข้าถึงบัญชีที่โจมตีได้อย่างต่อเนื่อง

Hacker เร่งพัฒนาการโจมตีช่องโหว่

Lumma Stealer เริ่มใช้ช่องโหว่นี้เป็นครั้งแรกเมื่อวันที่ 14 พฤศจิกายน 23 โดย Hacker ได้ใช้เทคนิค blackboxing เช่น การเข้ารหัสโทเค็น: GAIA จับคู่กับคีย์ส่วนตัว เพื่อซ่อนกลไกจาก Hacker รายอื่น และป้องกันการจำลองแบบของคุณลักษณะนี้ ถึงกระนั้น Hacker กลุ่มอื่น ๆ ก็สามารถเลียนแบบฟีเจอร์นี้ หรือใช้จุดเด่นของ PRISMA รวมเข้ากับการโจมตี

โดย Rhadamanthys เป็นรายแรกที่ทำได้ในวันที่ 17 พฤศจิกายน หลังจากนั้นมา Hacker กลุ่มอื่น ๆ จำนวนมากก็ได้นำช่องโหว่นี้ไปใช้ รวมถึง Stealc ในวันที่ 1 ธันวาคม 2023, Medusa ในวันที่ 11 ธันวาคม 2023, RisePro ในวันที่ 12 ธันวาคม 2023 และ Whitesnake ในวันที่ 26 ธันวาคม 2023 หมายความว่ามี Hacker อย่างน้อย 6 รายที่สามารถสร้าง Google cookie ได้โดยใช้ API endpoint

รวมถึงบริษัทข่าวกรองด้านภัยคุกคาม Hudson Rock ได้เผยแพร่วิดีโอบน YouTube ที่ Hacker ได้สาธิตวิธีการทำงานของการใช้ประโยชน์จากการกู้คืนคุกกี้ในการโจมตี รวมถึง Lumma ได้หันมาใช้พร็อกซี SOCKS เพื่อหลบเลี่ยงการตรวจจับการละเมิดของ Google และใช้การสื่อสารที่เข้ารหัสระหว่างมัลแวร์ และ MultiLogin endpoint

อย่างไรก็ตามขณะนี้ทาง Google ยังไม่ได้ออกมาให้ข้อมูลเพิ่มเติมเกี่ยวกับ Google OAuth endpoint ที่พึ่งถูกค้นพบในชื่อ "MultiLogin" และวิธีการแก้ไข

ที่มา : BLEEPINGCOMPUTER

You must be logged in to post a comment.