ระหว่างแคมเปญการโจมตีแบบ Distributed Denial-of-Service ที่มีเป้าหมายไปยังองค์กรในภาคบริการทางการเงิน, อินเทอร์เน็ต และโทรคมนาคม พบการโจมตีแบบ Volumetric สูงสุดถึง 3.8 Tbps ซึ่งเป็นการโจมตีครั้งใหญ่ที่สุดที่บันทึกไว้ได้จนถึงปัจจุบัน โดยการโจมตีดังกล่าวเป็นการโจมตี DDoS ในรูปแบบ Hyper-Volumetric มากกว่า 100 ครั้งติดต่อกันเป็นเวลาหนึ่งเดือน ซึ่งส่งผลให้โครงสร้างพื้นฐานของเครือข่ายเต็มไปด้วยข้อมูลขยะ (more…)

Cloudflare บล็อกการโจมตี DDoS ครั้งใหญ่ที่สุดที่เคยบันทึกไว้ได้ โดยมีขนาดสูงสุดอยู่ที่ 3.8 Tbps

Cloudflare ถูกแฮ็กโดยใช้ Token ที่ถูกขโมยจากการถูกโจมตีของ Okta

Cloudflare เปิดเผยว่าเซิร์ฟเวอร์ Atlassian ภายในถูกเจาะโดยแฮ็กเกอร์ที่ได้รับการสนับสนุนระดับประเทศ ทำให้สามารถเข้าถึง Confluence wiki, ฐานข้อมูลของ Jira และระบบจัดการซอร์สโค้ดของ Bitbucket (more…)

[อัปเดต]พบช่องโหว่ใน Cloudflare DDoS protection ที่สามารถถูก Bypass ได้โดยใช้ Cloudflare Account

อัปเดตเมื่อวันที่ 4 ตุลาคม 2023

เมื่อวันที่ 4 ตุลาคม Cloudflare ประกาศว่าได้ดำเนินการปรับปรุงเอกสาร และอัปเดต Dashboard เพื่อสนับสนุน Per-Hostname และ Per-Zone Authenticated Origin Pulls สำหรับการ Protect Origin Servers และเพื่อสนับสนุนให้ผู้ใช้งาน Protect Origin Servers ของตนด้วยการใช้การตรวจสอบ Host Header Validation และ Protect Confidentiality ของที่อยู่ IP ของ Origin Server (more…)

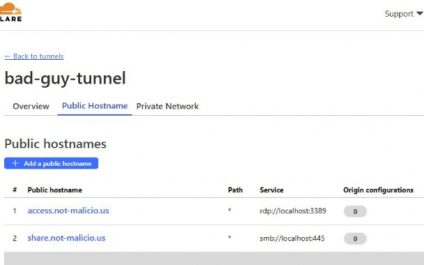

แฮ็กเกอร์ใช้ Cloudflare Tunnels ในการทำ Covert Communications

นักวิจัยพบว่าผู้โจมตีกำลังใช้ Cloudflare Tunnels เพื่อสร้าง Covert Communications จากโฮสต์ที่ถูกโจมตี และสร้างการเชื่อมต่อสำหรับการแฝงตัวอยู่บนระบบของเหยื่อ

Nic Finn นักวิเคราะห์ข้อมูลความเสี่ยงระดับสูงที่ GuidePoint Security ระบุว่า “Cloudflared มีความคล้ายคลึงในการทำงานกับ ngrok อย่างมาก” อย่างไรก็ตาม Cloudflared แตกต่างจาก ngrok โดยมีความสามารถที่มากกว่าในการใช้งานฟรี รวมถึงความสามารถในการเชื่อมต่อแบบ TCP ผ่าน cloudflared

Cloudflare สร้างสถิติการป้องกันการโจมตีจาก DDoS ที่สูงถึง 71 ล้าน RPS

Cloudflare ได้ออกมาเปิดเผยรายงานการป้องกันการโจมตีแบบ Distributed Denial-of-Service (DDoS) ที่สูงจนกลายเป็นสถิติที่สูงที่สุดในปัจจุบัน

โดยพบการโจมตีไปยังลูกค้าในช่วงสัปดาห์ที่ผ่านมา ซึ่งมี requests มากกว่า 50-70 ล้าน requests per second (rps) ในช่วงที่เกิดการโจมตี และมี requests มากที่สุด อยู่ที่ 71 ล้าน rps

Cloudflare ระบุว่า เหตุการณ์นี้ถือเป็นการโจมตีแบบ HTTP DDoS ที่ใหญ่ที่สุดเป็นประวัติการณ์ โดยมากกว่า 35% จากสถิติที่รายงานก่อนหน้านี้ที่พบการโจมตีในลักษณะ DDoS อยู่ที่ 46 ล้าน rps ในเดือนมิถุนายน 2022 ซึ่งถูกป้องกันไว้ได้โดย Google Cloud Armor ของ Google

โดยการโจมตีเกิดที่ขึ้นในครั้งนี้ พบว่ามาจาก IP มากกว่า 30,000 รายการ จากผู้ให้บริการคลาวด์หลายราย รวมถึงผู้ให้บริการเกม ผู้ให้บริการคลาวด์แพลตฟอร์ม บริษัทสกุลเงินดิจิทัล และผู้ให้บริการโฮสติ้ง

ซึ่งสอดคล้องกับรายงานของ DDoS threat report ของ Cloudflare ที่ได้คาดการณ์สถานการณ์การโจมตีไว้ว่า

จำนวนการโจมตี HTTP DDoS จะเพิ่มสูงขึ้น 79% เมื่อเทียบเป็นรายปี

จำนวนการโจมตีเชิงปริมาณที่มากกว่า 100 Gbps จะเพิ่มสูงขึ้น 67% ไตรมาสต่อไตรมาส (QoQ)

จำนวนการโจมตี DDoS ที่ใช้เวลามากกว่าสามชั่วโมงจะเพิ่มสูงขึ้น 87% (QoQ)

ที่มา : bleepingcomputer

ข้อผิดพลาดของ Cloudflare CDNJS อาจนำไปสู่การโจมตีในรูปแบบ Supply-Chain Attack

เมื่อเดือนที่แล้ว Cloudflare บริษัทผู้ให้บริการระบบเครือข่าย network และรักษาความปลอดภัยเว็บไซต์ ได้แก้ไขช่องโหว่ที่สำคัญในไลบรารี CDNJS ซึ่งมีการใช้งานอยู่ที่ 12.7% ของเว็บไซต์ทั้งหมดบนอินเทอร์เน็ต

CDNJS เป็นเครือข่ายการส่งเนื้อหา (Content Delivery Network) แบบโอเพ่นซอร์สที่ให้บริการฟรี ซึ่งให้บริการไลบรารี JavaScript และ CSS ประมาณ 4,041 รายการ ทำให้เป็น CDN ไลบรารี JavaScript ที่ได้รับความนิยมสูงสุดเป็นอันดับสองรองจาก Google Hosted Libraries

ข้อผิดพลาดเกี่ยวข้องกับปัญหาในเซิร์ฟเวอร์อัปเดตไลบรารี CDNJS ที่อาจอนุญาตให้ผู้โจมตีดำเนินการรันคำสั่งที่เป็นอันตรายได้ และนำไปสู่การเข้าถึงระบบโดยสมบูรณ์

ช่องโหว่ดังกล่าวถูกค้นพบและรายงานโดยนักวิจัยด้านความปลอดภัย RyotaK เมื่อวันที่ 6 เมษายน พ.ศ. 2564 ซึ่งยังไม่พบหลักฐานว่ามีการใช้ช่องโหว่นี้ในการโจมตีจริง

ช่องโหว่นี้ทำงานโดยการส่งแพ็คเกจไปยัง CDNJS ของ Cloudflare โดยใช้ GitHub และ npm ใช้เพื่อทริกเกอร์ช่องโหว่ path traversal และท้ายที่สุดคือทำให้เซิร์ฟเวอร์สามารถเรียกใช้โค้ดจากระยะไกลได้ น่าสังเกตว่าโครงสร้างพื้นฐานของ CDNJS มีการอัปเดตไลบรารีเป็นอัตโนมัติโดยเรียกใช้สคริปต์บนเซิร์ฟเวอร์เป็นระยะ เพื่อดาวน์โหลดไฟล์ที่เกี่ยวข้องจากที่เก็บ Git ซึ่งมีการจัดการโดยผู้ใช้หรือรีจิสตรีแพ็กเกจ npm

RyotaK พบว่า "สามารถเรียกใช้โค้ดได้ หลังจากดำเนินการ path traversal จากไฟล์ .tgz ไปยัง npm และเขียนทับสคริปต์ที่ทำงานเป็นประจำบนเซิร์ฟเวอร์" และ “ช่องโหว่นี้สามารถโจมตีได้โดยไม่ต้องใช้ทักษะพิเศษใดๆ แต่ก็สามารถส่งผลกระทบต่อเว็บไซต์จำนวนมากได้ ทำให้เป็นไปได้ว่าจะเกิดการโจมตีช่องโหว่นี้ในลักษณะ Supply-chain ได้"

เป้าหมายของการโจมตีคือการส่งแพ็คเกจที่สร้างขึ้นเป็นพิเศษไปยังที่เก็บ จากนั้นจะเลือกเซิร์ฟเวอร์อัปเดตไลบรารี CDNJS เพื่อเผยแพร่แพ็คเกจ กระบวนการคือการคัดลอกเนื้อหาของแพ็คเกจที่เป็นอันตรายไปยังโฮสต์ไฟล์สคริปต์ปกติที่เรียกใช้งานเป็นประจำบนเซิร์ฟเวอร์ ส่งผลให้มีการเรียกใช้โค้ดอันตรายได้

นี่ไม่ใช่ครั้งแรกที่นักวิจัยด้านความปลอดภัยค้นพบช่องโหว่ในลักษณะดังกล่าว โดยในเดือนเมษายน 2564 RyotaK ได้เปิดเผยช่องโหว่ที่สำคัญในที่เก็บ Homebrew Cask ซึ่งทำให้ผู้โจมตีสามารถรันโค้ดที่เป็นอันตรายได้บนเครื่องของผู้ใช้งาน

ที่มา : thehackernews

กลุ่มแฮกเกอร์ได้โชว์ถึงการเข้าถึงกล้องวงจรปิดแบบ Live ที่ถูกติดตั้งภายใน Tesla, Equinox และธนาคารแห่งหนึ่งในรัฐยูทาห์

กลุ่มแฮกเกอร์โชว์การเข้าถึงกล้องวงจรปิดแบบถ่าย Live ได้ ซึ่งกล้องวงจรปิดดังกล่าวถูกติดตั้งที่ Tesla, Equinox, คลินิกดูแลสุขภาพ, คุกและธนาคารแห่งหนึ่งในรัฐยูทาห์ โดยนอกจากภาพที่ถ่ายจากกล้องแล้วแฮกเกอร์ยังแชร์ภาพหน้าจอที่กลุ่มเเฮกเกอร์สามารถแฮกได้ ในการเข้าถึง root shell ของระบบเฝ้าระวังกล้องวงจรปิดที่ใช้ผ่านระบบ Cloudflare และที่ Telsa HQ ใช้

Tillie Kottmann ซึ่งเป็นทีม Reverse engineer ของกลุ่มเเฮกเกอร์ได้เปิดเผยว่าพวกเขาสามารถเข้าถึงระบบเฝ้าระวังกล้องวงจรปิดเหล่านี้ได้ โดยใช้บัญชีผู้ดูแลระบบของบริษัท Verkada ซึ่งเป็นบริษัทผู้ให้บริการเฝ้าระวังที่ทำงานร่วมกับองค์กรต่าง ๆ Kottmann ยังกล่าวอีกว่าเขาพบข้อมูล hardcoded credential สำหรับบัญชีผู้ดูแลระบบของ Verkada ใน DevOps infrastructure ที่ถูกเปิดเผยก่อนหน้านี้

ทั้งนี้สำนักข่าว Bloomberg ซึ่งรายงานการโจมตีและได้ติดต่อบริษัท Verkada ถึงเรื่องที่กลุ่มแฮกเกอร์เข้าถึงบัญชีผู้ดูแลระบบของบริษัท ซึ่ง Verkada ได้รับทราบและทำการปิดใช้งานบัญชีผู้ดูแลระบบภายในทั้งหมดแล้วเพื่อป้องกันการเข้าถึงโดยไม่ได้รับอนุญาต โดยทีมรักษาความปลอดภัยภายในและภายนอกบริษัทกำลังตรวจสอบเหตุการณ์ที่เกิดขึ้นจากนั้นจะแจ้งให้หน่วยงานบังคับใช้กฎหมายทราบแล้วอีกครั้งภายหลัง

ที่มา: bleepingcomputer

พบกลุ่ม APT ใช้วิธี OAuth Consent Phishing โจมตีบัญชีผู้ใช้ Microsoft Office 365

นักวิจัยด้านความปลอดภัยจาก Proofpoint ได้เผยการตรวจพบกลุ่ม APT ที่ชื่อ TA2552 ใช้วิธีฟิชชิงโดยการใช้ระบบ OAuth2 (มาตรฐานของระบบการยืนยันตัวตนและจัดการสิทธิ์การเข้าใช้งานในระบบต่างๆ ที่จะเปิดให้ third-party application เข้าถึงและจัดการสิทธิ์บัญชี) ในการเข้าถึงบัญชี Office 365 เพื่อขโมยรายชื่อติดต่อและอีเมลของผู้ใช้

กลุ่ม TA2552 ได้ทำการแอบอ้างเป็น Servicio de Administración Tributaria (SAT) ซึ่งเป็นหน่วยงานด้านภาษีของเม็กซิโก, Netflix Mexico และ Amazon Prime Mexico ทำการส่งอีเมลที่สร้างขึ้นมาเป็นพิเศษและมีเนื้อหาอีเมลที่เกี่ยวข้องภาษีและเนื้อหาที่เกี่ยวข้องกับการพบปัญหาในบัญชีผู้ใช้ Netflix Mexico และ Amazon Prime Mexic เมื่อเหยื่อทำการคลิกลิงก์ที่อยู่ภายใน เหยื่อจะถูกรีไดเร็คไปยังการลงชื่อเข้าใช้บัญชี O365 (Office 365) และเมื่อลงชื่อเข้าใช้ O365 เว็บไซต์ของผู้ประสงค์ร้าย ที่ถูกสร้างด้วยการลงทะเบียนผ่าน Namecheap และโฮสต์บน Cloudflare จะร้องขอสิทธิ์การเข้าถึงแอปพลิเคชันแบบ read-only เมื่อผู้ใช้กดยอมรับก็จะเปิดทางให้ผู้ประสงค์ร้ายสามารถเข้าถึงรายชื่อผู้ติดต่อ, โปรไฟล์และอีเมลของผู้ใช้

จาการอนุญาตสิทธิ์ในการเข้าถึงข้อมูลจะทำให้ผู้ประสงค์ร้ายสามารถสอดแนมในบัญชีเพื่อทำการขโมยข้อมูลหรือแม้แต่การขัดขวางข้อความการร้องขอรีเซ็ตรหัสผ่านจากบัญชีอื่น เช่น Online Banking

ทั้งนี้ผู้ใช้ควรมีความระมัดระวังในการใช้งานอีเมล เมื่อพบข้อความและเนื้อหาอีเมลมาจากหน่วยงานหรือระบบที่เราไม่รู้จักควรทำการตรวจสอบเเหล่งที่มาของอีเมลเพื่อเป็นการป้องกันการตกเป็นเหยื่อของผู้ประสงค์ร้าย

ที่มา : threatpost

Cloudflare เปิดตัว Web Analytics เก็บสถิติการเข้าชมเว็บโดยไม่เก็บข้อมูลส่วนบุคคล

Cloudflare ออกผลิตภัณฑ์ฟรีใหม่ภายใต้ชื่อ Web Analytics โดยเป็นผลิตภัณฑ์สำหรับเก็บสถิติการเข้าถึงเว็บไซต์โดยมีจุดเด่นหลักอยู่ความเป็นส่วน โดย Cloudflare Web Analytics สามารถทำงานโดยไม่มีการใช้วิธีการ tracking แบบ client-side เช่น การใช้ cookie หรือการเก็บข้อมูลใน local storage รวมไปถึงการเก็บข้อมูลหมายเลขไอพีแอดเดรสและ User-Agent

เทคโนโลยีเบื้่องหลังของ Cloudflare Web Analytics อยู่บนคอนเซ็ปต์ของคำว่า "visit" หรือการที่ผู้ใช้งานมีปฏิสัมพันธ์กับเว็บไซต์ Cloudflare ตรวจสอบการเข้าถึงของเว็บไซต์จาก HTTP Referer โดยตรวจสอบว่าค่าดังกล่าวจะต้องไม่เหมือนกับค่า Hostname ใน HTTP request เพื่อให้เห็นว่ามีการเข้าชมหน้าเว็บไซต์มากน้อยเพียงใด

เนื่องจากเทคโนโลยียังไม่ได้มีการเปิดให้ทดลองใช้ การตรวจสอบ Cloudflare Web Analytics สามารถเก็บข้อมูลให้สอดคล้องตาม GDPR และ/หรือ PDPA นั้นเป็นไปได้หรือไม่ แต่สำหรับผู้ที่อยากลองใช้งานเป็นคนแรก Cloudflare แนะนำให้เข้าไปที่ลงทะเบียนรอไว้ก่อนได้ที่ Cloudflare

ที่มา : Cloudflare

เหล่าโค้ชสอนเขียนโปรแกรมต้องชอบ! Cloudflare ออก API Shield ช่วยตรวจสอบและป้องกันการโจมตีผ่านทาง API ฟรี

Cloudflare ประกาศเปิดตัวผลิตภัณฑ์ใหม่ภายใต้ชื่อ API Shield โดยเป็นเซอร์วิสสำหรับช่วยตรวจสอบและควบคุมพฤติกรรมการเรียกใช้ API แบบ policy-based โดยรองรับ API ซึ่งใช้ JSON และมีแพลนที่จะขยายการซัพพอร์ตไปรองรับกลุ่ม API ที่รับส่งข้อมูลแบบไบนารี เช่น gRPC

เบื้องหลังการทำงานของ API Shield อยู่ที่การสร้าง policy หรือ rule ผู้ใช้งานสามารถสร้าง API Shield rule ตาม OpenAPI scheme ตามคอนเซ็ปต์แบบ whitelist ระบบของ API Shield แน่นอนว่าผู้พัฒนาแอปจะต้องมีการตั้งค่าการเชื่อมต่อ TLS ให้ Cloudflare "เห็น" การรับ-ส่งข้อมูลเพื่อทำการตรวจสอบด้วย การรับ-ส่งข้อมูลซึ่งไม่ได้สอดคล้องตาม rule ใดๆ จะตกไปอยู่ใน deny-all policy ในทันที

ในภาพรวม API Shield ไม่ได้เป็นระบบพร้อมใช้ที่จะช่วยเพิ่มความปลอดภัยของการใช้ API ได้แบบ plug-n-play แต่มันเป็นระบบที่นักพัฒนาจะต้องมาตั้งค่าให้เหมาะสมเช่นเดียวกัน ดังนั้นหากนักพัฒนามีการตั้งค่าได้ไม่ดีพอ การมี API Shield มาช่วยตรวจสอบก็ไม่อาจมีประสิทธิภาพได้มากเท่าที่ควร

ผู้ที่มีบัญชีกับ Cloudflare แล้วจะสามารถเปิดใช้งาน API Shield ได้ทันทีโดยไม่เสียค่าใช้จ่าย

ที่มา : cloudflare