นักวิจัยด้านความปลอดภัย แจ้งเตือนการพบแฮ็กเกอร์ที่กำลังใช้ประโยชน์จากบริการ Google Cloud Run ในการแพร่กระจายมัลแวร์ Banking Trojan ไปยังธนาคารจำนวนมาก เช่น Astaroth, Mekotio และ Ousaban

Google Cloud Run ช่วยให้ผู้ใช้สามารถใช้งานการติดตั้งบริการ frontend และ backend, เว็บไซต์ หรือแอปพลิเคชันได้ จัดการระหว่างการทำงานโดยไม่ต้องใช้ความพยายามในการจัดการโครงสร้าง หรือการปรับขนาดของระบบต่าง ๆ

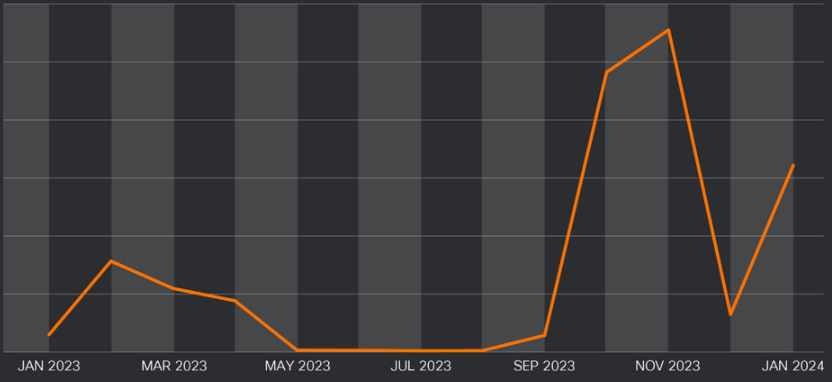

นักวิจัยจาก Cisco Talos พบเห็นการใช้บริการของ Google เพื่อแพร่กระจายมัลแวร์เพิ่มขึ้นอย่างมาก เริ่มตั้งแต่เดือนกันยายน 2023 โดยกลุ่มผู้โจมตีชาวบราซิลได้ใช้ไฟล์ MSI installer เพื่อแฝงมัลแวร์เข้าสู่ระบบ

รายงานของนักวิจัยระบุว่า Google Cloud Run กลายเป็นที่นิยมสำหรับอาชญากรไซเบอร์ในช่วงหลัง เนื่องจากความคุ้มค่าด้านต้นทุน และความสามารถในการหลีกเลี่ยงการบล็อก และการตรวจจับด้านความปลอดภัยตามมาตรฐาน

ลำดับการโจมตี

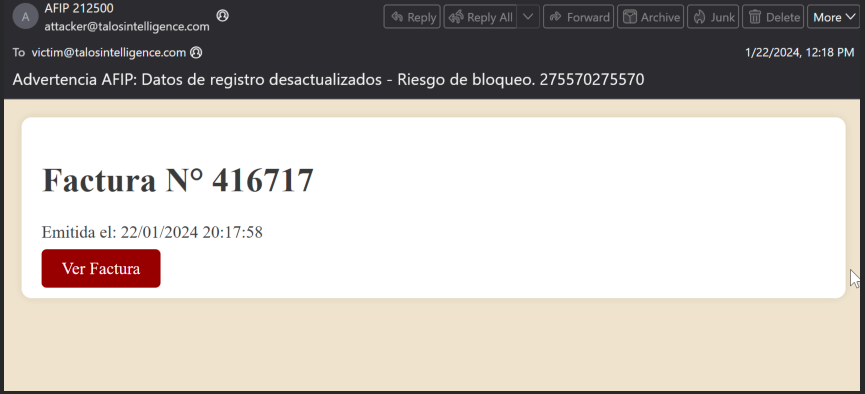

การโจมตีเริ่มต้นด้วย อีเมลฟิชชิงที่ส่งไปยังผู้รับเป้าหมาย โดยปลอมแปลงเป็นการติดต่อที่ถูกต้องตามปกติ เช่น ใบแจ้งหนี้, งบการเงิน หรือข้อความจากหน่วยงานราชการ และกรมสรรพากร

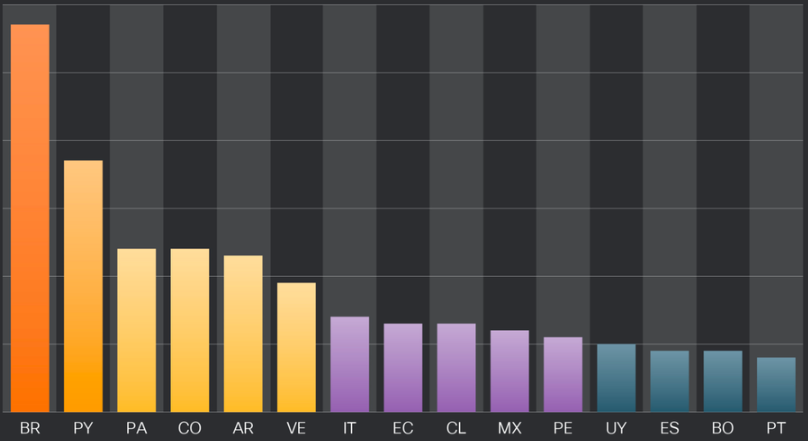

นักวิจัยระบุว่า อีเมลส่วนใหญ่ในแคมเปญนี้ใช้ภาษาสเปน เนื่องจากมุ่งเป้าไปที่ประเทศในละตินอเมริกา แต่ยังพบว่ามีบางครั้งก็ใช้ภาษาอิตาลีอีกด้วย

อีเมลเหล่านี้มาพร้อมลิงก์ที่เป็นการเปลี่ยนเส้นทางไปยังเว็บไซต์อันตรายที่โฮสต์อยู่บน Google Cloud Run

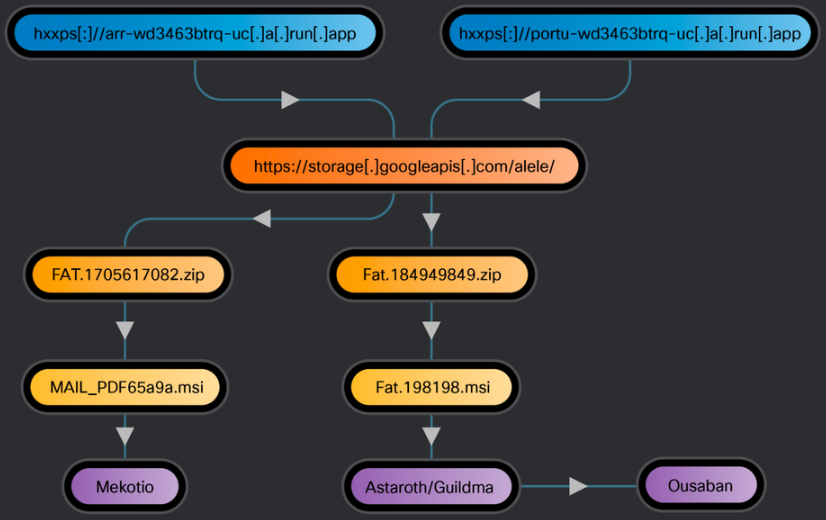

ในบางกรณี การส่งมัลแวร์จะทำผ่านไฟล์ MSI ในขณะที่กรณีอื่น ๆ บริการจะทำการเปลี่ยนเส้นทางไปยังที่เก็บข้อมูลบน Google Cloud ซึ่งมีไฟล์ ZIP ที่มีไฟล์ MSI ที่เป็นอันตรายอยู่

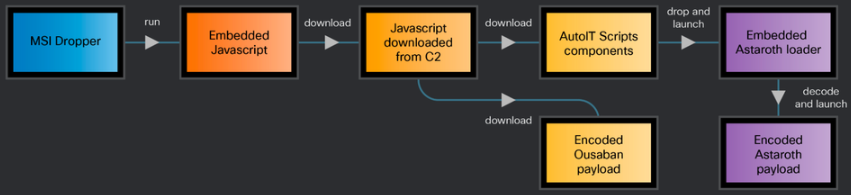

เมื่อเหยื่อเปิดใช้งานไฟล์ MSI ที่เป็นอันตราย ไฟล์เหล่านั้นจะดาวน์โหลด และติดตั้งเพย์โหลดบนระบบของเหยื่อ

ในกรณีที่ถูกวิเคราะห์โดยนักวิจัย การทำงานของเพย์โหลดในขั้นตอนที่สองนั้น จะทำโดยการใช้เครื่องมือ Windows ที่ถูกต้องอย่าง 'BITSAdmin'

สุดท้าย มัลแวร์จะแฝงตัวอยู่ในระบบของเหยื่อเพื่อให้รอดจากการรีบูต โดยการเพิ่มไฟล์ LNK ('sysupdates.setup<random_string>.lnk') ไว้ในโฟลเดอร์ Startup ซึ่งตั้งค่าให้ รันคำสั่ง PowerShell ที่รันสคริปต์ ('AutoIT')

รายละเอียดของมัลแวร์

แคมเปญโจมตีที่ใช้ประโยชน์จาก Google Cloud Run นี้เกี่ยวข้องกับ Banking Trojan 3 ตัว ได้แก่ Astaroth/Guildma, Mekotio และ Ousaban โทรจันเหล่านี้แต่ละตัวถูกออกแบบมาเพื่อแทรกซึมเข้าสู่ระบบ แฝงตัวอยู่ในระบบ และดึงข้อมูลการเงินที่อาจใช้ในการเข้าถึงบัญชีธนาคาร

Astaroth เป็นมัลแวร์ประเภทขโมยข้อมูลที่มีเทคนิคหลบเลี่ยงการตรวจจับขั้นสูง เดิมทีมันมุ่งเป้าไปที่เหยื่อชาวบราซิล แต่ปัจจุบันได้โจมตีสถาบันการเงินกว่า 300 แห่งใน 15 ประเทศทั่วละตินอเมริกา ล่าสุดมัลแวร์นี้ยังเริ่มต้นขโมยข้อมูลยืนยันตัวตนจากบริการแลกเปลี่ยนสกุลเงินดิจิทัลอีกด้วย

Astaroth ไม่เพียงใช้ keylogging การจับภาพหน้าจอ และการตรวจสอบคลิปบอร์ด เพื่อขโมยข้อมูลสำคัญเท่านั้น แต่ยังดักจับ และเปลี่ยนแปลง traffic บนอินเทอร์เน็ตเพื่อขโมยข้อมูลการยืนยันตัวตนของธนาคารอีกด้วย

Mekotio เป็นมัลแวร์อีกชนิดที่ยังคงแพร่ระบาดมานานหลายปี โดยมุ่งโจมตีผู้ใช้งานในภูมิภาคละตินอเมริกาใต้

Mekotio เป็นที่รู้จักในด้านการขโมยข้อมูล credential ของธนาคาร ข้อมูลส่วนตัว และดำเนินการธุรกรรมฉ้อโกง นอกจากนี้ ยังสามารถควบคุมเว็บเบราว์เซอร์เพื่อเปลี่ยนเส้นทางผู้ใช้ไปยังเว็บไซต์ฟิชชิ่งได้อีกด้วย

สุดท้าย Ousaban เป็นมัลแวร์ประเภท Banking Trojan ที่มีความสามารถในการบันทึกคีย์บอร์ด ถ่ายภาพหน้าจอ และฟิชชิ่งเพื่อขโมยข้อมูล credential ของธนาคาร โดยใช้เว็บไซต์ธนาคารปลอม

Cisco Talos ระบุว่า Ousaban ถูกนำมาใช้ในช่วงหลังของกระบวนการติดมัลแวร์ของ Astaroth ซึ่งบ่งบอกถึงความเป็นไปได้ของความร่วมมือระหว่างผู้โจมตีมัลแวร์ทั้งสอง หรืออาจเป็นผู้โจมตีเพียงคนเดียวที่ควบคุมทั้งสองมัลแวร์

อัปเดต 2/22 - เพิ่มความคิดเห็นของ Google

Bleepingcomputer ได้ติดต่อ Google เพื่อขอรายละเอียดเกี่ยวกับแผนการรับมือภัยคุกคามนี้ ซึ่งทาง Google ให้ข้อมูลกลับมาดังนี้:

"Google ขอขอบคุณนักวิจัยที่ทำการระบุ และรายงานการใช้ Cloud Run เพื่อนำผู้ใช้ไปยังเนื้อหาที่เป็นอันตราย ปัจจุบัน Google ได้ลบลิงค์ที่เป็นอันตรายออกไปแล้ว และกำลังดำเนินการยกระดับมาตรการป้องกันเพื่อช่วยป้องกันการดำเนินการในลักษณะดังกล่าว"

ที่มา : bleepingcomputer

You must be logged in to post a comment.