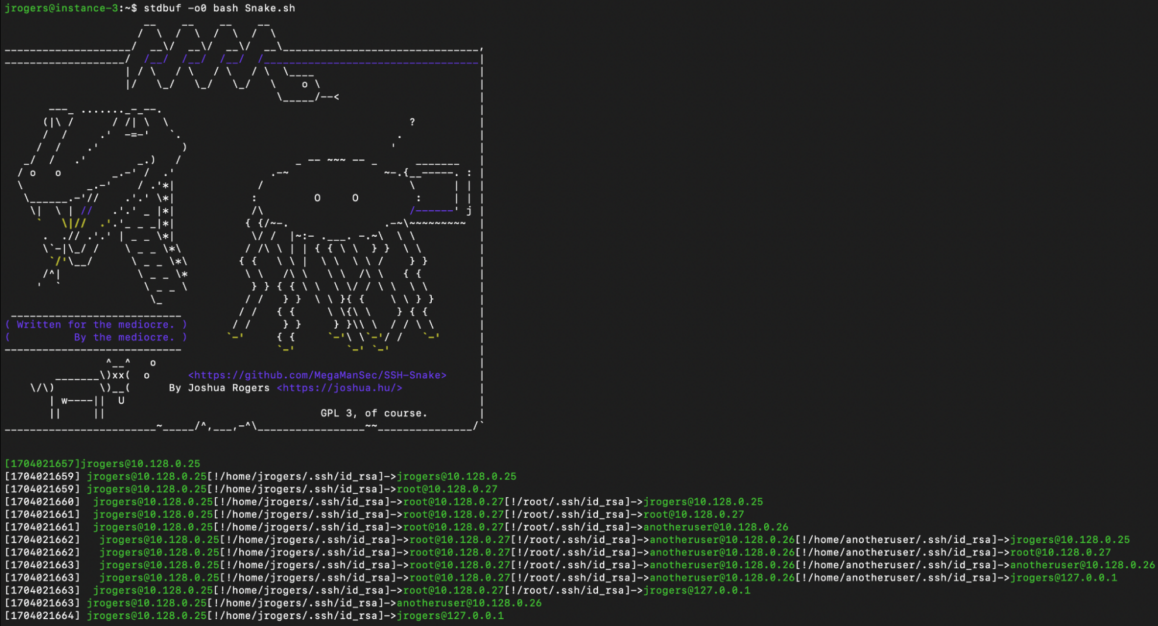

แฮ็กเกอร์กำลังใช้เครื่องมือโอเพนซอร์ส network mapping ที่ชื่อว่า SSH-Snake เพื่อค้นหา private keys ของผู้ใช้โดยไม่ให้ถูกตรวจจับได้ เพื่อเข้าถึงระบบอื่น ๆ ภายในเครือข่ายเดียวกันของเหยื่อ

ทีมวิจัยด้านภัยคุกคามของ Sysdig (TRT) พบมัลแวร์ SSH-Snake ซึ่งพวกเขาอธิบายว่าเป็น "self-modifying worm" ที่แตกต่างจาก SSH worms แบบดั้งเดิม โดยการหลีกเลี่ยงรูปแบบที่เชื่อมโยงกับการโจมตีแบบสคริปต์

worm จะค้นหา private keys ในหลายตำแหน่ง เช่น ไฟล์ประวัติการใช้งาน shell และใช้คีย์เหล่านั้นในการแพร่กระจายตัวเองไปยังระบบอื่นอย่างลับ ๆ หลังจากที่ทำการ mapping เครือข่ายเรียบร้อยแล้ว

SSH-Snake เป็นเครื่องมือโอเพนซอร์สที่ช่วยสำรวจเครือข่ายอัตโนมัติผ่านการเชื่อมต่อ SSH โดยสามารถเริ่มต้นจากระบบหนึ่ง และแสดงความสัมพันธ์กับโฮสต์อื่น ๆ ที่เชื่อมต่อกันผ่าน SSH

อย่างไรก็ตาม นักวิจัยจาก Sysdig ระบุว่า SSH-Snake พัฒนาแนวคิดการโจมตีต่อไปภายในเครือข่าย (lateral movement) ไปอีกขั้น เนื่องจากการจริงจังในการค้นหา private keys

"โดยการหลีกเลี่ยงรูปแบบที่เป็นที่สังเกตได้ง่ายที่เกี่ยวข้องกับการโจมตีแบบสคริปต์ เครื่องมือใหม่นี้มีความปลอดภัยที่ดีกว่า สามารถปรับแต่ง และค้นหาข้อมูล credential ได้ครอบคลุมมากกว่า SSH worms ทั่วไป ทำให้มีประสิทธิภาพ และมีโอกาสประสบความสำเร็จมากขึ้น" - Sysdig

เมื่อวันที่ 4 มกราคม 2024 สคริปต์ Bash Shell ที่เรียกว่า SSH-Snake ถูกปล่อยออกมา สคริปต์นี้มีหน้าที่ค้นหาข้อมูล SSH credential อย่างอัตโนมัติในระบบที่ถูกโจมตี และใช้ข้อมูลเหล่านั้นเพื่อแพร่กระจายตัวเองไปยังระบบอื่น ๆ ภายในเครือข่าย

นักวิจัยชี้ให้เห็นลักษณะเฉพาะอย่างหนึ่งของ SSH-Snake คือ ความสามารถในการปรับเปลี่ยนตัวเอง และย่อขนาดลงเมื่อรันครั้งแรก โดยการลบ Comment ในโค้ด ฟังก์ชันที่ไม่จำเป็น และช่องว่าง

การออกแบบมาให้ใช้งานได้หลากหลาย SSH-Snake นั้นเป็นลักษณะ plug-and-play แต่ยังอนุญาตให้ปรับแต่งตามความต้องการใช้งานเฉพาะด้าน ซึ่งรวมถึงการปรับกลยุทธ์ในการค้นหา private keys และระบุการใช้งานที่อาจเกิดขึ้น

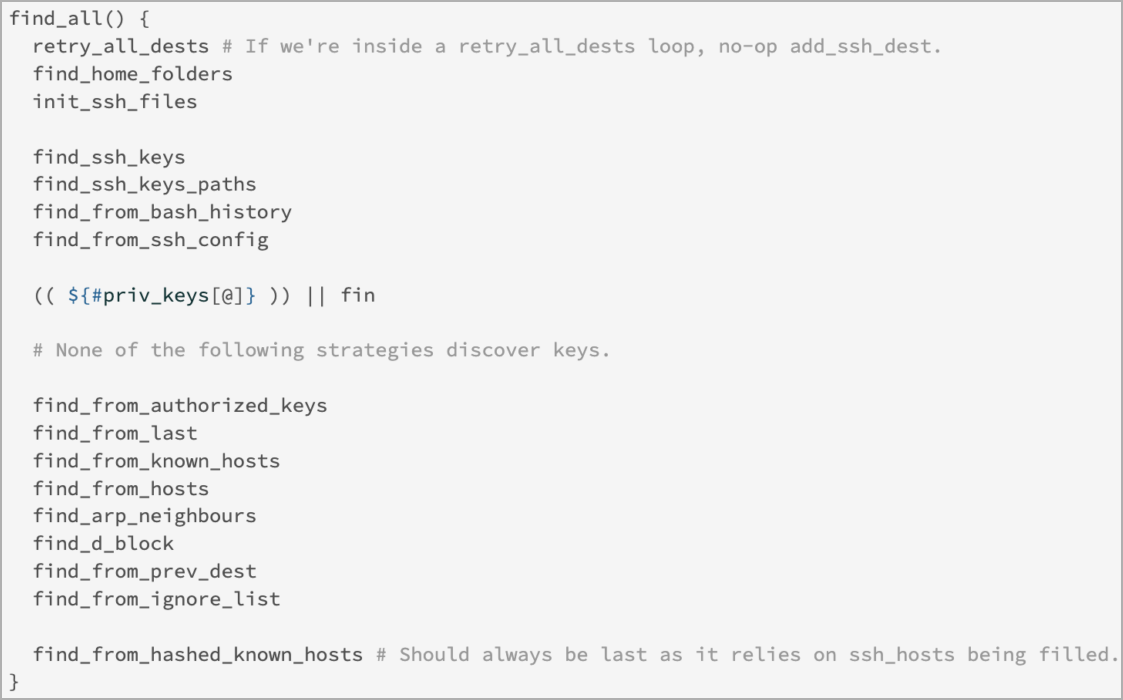

SSH-Snake ใช้หลากหลายวิธีการทั้งโดยตรง และทางอ้อมเพื่อค้นหา private keys บนระบบที่ถูกโจมตี ดังนี้:

- ค้นหาผ่านไดเร็กทอรี่ และไฟล์ทั่วไปที่มักเก็บ SSH keys และข้อมูล credential เช่นไดเร็กทอรี่ .ssh, ไฟล์ config และตำแหน่งอื่น ๆ

- ตรวจสอบไฟล์ประวัติการใช้งาน shell (เช่น .bash_history, .zsh_history) เพื่อค้นหาคำสั่ง (ssh, scp, และ rsync) ที่อาจเคยใช้ หรืออ้างอิง SSH private keys

- ฟีเจอร์ "find_from_bash_history" ทำงานโดยวิเคราะห์ประวัติการใช้งาน bash เช่น ไฟล์ .bash_history เพื่อค้นหาคำสั่งที่เกี่ยวข้องกับการใช้งาน SSH, SCP และ Rsync โดยเฉพาะ ซึ่งอาจเผยข้อมูลสำคัญเกี่ยวกับ private keys ที่สามารถสืบค้นตำแหน่งของ private keys และข้อมูล credential ที่เกี่ยวข้องได้

- การตรวจสอบ logs ของระบบ และแคชเครือข่าย (ARP tables) เพื่อระบุเป้าหมายที่อาจโจมตี และรวบรวมข้อมูลที่อาจนำไปสู่การค้นพบ private keys และสามารถนำไปใช้งานได้โดยทางอ้อม

นักวิจัยจาก Sysdig ยืนยันสถานะการทำงานของ SSH-Snake หลังจากค้นพบ C2 Server ที่ผู้ควบคุมใช้เก็บข้อมูลที่ worm ขโมยมา ซึ่งรวมถึงข้อมูล credential และที่อยู่ IP ของเหยื่อ

ข้อมูลนี้แสดงให้เห็นถึงการใช้ประโยชน์จากช่องโหว่ที่เป็นที่รู้จักใน Confluence (และอาจรวมถึงช่องโหว่อื่น ๆ) เพื่อเป็นช่องทางเข้าสู่ระบบเบื้องต้น จากนั้นจึงนำไปสู่การติดตั้ง worm บนอุปกรณ์เหล่านั้น

จากข้อมูลของนักวิจัย เครื่องมือนี้ถูกใช้โจมตีบนระบบของเหยื่อไปแล้วประมาณ 100 ราย

Sysdig มองว่า SSH-Snake เป็น "ก้าวสำคัญ" ในด้านมัลแวร์ เนื่องจากมุ่งเป้าโจมตีวิธีการเชื่อมต่อที่ปลอดภัยซึ่งใช้กันอย่างแพร่หลายในองค์กร

ที่มา : bleepingcomputer

You must be logged in to post a comment.