แรนซัมแวร์ตัวใหม่ชื่อ 'Buhti' ใช้โค้ดที่รั่วไหลออกมาของแรนซัมแวร์ LockBit และ Babuk ในการโจมตี ที่กำหนดเป้าหมายไปยังระบบปฏิบัติการ Windows และ Linux ผู้โจมตีที่อยู่เบื้องหลัง Buhti ในชื่อ 'Blacktail' ยังไม่ได้พัฒนาแรนซัมแวร์ด้วยตนเอง แต่สร้างเฉพาะยูทิลิตี้เพื่อใช้ในการขโมยข้อมูลสำหรับแบล็กเมล์เหยื่อ

Buhti ถูกพบครั้งแรกในเดือนกุมภาพันธ์ 2023 โดยทีม Unit 42 ของ Palo Alto Networks ซึ่งระบุว่าเป็นแรนซัมแวร์ที่กำหนดเป้าหมายไปยัง Linux ซึ่งพัฒนาโดยภาษา Go-based

รายงานที่เผยแพร่ในวันนี้โดยทีม Threat Hunter ของ Symantec แสดงให้เห็นว่า Buhti ยังมุ่งเป้าไปที่ Windows ด้วย โดยใช้ LockBit 3.0 ที่ถูกปรับเปลี่ยนในชื่อ "LockBit Black"

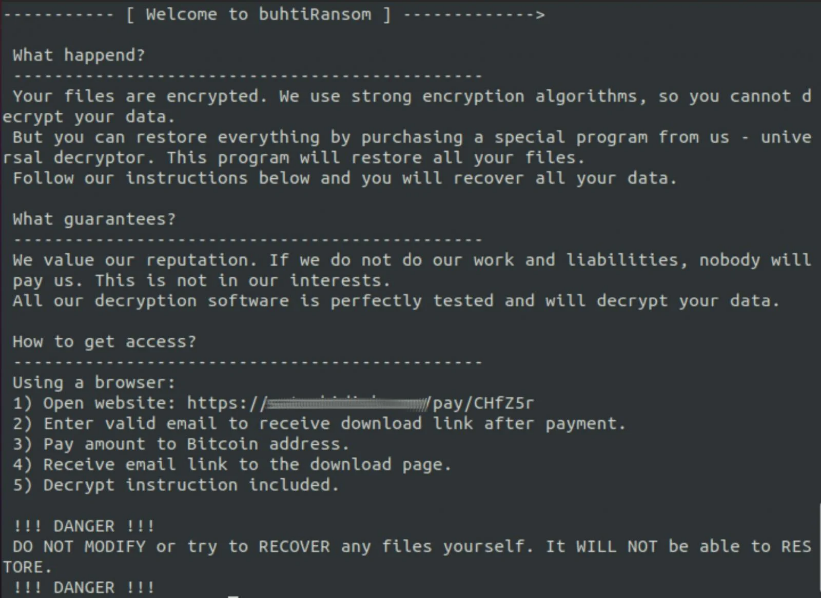

Blacktail ใช้เครื่องมือสำหรับสร้าง Windows LockBit 3.0 ที่รั่วไหลบน Twitter ในเดือนกันยายน 2022 ซึ่งเมื่อโจมตีสำเร็จจะเปลี่ยนวอลเปเปอร์ของคอมพิวเตอร์ที่ถูกโจมตีเพื่อให้เหยื่อเปิดบันทึกเรียกค่าไถ่ ในขณะที่ไฟล์ที่เข้ารหัสทั้งหมดจะได้ถูกต่อท้านนามสกุลด้วย ".buthi"

สำหรับการโจมตีบน Linux นั้น Blacktail ใช้เพย์โหลดจากซอร์สโค้ดของ Babuk ที่ผู้โจมตีโพสต์บนฟอรัมของแฮ็กเกอร์ในประเทศรัสเซีย ในเดือนกันยายน 2021

เมื่อต้นเดือนที่ผ่านมา SentinelLabs และ Cisco Talos พึ่งแจ้งเตือนถึงแรนซัมแวร์ตัวใหม่ที่ใช้ Babuk เพื่อโจมตีระบบ Linux ปกติแล้วการนำมัลแวร์ตัวเก่ากลับมาใช้ มักจะมาจากแฮ็กเกอร์ที่ไม่ได้มีความเชี่ยวชาญมากนัก แต่ Babuk กลับสามารถดึงดูดความสนใจได้จากกลุ่ม ransomware หลายกลุ่ม เนื่องจากความสามารถที่ได้รับการพิสูจน์แล้วในการโจมตี VMware ESXi และ Linux ซึ่งเป็นประโยชน์อย่างมากสำหรับอาชญากรไซเบอร์

คุณสมบัติของ Blacktail

Blacktail ไม่ใช่แค่นำเครื่องมือของแฮ็กเกอร์รายอื่นมาใช้ใหม่ แต่มีการใช้เครื่องมือการขโมยข้อมูลที่สร้างขึ้นเอง และกลยุทธ์ในการแทรกซึมเครือข่ายที่แตกต่างกัน

Symantec รายงานว่าการโจมตีของ Buhti ใช้ประโยชน์จากช่องโหว่ PaperCut NG และ MF RCE ที่เพิ่งถูกเปิดเผยเมื่อไม่นานมานี้ ซึ่งกลุ่ม LockBit และ Clop ก็ได้ใช้ประโยชน์จากช่องโหว่เหล่านี้เช่นเดียวกัน ผู้โจมตีอาศัยช่องโหว่ CVE-2023-27350 เพื่อติดตั้ง Cobalt Strike, Meterpreter, Sliver, AnyDesk และ ConnectWise บนคอมพิวเตอร์เป้าหมาย โดยใช้เพื่อขโมยข้อมูล credentials และโจมตีต่อไปยังระบบอื่น ๆ ภายในเครือข่าย, ขโมยไฟล์, ติดตั้งเพย์โหลดเพิ่มเติม และอื่น ๆ ในเดือนกุมภาพันธ์ ผู้โจมตีใช้ประโยชน์จากช่องโหว่ CVE-2022-47986 ซึ่งเป็นช่องโหว่ RCE ระดับ critical ที่ส่งผลกระทบต่อ IBM Aspera Faspex file exchange

เครื่องมือสำหรับขโมยข้อมูลของ Buhti เป็นเครื่องมือที่ถูกพัฒนาโดยใช้ภาษา Go ที่สามารถรับคำสั่งที่ระบุไดเร็กทอรีเป้าหมายใน filesystem โดยจะกำหนดเป้าหมายประเภทไฟล์ต่อไปนี้:

pdf, php, png, ppt, psd, rar, raw, rtf, sql, svg, swf, tar, txt, wav, wma, wmv, xls, xml, yml, zip, aiff, aspx, docx, epub, json, mpeg, pptx, xlsx และ yaml

โดยไฟล์จะถูก ZIP และทำการส่งออกไปยังเซิร์ฟเวอร์ของ Blacktail ในภายหลัง

Marc Rivero นักวิจัยของ Kaspersky พบการโจมตีจาก Buthi ในสาธารณรัฐเช็ก จีน สหราชอาณาจักร เอธิโอเปีย สหรัฐอเมริกา ฝรั่งเศส เบลเยียม อินเดีย เอสโตเนีย เยอรมนี สเปน และสวิตเซอร์แลนด์ โดยนักวิจัยคาดว่าในอนาคตซอร์สโค้ดของ LockBit และ Babuk ที่รั่วไหลออกมา น่าจะถูกนำไปใช้โดยกลุ่มแรนซัมแวร์อื่น ๆ ที่ต้องการ rebrand ใหม่ภายใต้ชื่ออื่นอีกเป็นจำนวนมาก

ที่มา : bleepingcomputer

You must be logged in to post a comment.