QNAP ผู้ผลิตอุปกรณ์ Network Attached Storage (NAS) ของไต้หวัน แจ้งเตือนช่องโหว่ 3 รายการในผลิตภัณฑ์ NAS software ซึ่งรวมถึง QTS, QuTS hero, QuTScloud และ myQNAPcloud ที่อาจทำให้ Hacker สามารถเข้าถึงอุปกรณ์ได้ ผ่านการ authentication bypass, command injection และ SQL injection (more…)

QNAP แจ้งเตือนช่องโหว่ Auth Bypass ระดับ Critical บนอุปกรณ์ NAS

พบอุปกรณ์ Fortinet ที่มีช่องโหว่ระดับ Critical จำนวนกว่า 150,000 รายการ เสี่ยงต่อการถูกโจมตี

จากบริการการสแกนบนเว็บสาธารณะที่แสดงข้อมูล Fortinet FortiOS และ FortiProxy secure web gateway กว่า 150,000 รายการ มีความเสี่ยงต่อการถูกโจมตีจากช่องโหว่ CVE-2024-21762 ที่ทำให้ผู้โจมตีสามารถเรียกใช้คำสั่งที่เป็นอันตรายได้โดยไม่จำเป็นต้องมีการ authentication

โดยหน่วยงานป้องกันทางไซเบอร์ของอเมริกา หรือ CISA ออกมายืนยันว่าพบกลุ่ม Hacker ได้มุ่งเป้าโจมตีช่องโหว่ดังกล่าว รวมถึงทาง CISA ได้เพิ่มช่องโหว่ดังกล่าวไปใน Known Exploited Vulnerabilities (KEV) catalog หรือรายการช่องโหว่ที่กำลังถูกใช้ในการโจมตีแล้ว (more…)

ช่องโหว่ระดับ Critical ของ Jenkins ทำให้เซิร์ฟเวอร์เสี่ยงต่อการถูกโจมตี RCE ควรอัปเดตแพตซ์โดยด่วน

ผู้พัฒนาซอฟต์แวร์โอเพ่นซอร์ส Continuous Integration/Continuous Delivery and Deployment - CI/CD อย่าง Jenkins ได้แก้ไขช่องโหว่ด้านความปลอดภัย 9 รายการ ซึ่งรวมถึงช่องโหว่ระดับ critical ที่นำไปสู่การโจมตีแบบ Remote Code Execution (RCE) (more…)

ช่องโหว่ใหม่ใน Citrix NetScaler อาจทำให้มีการเปิดเผยข้อมูลที่มีความสำคัญ

พบช่องโหว่ information disclosure ระดับ Critical ใน Citrix NetScaler ADC และ Citrix NetScaler Gateway ซึ่งอาจส่งผลให้มีการเปิดเผยข้อมูลที่มีความสำคัญ จากอุปกรณ์ที่มีช่องโหว่ได้

ช่องโหว่นี้มีหมายเลข CVE-2023-4966 และได้รับคะแนน CVSS ที่ระดับ 9.4 โดยช่องโหว่นี้สามารถถูกโจมตีจากภายนอกได้โดยไม่จำเป็นต้องใช้ User ที่มีสิทธิ์สูง การโต้ตอบจากผู้ใช้ และง่ายต่อการโจมตี

อย่างไรก็ตาม ช่องโหว่นี้จะส่งผลกระทบต่ออุปกรณ์ Citrix NetScaler ADC และ Citrix NetScaler Gateway ที่ถูกกำหนดค่าให้เป็น Gateway (VPN virtual server, ICA Proxy, CVPN, RDP Proxy) หรือ AAA virtual server เท่านั้น

แม้ว่าช่องโหว่นี้อาจทำให้มีการเปิดเผยข้อมูลที่มีความสำคัญ แต่ Citrix ยังไม่ได้ให้รายละเอียดใด ๆ เกี่ยวกับช่องโหว่ดังกล่าว

อีกช่องโหว่ที่ถูกเปิดเผยคือ CVE-2023-4967 ซึ่งเป็นช่องโหว่ที่มีระดับความรุนแรงสูง (คะแนน CVSS: 8.2) ที่มีเงื่อนไขในลักษณะเดียวกัน ซึ่งอาจทำให้เกิดการโจมตีแบบ denial of service (DoS) บนอุปกรณ์ที่มีช่องโหว่ได้

เวอร์ชันของ Citrix ได้รับผลกระทบมีดังนี้:

NetScaler ADC and NetScaler Gateway 14.1 before 14.1-8.50

NetScaler ADC and NetScaler Gateway 13.1 before 13.1-49.15

NetScaler ADC and NetScaler Gateway 13.0 before 13.0-92.19

NetScaler ADC 13.1-FIPS before 13.1-37.164

NetScaler ADC 12.1-FIPS before 12.1-55.300

NetScaler ADC 12.1-NDcPP before 12.1-55.300

โดยแนะนำให้ผู้ใช้งานอัปเกรดเป็นเวอร์ชันที่ได้รับการแก้ไขทั้ง 2 ช่องโหว่แล้ว โดยทาง Citrix ไม่ได้ให้คำแนะนำในการลดความเสี่ยง หรือวิธีแก้ไขปัญหาชั่วคราวสำหรับช่องโหว่ครั้งนี้

ประกาศด้านความปลอดภัยของ Citrix ระบุว่า "แนะนำให้ลูกค้าที่ได้รับผลกระทบของ NetScaler ADC และ NetScaler Gateway ติดตั้งเวอร์ชันอัปเดตล่าสุดของ NetScaler ADC และ NetScaler Gateway โดยเร็วที่สุด"

เวอร์ชันเป้าหมายที่จะมีการอัปเกรดมีดังนี้:

NetScaler ADC and NetScaler Gateway 14.1-8.50 and later

NetScaler ADC and NetScaler Gateway 13.1-49.15 and later releases of 13.1

NetScaler ADC and NetScaler Gateway 13.0-92.19 and later releases of 13.0

NetScaler ADC 13.1-FIPS 13.1-37.164 and later releases of 13.1-FIPS

NetScaler ADC 12.1-FIPS 12.1-55.300 and later releases of 12.1-FIPS

NetScaler ADC 12.1-NDcPP 12.1-55.300 and later releases of 12.1-NDcPP

เวอร์ชัน 12.1 ของ Citrix NetScaler ADC และ Citrix NetScaler Gateway ได้ถึงวันที่สิ้นสุดการสนับสนุน (EOL) และจะไม่ได้รับการสนับสนุนจาก Citrix อีกต่อไป ดังนั้นผู้ใช้งานควรอัปเกรดเป็นเวอร์ชันที่ใหม่กว่า เพื่อให้ได้รับการสนับสนุนอย่างต่อเนื่อง

ช่องโหว่ที่มีระดับความรุนแรงสูงในผลิตภัณฑ์ของ Citrix เป็นสิ่งที่แฮ็กเกอร์ต้องการอย่างมาก เนื่องจากองค์กรขนาดใหญ่มักใช้อุปกรณ์เหล่านี้

ที่มา : bleepingcomputer.

Citrix NetScaler แจ้งเตือนกลุ่ม Ransomware กำลังใช้ช่องโหว่ระดับ Critical ในการโจมตี

Citrix NetScaler ที่ยังไม่ได้รับการอัปเดตแพตซ์ และเข้าถึงได้จากกับอินเทอร์เน็ต กำลังตกเป็นเป้าหมายของผู้โจมตีที่คาดว่าเป็นกลุ่ม ransomware

บริษัทด้านความปลอดภัยทางไซเบอร์ Sophos กำลังติดตามการดำเนินการของกลุ่มผู้โจมตีภายใต้ชื่อ STAC466

โดยกลุ่มผู้โจมตีใช้ประโยชน์จากช่องโหว่ CVE-2023-3519 ซึ่งเป็นช่องโหว่ code injection ระดับ Critical ที่ส่งผลกระทบต่อ NetScaler ADC และ Gateway servers ที่ทำให้ผู้โจมตีสามารถสั่งรันโค้ดที่เป็นอันตรายจากระยะไกลได้โดยไม่ต้องผ่านการยืนยันตัวตน

ในการโจมตีครั้งหนึ่งที่ถูกตรวจพบในช่วงกลางเดือนสิงหาคม 2023 พบว่า ช่องโหว่ดังกล่าวได้ถูกใช้ในการดำเนินการโจมตีระดับโดเมนรวมถึงการ injecting payloads ลงในไฟล์ของระบบปฏิบัติการ เช่น Windows Update Agent (wuauclt.

ช่องโหว่ใหม่ใน WinRAR ทำให้ผู้โจมตีสามารถเรียกใช้โค้ดเมื่อเปิด RAR archives ได้

ช่องโหว่ระดับความรุนแรงสูง ที่พึ่งได้รับได้รับการแก้ไขไปแล้วใน WinRAR ซึ่งเป็นโปรแกรม file archiver ที่ได้รับความนิยมสำหรับระบบปฏิบัติการ Windows มีผู้ใช้งานจำนวนมาก โดยช่องโหว่นี้สามารถทำให้ผู้โจมตีเรียกใช้คำสั่งบนคอมพิวเตอร์ได้ตามที่ต้องการ เพียงผู้ใช้งานเปิดไฟล์ archive ที่ถูกสร้างขึ้นมาโดยเฉพาะด้วย WinRAR ซึ่งช่องโหว่นี้มีหมายเลข CVE-2023-40477

ช่องโหว่นี้ถูกค้นพบโดยนักวิจัยชื่อ "goodbyeselene" จาก Zero Day Initiative ซึ่งได้รายงานช่องโหว่นี้ไปยังนักพัฒนา RARLAB เมื่อวันที่ 8 มิถุนายน 2023

ช่องโหว่ที่เกิดขึ้นเป็นผลจากการขาดการตรวจสอบความถูกต้องของข้อมูลที่ผู้ใช้ส่งเข้ามา ส่งผลให้เกิดการเข้าถึงหน่วยความจำเกินของพื้นที่ที่ถูกจัดสรรไว้ ซึ่งสถานการณ์นี้เกิดขึ้นภายในกระบวนการเข้ารหัสข้อมูลที่เรียกว่า "Recovery Volumes" โดยคำแนะนำด้านความปลอดภัยเกี่ยวกับช่องโหว่นี้ได้ถูกเผยแพร่ไว้บนเว็บไซต์ของ ZDI

เนื่องจากผู้โจมตีจำเป็นต้องหลอกให้เหยื่อเปิดไฟล์ archive ก่อน เป็นผลทำให้คะแนนความรุนแรงของช่องโหว่ลดลงเป็น 7.8 ตาม CVSS

อย่างไรก็ตาม ผู้โจมตียังมีโอกาสมากในการโจมตีที่อาจประสบความสำเร็จได้ เนื่องจากในทางปฏิบัติ การที่ผู้โจมตีจะหลอกล่อให้เหยื่อกระทำกิจกรรมที่ต้องการไม่ได้ยากจนเกินไป และด้วยจำนวนผู้ใช้ WinRAR ที่มีจำนวนมาก

การลดความเสียงที่เกิดขึ้นจากช่องโหว่นี้

บริษัท RARLAB ได้ปล่อยอัปเดต WinRAR เวอร์ชัน 6.23 ออกมาในวันที่ 2 สิงหาคม 2023 เพื่อแก้ไขช่องโหว่ CVE-2023-40477 ดังนั้นจึงแนะนำให้ผู้ใช้ WinRAR ดำเนินการอัปเดตเวอร์ชันความปลอดภัยที่มีอยู่ทันที

นอกเหนือจากการแก้ไข RAR4 recovery volumes ในเวอร์ชัน 6.23 เเล้ว ยังได้แก้ไขปัญหาเรื่องความผิดพลาดจากการสร้างไฟล์ archive ที่ถูกสร้างขึ้นอย่างเฉพาะเจาะจง ซึ่งเป็นช่องโหว่ที่มีระดับความรุนแรงสูงเช่นกัน

ปัจจุบัน Microsoft กำลังทดสอบการรองรับรูปแบบไฟล์ RAR, 7-Zip และ GZ โดยตรงในระบบปฏิบัติการ Windows 11 ดังนั้นซอฟต์แวร์ของผลิตภัณฑ์อื่นเช่น WinRAR จะไม่จำเป็นต้องใช้ในเวอร์ชันนี้ นอกจากจะต้องใช้คุณสมบัติขั้นสูงอื่น ๆ

สำหรับผู้ที่ยังคงต้องใช้ WinRAR ควรหมั่นอัปเดตซอฟต์แวร์อยู่เสมอ เนื่องจากช่องโหว่ที่คล้ายกันในอดีตเคยถูกผู้โจมตีใช้เพื่อติดตั้งมัลแวร์

นอกจากนี้ยังควรระมัดระวังเมื่อเปิดไฟล์ RAR และควรใช้เครื่องมือป้องกันมัลแวร์ที่สามารถสแกนไฟล์ archive ได้ เพื่อเป็นมาตรการรักษาความปลอดภัยที่ดีขึ้น

ที่มา : bleepingcomputer

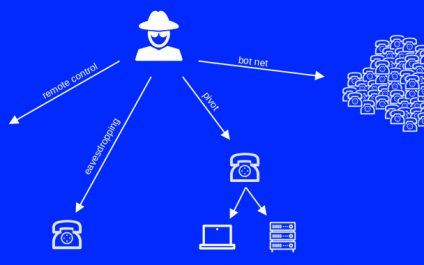

พบช่องโหว่ใน Zoom ZTP และ AudioCodes Phones ทำให้ผู้ใช้งานเสี่ยงต่อการถูกดักฟัง

มีการเปิดเผยช่องโหว่ด้านความปลอดภัยหลายรายการใน AudioCodes desk phone และ Zoom's Zero Touch Provisioning (ZTP) ที่อาจถูกใช้ประโยชน์จากผู้โจมตี เพื่อทำการโจมตีจากภายนอก

Moritz Abrell นักวิจัยด้านความปลอดภัยของ SySS ระบุในรายงานการวิเคราะห์ที่เผยแพร่ในวันศุกร์ที่ผ่านมาว่า "ผู้โจมตีจากภายนอกที่ใช้ช่องโหว่ที่พบใน AudioCodes Ltd.

นักวิจัยเผยแพร่ PoC Exploit สำหรับช่องโหว่ล่าสุดของ Ubiquiti EdgeRouter

บริษัทรายงานช่องโหว่ SSD Secure Disclosure แจ้งเตือนช่องโหว่ที่พึ่งได้รับการแก้ไขไปแล้วเมื่อเร็ว ๆ นี้ในอุปกรณ์ Ubiquiti EdgeRouter และ AirCube ซึ่งสามารถโจมตีเพื่อสั่งรันโค้ดที่เป็นอันตรายได้

โดยช่องโหว่ดังกล่าวมีหมายเลข CVE-2023-31998 ซึ่งเป็นช่องโหว่ heap overflow ที่สามารถถูกใช้ประโยชน์ได้ผ่านการเชื่อมต่อแบบ LAN connection

สำหรับ Ubiquiti ผู้โจมตีที่ใช้ประโยชน์ช่องโหว่นี้อาจส่งผลให้บริการ UPnP ของอุปกรณ์อาจถูกขัดจังหวะในการให้บริการ

คำแนะนำจาก SSD Secure Disclosure ระบุว่าช่องโหว่ดังกล่าวอยู่ในบริการ MiniUPnPd ของอุปกรณ์ที่ได้รับผลกระทบ และผู้โจมตีที่อยู่ในเครือข่าย LAN อาจใช้ช่องโหว่นี้เพื่อทำให้หน่วยความจำภายในเต็ม และอาจสั่งรันโค้ดที่เป็นอันตรายได้

SSD Secure Disclosure ให้ข้อมูลทางเทคนิคเกี่ยวกับช่องโหว่ และ Proof-of-Concept (PoC) ที่ใช้ทดสอบการโจมตีช่องโหว่ในอุปกรณ์ Ubiquiti EdgeRouterX ที่ได้รับผลกระทบ

โดยช่องโหว่ดังกล่าวใน MiniUPnPd ได้รับการแก้ไขไปเรียบร้อยแล้ว แต่ไม่มีการเผยแพร่รายละเอียดหมายเลข CVE ที่ได้รับการแก้ไข โดยคาดว่ารุ่นที่มีช่องโหว่ของ MiniUPnPd อาจได้รับการแก้ไขไปพร้อมกับช่องโหว่ในอุปกรณ์เครือข่ายอื่น ๆ

SSD Secure Disclosure ระบุว่า "มีความเป็นไปได้ว่าผลิตภัณฑ์อื่น ๆ ที่ใช้บริการ MiniUPnPd โดยตรง หรือผู้จัดจำหน่ายเราเตอร์เช่น OpenWrt, VyOS หรือ DD-WRT ยังคงถูกจำหน่ายด้วย MiniUPnPd เวอร์ชันที่มีช่องโหว่"

ในปลายเดือนมิถุนายนที่ผ่านมา Ubiquiti ประกาศเผยแพร่อัปเดตซอฟต์แวร์สำหรับอุปกรณ์ EdgeRouter (เวอร์ชัน firmware 2.0.9-hotfix.

Fortinet ออกแพตซ์แก้ไขช่องโหว่ RCE ระดับ Critical ใน FortiNAC

Fortinet บริษัทโซลูชันด้านความปลอดภัยทางไซเบอร์ ออกแพตซ์อัปเดตช่องโหว่ในโซลูชัน Zero-Trust Access ของตนเองที่ชื่อว่า FortiNAC เพื่อแก้ไขช่องโหว่ระดับ Critical ซึ่งผู้โจมตีสามารถใช้เพื่อสั่งรันโค้ด และคำสั่งที่เป็นอันตรายได้

FortiNAC ช่วยให้องค์กรสามารถจัดการกับนโยบายการเข้าถึงเครือข่ายได้อย่างมีประสิทธิภาพ รวมถึงการควบคุมอุปกรณ์ และผู้ใช้งานภายในเครือข่าย และรักษาความปลอดภัยของเครือข่ายจากการเข้าถึงที่ไม่ได้รับอนุญาต

โดยช่องโหว่ดังกล่าวมีหมายเลข CVE-2023-33299 และได้รับคะแนนระดับความรุนแรงของช่องโหว่ที่ 9.6 จาก 10 คะแนน โดยช่องโหว่ดังกล่าวเกิดจากการ deserialization of untrusted data ซึ่งอาจนำไปสู่การเรียกใช้โค้ดที่เป็นอันตรายจากระยะไกล (RCE) โดยไม่ต้องผ่านการตรวจสอบสิทธิ์ของผู้ใช้งาน

โดย Fortinet ระบุว่า "ช่องโหว่ deserialization of untrusted data ใน FortiNAC อาจทำให้ผู้โจมตีที่ไม่ผ่านการตรวจสอบสิทธิ์ สามารถเรียกใช้โค้ด หรือคำสั่งที่ไม่ได้รับอนุญาตผ่าน request ที่ถูกสร้างขึ้นโดยเฉพาะไปยังบริการด้วยพอร์ต TCP/1050"

ผลิตภัณฑ์ที่ได้รับผลกระทบ มีดังนี้

FortiNAC version 9.4.0 ถึง 9.4.2

FortiNAC version 9.2.0 ถึง 9.2.7

FortiNAC version 9.1.0 ถึง 9.1.9

FortiNAC version 7.2.0 ถึง 7.2.1

FortiNAC 8.8 ทุกรุ่น

FortiNAC 8.7 ทุกรุ่น

FortiNAC 8.6 ทุกรุ่น

FortiNAC 8.5 ทุกรุ่น

FortiNAC 8.3 ทุกรุ่น

เวอร์ชันที่แนะนำให้อัปเกรดเพื่อจัดการกับความเสี่ยงที่เกิดขึ้นจากช่องโหว่ มีดังนี้

FortiNAC 9.4.3 ขึ้นไป

FortiNAC 9.2.8 ขึ้นไป

FortiNAC 9.1.10 ขึ้นไป

FortiNAC 7.2.2 ขึ้นไป

เนื่องจากทาง Fortinet ไม่ได้ให้คำแนะนำเกี่ยวกับการแก้ไขปัญหาแบบชั่วคราว ดังนั้นแนะนำให้รีบอัปเดตแพตซ์เพื่อป้องกันการถูกโจมตีจากช่องโหว่ดังกล่าว

(more…)

Microsoft แนะนำวิธีการเปิดใช้งานการป้องกันช่องโหว่ Windows Kernel (CVE-2023-32019) ด้วยตัวเอง[EndUser]

Microsoft ออกอัปเดตเพื่อแก้ไขช่องโหว่การเปิดเผยข้อมูลใน Windows Kernel ที่ส่งผลกระทบต่อระบบที่ใช้ Windows หลายเวอร์ชัน รวมถึง Windows 10, Windows Server และ Windows 11 ซึ่งเป็นส่วนหนึ่งของการอัปเดตด้านความปลอดภัยประจำเดือนมิถุนายน 2023

CVE-2023-32019 (คะแนน CVSS 4.7/10 ระดับความรุนแรงปานกลาง) เป็นช่องโหว่ที่ทำให้ Hacker ที่ผ่านการตรวจสอบสิทธิ์สามารถเข้าถึง heap memory ของ process พิเศษที่ทำงานบนระบบ ซึ่งช่องโหว่นี้ได้ถูกค้นพบ และรายงานโดยนักวิจัยด้านความปลอดภัยของ Google Project Zero (more…)