จากบริการการสแกนบนเว็บสาธารณะที่แสดงข้อมูล Fortinet FortiOS และ FortiProxy secure web gateway กว่า 150,000 รายการ มีความเสี่ยงต่อการถูกโจมตีจากช่องโหว่ CVE-2024-21762 ที่ทำให้ผู้โจมตีสามารถเรียกใช้คำสั่งที่เป็นอันตรายได้โดยไม่จำเป็นต้องมีการ authentication

โดยหน่วยงานป้องกันทางไซเบอร์ของอเมริกา หรือ CISA ออกมายืนยันว่าพบกลุ่ม Hacker ได้มุ่งเป้าโจมตีช่องโหว่ดังกล่าว รวมถึงทาง CISA ได้เพิ่มช่องโหว่ดังกล่าวไปใน Known Exploited Vulnerabilities (KEV) catalog หรือรายการช่องโหว่ที่กำลังถูกใช้ในการโจมตีแล้ว

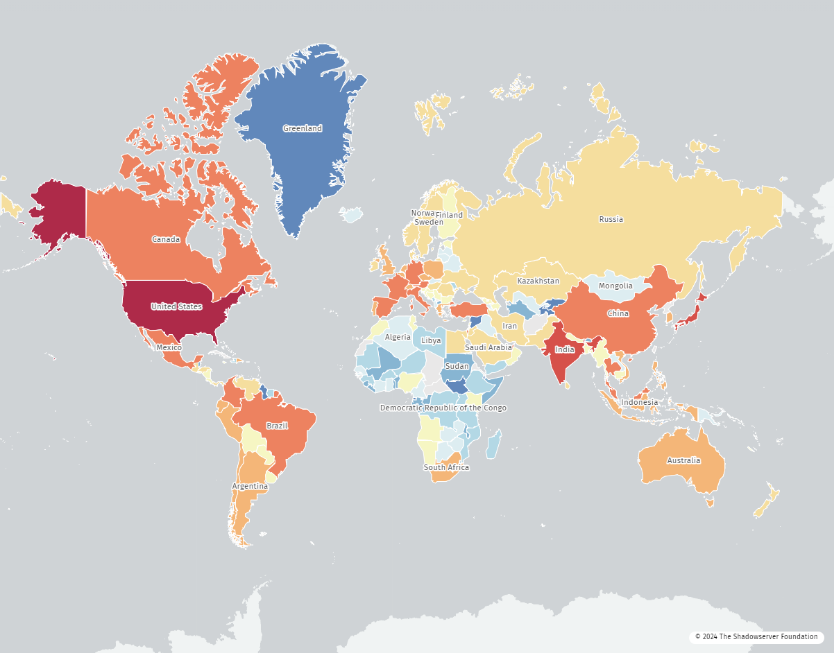

พบอุปกรณ์ Fortinet ที่มีช่องโหว่ทั่วโลก

เกือบหนึ่งเดือนหลังจากที่ Fortinet ได้ออกอัปเดตเพื่อแก้ไขช่องโหว่ CVE-2024-21762 ต่อมาทาง The Shadowserver Foundation ได้ประกาศเมื่อวันที่ 7 มีนาคม 2024 ว่าพบอุปกรณ์ Fortinet ที่มีช่องโหว่กว่า 150,000 เครื่อง จากการสแกนเพื่อตรวจหาอุปกรณ์ที่มีช่องโหว่ซึ่งเข้าถึงได้บนอินเตอร์เน็ต ซึ่งทาง Piotr Kjewski จาก Shadowserver ระบุว่ารายการอุปกรณ์ Fortinet ที่มีช่องโหว่จะลดลง หากผู้ดูแลระบบทำการอัปเดตอุปกรณ์

CVE-2024-21762 (คะแนน CVSS 9.8/10 ความรุนแรงระดับ Critical) เป็นช่องโหว่ที่ Hacker สามารถโจมตีจากระยะไกลได้โดยการส่ง HTTP requests ที่ถูกสร้างขึ้นมาเป็นพิเศษไปยังระบบที่มีช่องโหว่

FortiOS เป็นระบบปฏิบัติการของ Fortinet ที่มีฟีเจอร์ด้านความปลอดภัย เช่น การป้องกันการโจมตีแบบ Denial-of-service (DoS), Intrusion prevention (IPS), Firewall และบริการ VPN โดยสั่งการอุปกรณ์ Fortinet Security Fabric ทั้งหมด ตั้งแต่ Firewalls, Access points, Switches และอุปกรณ์ Network access control เพิ่ม Visibility และ Control การจัดการแบบรวมศูนย์ทั่วทั้งเครือข่าย และการปรับใช้ และการบังคับใช้นโยบายความปลอดภัยที่สอดคล้องกัน

FortiProxy เป็น secure web proxy solution ที่มาพร้อมความสามารถในการป้องกันเว็บ, DNS-based threats และ Data loss ผสมผสานรวมเข้ากับ Antivirus, Intrusion prevention และ Client browser isolation

ตามข้อมูลของ Shadowserver พบว่าอุปกรณ์ที่มีช่องโหว่ส่วนใหญ่ มากกว่า 24,000 เครื่องอยู่ในสหรัฐอเมริกา ตามมาด้วยอินเดีย บราซิล และแคนาดา

ข้อมูลรายละเอียดเกี่ยวกับ Hacker ที่ใช้ประโยชน์จากช่องโหว่ CVE-2024-21762 และการโจมตียังมีข้อจำกัด เนื่องจากแพลตฟอร์มไม่สามารถแสดงพฤติกรรมที่เกี่ยวข้องกับการโจมตีได้

ทั้งนี้บริษัทต่าง ๆ สามารถตรวจสอบว่าระบบ SSL VPN ของตนมีความเสี่ยงต่อช่องโหว่นี้หรือไม่โดยการรันสคริปต์ Python แบบง่าย ๆ ที่พัฒนาโดยนักวิจัยจากบริษัทรักษาความปลอดภัย BishopFox

python3 check-cve-2024-21762.py <host> <port>

ที่มา : bleepingcomputer

You must be logged in to post a comment.