Exploit code สำหรับการโจมตีช่องโหว่ระดับความรุนแรงสูงสุด (CVE-2024-3400, CVSSv3: 10.0) ใน PAN-OS ไฟร์วอลล์ของ Palo Alto Networks ถูกปล่อยออกสู่สาธารณะเรียบร้อยแล้ว

โดยช่องโหว่นี้สามารถทำให้ผู้โจมตีที่ไม่จำเป็นต้องผ่านการยืนยันตัวตน สามารถใช้ประโยชน์จากช่องโหว่เพื่อเรียกใช้โค้ดที่เป็นอันตรายด้วยสิทธิ์ root ผ่าน command injection บนไฟร์วอลล์ PAN-OS 10.2, PAN-OS 11.0 และ PAN-OS 11.1 ที่มีช่องโหว่ หากอุปกรณ์ดังกล่าวเปิดใช้งาน telemetry และ GlobalProtect (เกตเวย์ หรือพอร์ทัล)

ในขณะที่ Palo Alto Networks ได้เริ่มปล่อย hotfixes ในวันจันทร์ที่ผ่านมา เพื่อแก้ไขช่องโหว่ที่คาดว่ากำลังถูกใช้ในการโจมตีมาตั้งแต่วันที่ 26 มีนาคม รวมถึงการติดตั้งแบ็คดอร์ Upstyleเพื่อใช้ในการโจมตีต่อไปยังภายในเครือข่าย และขโมยข้อมูล โดยกลุ่มผู้โจมตีที่คาดว่าได้รับการสนับสนุนจากรัฐบาลในชื่อ UTA0218

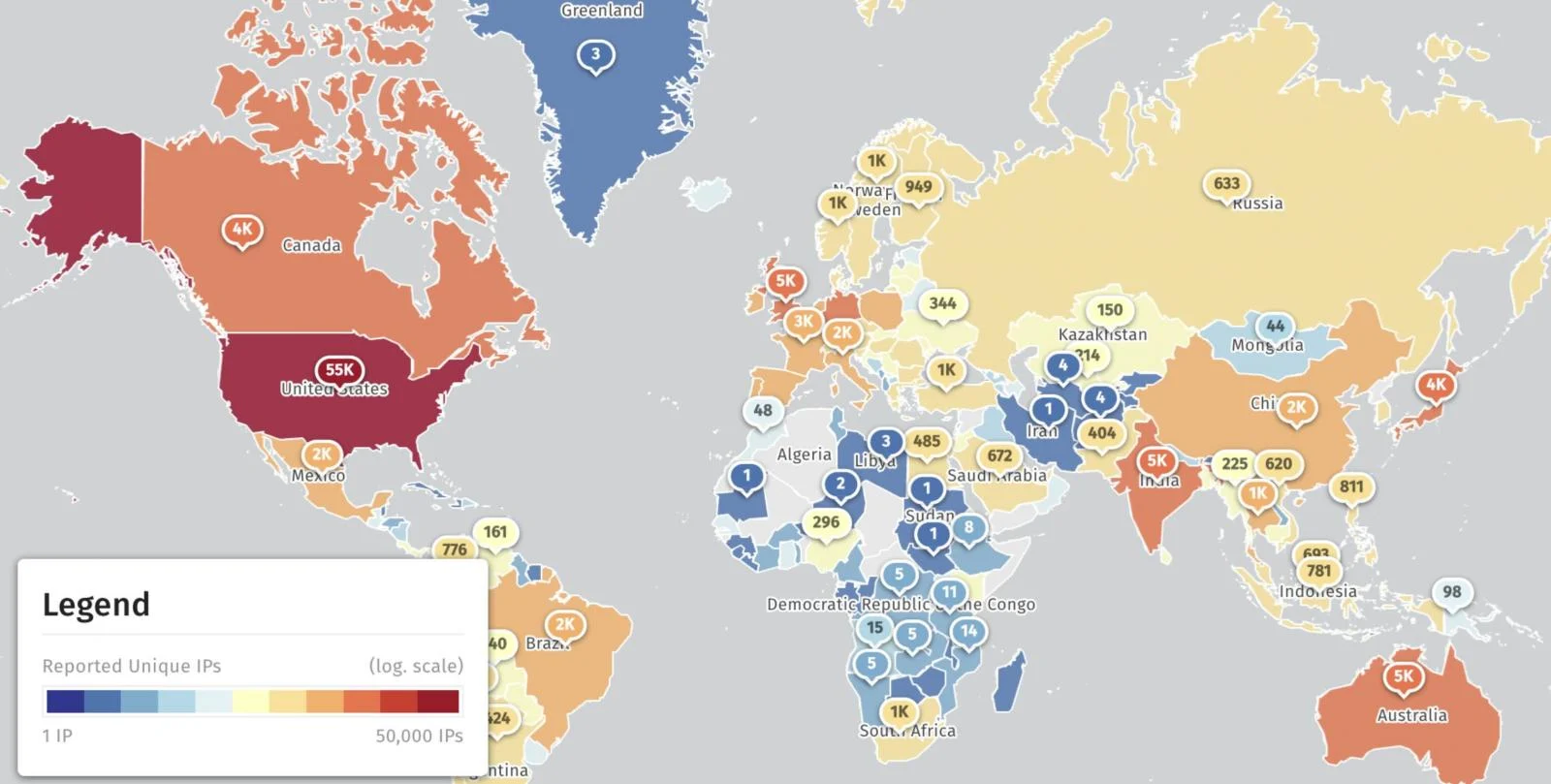

Shadowserver แพลตฟอร์มตรวจสอบภัยคุกคามความปลอดภัยระบุว่า พบอินสแตนซ์ไฟร์วอลล์ PAN-OS มากกว่า 156,000 รายการบนอินเทอร์เน็ต อย่างไรก็ตามยังไม่ได้ให้ข้อมูลว่าในจำนวนี้มีความเสี่ยงจากการโจมตีโดยช่องโหว่ดังกล่าวจำนวนเท่าใด

เมื่อวันศุกร์ที่ผ่านมา ยูทากะ เซจิยามะ เปิดเผยว่าพบอุปกรณ์ PAN-OS มากกว่า 82,000 ระบบที่เปิดให้เข้าถึงได้บนอินเทอร์เน็ต และเสี่ยงต่อการโจมตีจากช่องโหว่ CVE-2024-34000 โดย 40% อยู่ในสหรัฐอเมริกา (ประเทศไทยราว ๆ 907 ระบบ อ้างอิงจาก https://twitter.com/nekono_naha/status/1778716137582457301/photo/1)

Exploit code ถูกปล่อยออกสู่สาธารณะ

หนึ่งวันหลังจากที่ Palo Alto Networks เริ่มปล่อย hotfixes สำหรับช่องโหว่ CVE-2024-3400 ทาง watchTowr Labs ก็ได้เผยแพร่การวิเคราะห์โดยละเอียดเกี่ยวกับช่องโหว่ และ proof-of-concept ที่สามารถใช้เพื่อ execute shell commands บนไฟร์วอลล์ที่ยังไม่ได้อัปเดตแพตช์

นักวิจัยจาก watchTowr Labs ระบุว่า “เราสามารถใช้วิธีการ command injection เพื่อ inject payload เข้าไปใน SESSID cookie ซึ่งหากอุปกรณ์ Palo Alto GlobalProtect เปิดใช้งาน telemetry จะทำให้สามารถ executed shell command ได้"

Justin Elze ประธานเจ้าหน้าที่ฝ่ายเทคโนโลยีของ TrustedSec ยังได้แชร์ exploit ที่พบในการโจมตีจริง ที่ทำให้ผู้โจมตีสามารถดาวน์โหลดไฟล์ configuration ของไฟร์วอลล์ได้

เพื่อตอบสนองต่อการโจมตี CISA ได้เพิ่ม CVE-2024-3400 ลงในแค็ตตาล็อก Known Exploited Vulnerabilities (KEV) เมื่อวันศุกร์ที่ผ่านมา โดยสั่งให้หน่วยงานรัฐบาลกลางของสหรัฐอเมริการักษาความปลอดภัยอุปกรณ์ของตนภายในเจ็ดวัน หรือภายในวันที่ 19 เมษายน 2024

โดยล่าสุด Palo Alto Networks ได้อัปเดตคำแนะนำในวันนี้ เพื่อเตือนว่า mitigation ที่เคยระบุไว้ก่อนหน้านี้ อาจไม่สามารถป้องกันอุปกรณ์จากการโจมตีโดยใช้ช่องโหว่ดังกล่าวได้

"คำแนะนำเวอร์ชันก่อนหน้านี้เกี่ยวกับการปิดใช้งาน telemetry ของอุปกรณ์ที่ถูกระบุว่าเป็นการดำเนินการเพื่อ mitigation ในเบื้องต้น ล่าสุดพบว่าการปิดใช้งาน telemetry ของอุปกรณ์อาจไม่ใช่การ mitigation ที่มีประสิทธิภาพอีกต่อไป" อ่านการอัปเดตคำแนะนำของ Palo Alto ได้ที่ https://security.paloaltonetworks.com/CVE-2024-3400

“ถึงแม้ Device telemetry ของอุปกรณ์ไม่ได้มีการเปิดใช้งาน ไฟร์วอลล์ PAN-OS เวอร์ชันที่ได้รับผลกระทบก็ยังคงมีความเสี่ยงต่อการโจมตีโดยใช้ช่องโหว่นี้”

ดังนั้นวิธีการที่ดีที่สุดในปัจจุบันคือการอัปเดต PAN-OS ให้เป็นเวอร์ชันล่าสุดเพื่อแก้ไขช่องโหว่

นอกจากนี้ หากอุปกรณ์มีการใช้งาน 'Threat Prevention' สามารถบล็อกการโจมตีได้ด้วยการเปิดใช้งาน 'Threat ID 95187'

You must be logged in to post a comment.