Citrix NetScaler ที่ยังไม่ได้รับการอัปเดตแพตซ์ และเข้าถึงได้จากกับอินเทอร์เน็ต กำลังตกเป็นเป้าหมายของผู้โจมตีที่คาดว่าเป็นกลุ่ม ransomware

บริษัทด้านความปลอดภัยทางไซเบอร์ Sophos กำลังติดตามการดำเนินการของกลุ่มผู้โจมตีภายใต้ชื่อ STAC466

โดยกลุ่มผู้โจมตีใช้ประโยชน์จากช่องโหว่ CVE-2023-3519 ซึ่งเป็นช่องโหว่ code injection ระดับ Critical ที่ส่งผลกระทบต่อ NetScaler ADC และ Gateway servers ที่ทำให้ผู้โจมตีสามารถสั่งรันโค้ดที่เป็นอันตรายจากระยะไกลได้โดยไม่ต้องผ่านการยืนยันตัวตน

ในการโจมตีครั้งหนึ่งที่ถูกตรวจพบในช่วงกลางเดือนสิงหาคม 2023 พบว่า ช่องโหว่ดังกล่าวได้ถูกใช้ในการดำเนินการโจมตีระดับโดเมนรวมถึงการ injecting payloads ลงในไฟล์ของระบบปฏิบัติการ เช่น Windows Update Agent (wuauclt.exe) และ Windows Management Instrumentation Provider Service (wmiprvse.exe)

ข้อมูลที่น่าสนใจคือ การแพร่กระจาย PowerShell scripts, PHP web shells และการใช้บริการ BlueVPS (บริการจากประเทศเอสโตเนีย) เพื่อจัดเตรียมมัลแวร์

Sophos ระบุว่า วิธีการดำเนินการของการโจมตีสอดคล้องกับแคมเปญการโจมตีที่ NCC Group Fox-IT เปิดเผยเมื่อต้นเดือนนี้ ซึ่งมีการโจมตีบนระบบ Citrix NetScaler เกือบ 2,000 รายการ

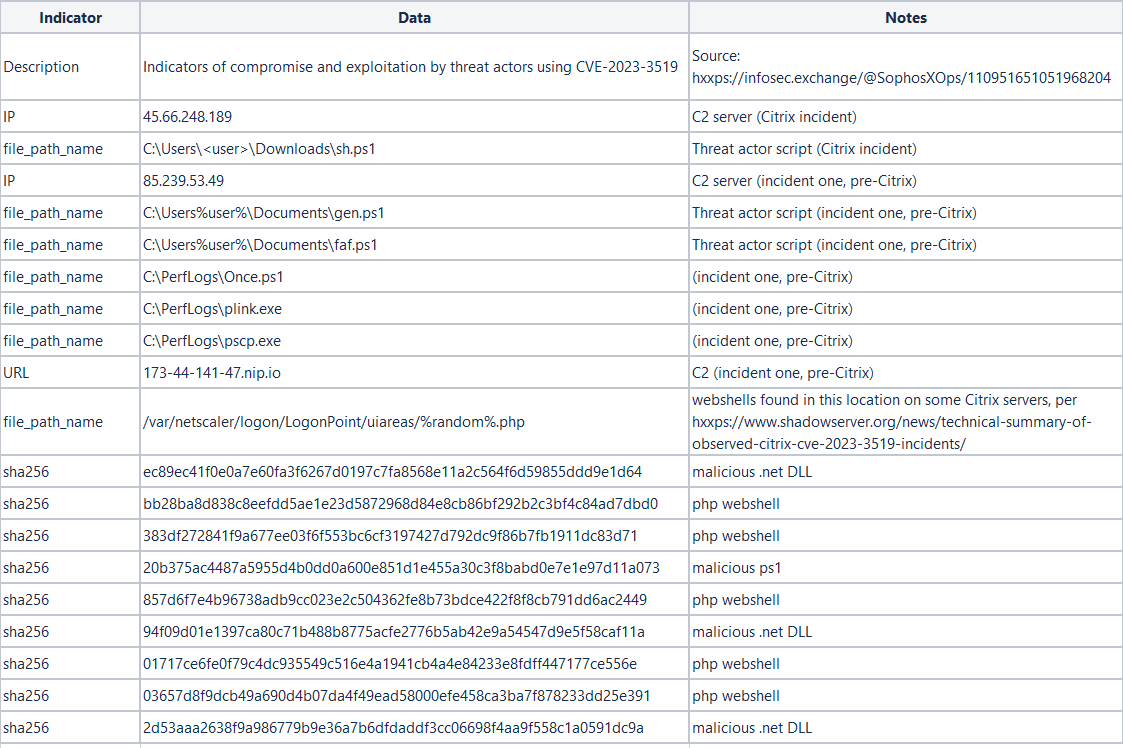

การโจมตีดังกล่าวยังถูกระบุว่า มีความเกี่ยวข้องกับเหตุการณ์ก่อนหน้านี้ที่ใช้เทคนิคเดียวกัน แต่ไม่มีการใช้ช่องโหว่ของ Citrix ซึ่งสามารถตรวจสอบ Indicators of compromise (IoCs) ที่เกี่ยวข้องกับแคมเปญนี้ได้ดังนี้

Sophos ระบุในโพสต์หนึ่งบน X ว่า "ทั้งหมดนี้นำไปสู่ข้อสรุปว่า เป็นไปได้ว่านี่เป็นพฤติกรรมจากผู้โจมตีที่รู้จักกันดี ซึ่งเชี่ยวชาญด้านการโจมตีด้วย ransomware"

โดยผู้ใช้งานอุปกรณ์ Citrix NetScaler ADC และ Gateway แนะนำให้ทำการอัปเดตแพตช์ให้เป็นเวอร์ชันล่าสุดทันทีเพื่อลดความเสี่ยงจากการโจมตีที่อาจเกิดขึ้นได้

เหตุการณ์นี้เกิดขึ้นในขณะที่ ransomware กำลังเข้าใกล้จุดสูงสุดในปี 2023 เนื่องจากผู้โจมตีกำลังเพิ่มความรุนแรงในการโจมตีโดยใช้ช่องโหว่ด้านความปลอดภัยในซอฟต์แวร์ที่ใช้กันอย่างแพร่หลายเพื่อโจมตีเป้าหมาย

นอกจากนี้ยังมีการเพิ่มขึ้นของกลุ่มอาชญากรรมไซเบอร์ที่ก่อให้เกิด ransomware เวอร์ชันใหม่ ๆ (เช่น DoDo, Proton, และ Trash Panda) และมีการดำเนินการอย่างรวดเร็วเพื่อโจมตี ซึ่งเป็นสัญญาณที่บ่งชี้ว่าผู้โจมตีกำลังเรียนรู้ และปรับปรุงกระบวนการในการขโมย และเข้ารหัสข้อมูล

ในขณะที่กลุ่มแรนซัมแวร์ส่วนใหญ่ยังใช้วิธีการ double หรือ triple extortion แต่ในบางกลุ่มได้เปลี่ยนแนวทางจากการเข้ารหัสข้อมูลไปใช้วิธีการ theft-and-extortion ที่เรียบง่ายขึ้น ซึ่งเรียกการโจมตีนี้ว่า encryptionless extortion

ที่มา : thehackernews

You must be logged in to post a comment.