แพลตฟอร์มให้บริการฟิชชิ่ง (PhaaS) ที่ชื่อว่า ‘Lucid’ ได้กำหนดเป้าหมายการโจมตีไปที่หน่วยงาน 169 แห่งใน 88 ประเทศ โดยใช้ข้อความที่ออกแบบมาอย่างแนบเนียนผ่าน iMessage (iOS) และ RCS (Android)

Lucid ซึ่งดำเนินการโดยกลุ่มอาชญากรไซเบอร์ชาวจีนที่รู้จักกันในชื่อ ‘XinXin’ มาตั้งแต่กลางปี 2023 ถูกขายให้กับแฮ็กเกอร์รายอื่นในรูปแบบการสมัครสมาชิก ซึ่งจะได้รับสิทธิ์เข้าถึงโดเมนฟิชชิ่งมากกว่า 1,000 รายการ เว็บไซต์ฟิชชิ่งที่สร้างขึ้นแบบ auto-generated และเครื่องมือส่งสแปมระดับมืออาชีพ

นักวิจัยจาก Prodaft ระบุว่า กลุ่ม XinXin ยังใช้แพลตฟอร์ม Darcula v3 สำหรับการดำเนินงาน ซึ่งอาจแสดงให้เห็นถึงความเชื่อมโยงระหว่างแพลตฟอร์ม PhaaS ทั้งสอง

การสมัครสมาชิก Lucid ดำเนินการผ่านช่องทาง Telegram เฉพาะ (มีสมาชิกประมาณ 2,000 คน) โดยลูกค้าจะได้รับสิทธิ์การใช้งานแบบรายสัปดาห์ผ่าน licenses การอนุญาต

ปฏิบัติการฟิชชิ่งครั้งใหญ่

กลุ่มผู้โจมตีอ้างว่าสามารถส่งข้อความหลอกลวงได้มากถึง 100,000 ข้อความต่อวัน ผ่านบริการ Rich Communication Services (RCS) หรือ Apple iMessage ซึ่งมีการเข้ารหัสแบบ end-to-end ทำให้สามารถหลบเลี่ยงการตรวจจับของระบบกรองสแปมได้

Prodaft อธิบายว่า “แพลตฟอร์มนี้ใช้กลไกการส่งข้อความแบบอัตโนมัติ โดยนำเว็บไซต์ฟิชชิ่งที่ปรับแต่งได้มาเผยแพร่ผ่านข้อความ SMS เป็นหลัก”

“เพื่อเพิ่มประสิทธิภาพในการโจมตี Lucid ใช้เทคโนโลยีของ Apple iMessage และ RCS บน Android ในการเลี่ยงระบบกรองสแปมของ SMS แบบดั้งเดิม ส่งผลให้อัตราการส่งถึงเป้าหมาย และความสำเร็จของการโจมตีเพิ่มขึ้นอย่างมาก”

นอกจากการหลบเลี่ยงระบบรักษาความปลอดภัยแล้ว การใช้ข้อความเหล่านี้ยังช่วยให้การดำเนินการมีต้นทุนต่ำ เนื่องจากการส่ง SMS ในปริมาณที่เทียบเท่ากันนั้นมีค่าใช้จ่ายสูง

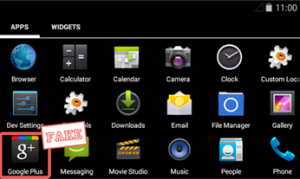

ผู้ดำเนินการของ Lucid ใช้ฟาร์มอุปกรณ์ iOS และ Android ขนาดใหญ่ในการส่งข้อความ โดยสำหรับ iMessage แพลตฟอร์มนี้ใช้ Apple ID แบบชั่วคราว และในกรณีของ RCS กลุ่มผู้โจมตีอาศัยช่องโหว่ในการใช้งานของผู้ให้บริการในการตรวจสอบผู้ส่ง

ในวิดีโอที่ Prodaft เผยแพร่ แสดงให้เห็นกลุ่มผู้โจมตีกำลังทำแคมเปญฟิชชิ่งจากรถที่กำลังเคลื่อนที่ ซึ่งอาจเป็นวิธีเพิ่มความปลอดภัยในการปฏิบัติการ และยังแสดงให้เห็นว่าแพลตฟอร์มนี้ใช้งานได้ง่ายเพียงใด

Prodaft ให้ข้อมูลกับ BleepingComputer เพิ่มเติมว่า “วัตถุประสงค์หลักของการแสดงข้อความฟิชชิ่งจากอุปกรณ์ของเหยื่อระหว่างที่ขับรถ ก็เพื่อแสดงให้เห็นว่าบุคคลทั่วไปสามารถมีส่วนร่วมในปฏิบัติการแบบนี้ได้ง่ายเพียงใด”

“แฮ็กเกอร์บางรายอาจสนใจแคมเปญสแปมที่มีความเสี่ยงต่ำ และผลตอบแทนต่ำ ซึ่งไม่ต้องใช้ทักษะด้านเทคนิค หรือโครงสร้างพื้นฐานมากนัก โดยมักจะพึ่งพาเครื่องมือ virtualization หรืออุปกรณ์จริงที่ดัดแปลงมาใช้เพื่อส่งข้อความในปริมาณมากโดยอัตโนมัติ”

ข้อความฟิชชิ่งบนมือถือมักปลอมตัวเป็นการแจ้งเตือนเกี่ยวกับการจัดส่งพัสดุ, การเสียภาษี, ค่าผ่านทางที่ค้างชำระ โดยจะมีการใส่โลโก้ หรือแบรนด์ที่ออกแบบเฉพาะ ใช้ภาษาที่เหมาะสมกับกลุ่มเป้าหมาย และมีการคัดกรองเหยื่อโดยอิงตามตำแหน่งทางภูมิศาสตร์

เมื่อเหยื่อคลิกลิงก์ฟิชชิ่ง พวกเขาจะถูกเปลี่ยนเส้นทางไปยังหน้าเว็บไซต์ปลอมที่แอบอ้างเป็นหน่วยงานเก็บค่าผ่านทาง และที่จอดรถของรัฐบาล หรือองค์กรเอกชน เช่น USPS, DHL, Royal Mail, FedEx, Revolut, Amazon, American Express, HSBC, E-ZPass, SunPass, Transport for London และอื่น ๆ

หน้าเว็บไซต์ฟิชชิ่งถูกออกแบบมาเพื่อขโมยข้อมูลส่วนตัว และข้อมูลทางการเงิน รวมถึง ชื่อนามสกุล, อีเมล, ที่อยู่ และรายละเอียดบัตรเครดิต

แพลตฟอร์ม Lucid มีฟีเจอร์ตรวจสอบบัตรเครดิตในตัว ซึ่งช่วยให้ผู้โจมตีสามารถทดสอบความถูกต้องของบัตรที่ขโมยมาได้ หากบัตรยังใช้งานได้ จะถูกนำไปขายต่อให้กับอาชญากรไซเบอร์รายอื่น หรือใช้ในการฉ้อโกงโดยตรง

แพลตฟอร์มอย่าง Lucid ทำให้การเข้าร่วมในการดำเนินการทางอาชญากรรมไซเบอร์เป็นเรื่องง่ายขึ้น และยังมอบคุณภาพในระดับหนึ่งให้กับการโจมตีแบบฟิชชิ่ง ซึ่งเพิ่มโอกาสความสำเร็จของผู้โจมตีอย่างมาก

เมื่อรวมกับโครงสร้างพื้นฐานที่มีความแข็งแกร่ง และยืดหยุ่นสูง กลุ่มผู้โจมตีสามารถใช้ประโยชน์เพื่อดำเนินการแคมเปญฟิชชิ่งในระดับใหญ่ และเป็นระบบได้อย่างมีประสิทธิภาพ

หากได้รับข้อความบนอุปกรณ์ที่เร่งให้คลิกลิงก์ หรือให้ตอบกลับ อย่าโต้ตอบหรือคลิกใด ๆ ควรเข้าสู่ระบบของบริการนั้นโดยตรงผ่านช่องทางอย่างเป็นทางการ และตรวจสอบการแจ้งเตือน หรือใบเรียกเก็บเงินด้วยตนเองแทน

ที่มา : bleepingcomputer