ในช่วงสงครามระหว่างรัสเซีย และยูเครน ทั้งองค์กรภาครัฐ, ภาคเกษตร และภาคขนส่งที่ตั้งอยู่ในเมือง Donetsk, Lugansk, และ Crimea ถูกโจมตี ซึ่งส่วนหนึ่งของแคมเปญการโจมตีมีการฝังโมดูลเฟรมเวิร์กการโจมตีใหม่ที่ชื่อ 'CommonMagic'

Kaspersky ระบุในรายงานล่าสุดว่า "ถึงแม้วิธีการในช่วงแรกยังไม่มีรายละเอียดชัดเจน แต่รายละเอียดของขั้นตอนถัดไปแสดงให้เห็นว่ามีการใช้เทคนิค spear phishing หรือเทคนิคที่คล้ายกัน"

Kaspersky พบการโจมตีครั้งแรกในเดือนตุลาคม 2022 ภายใต้ชื่อกลุ่ม 'Bad Magic'

ขั้นตอนการโจมตีจะใช้ URL ที่ตั้งค่าให้ดาวน์โหลดไฟล์ .ZIP ที่อยู่บนเว็บเซิร์ฟเวอร์ที่ถูกควบคุมโดยผู้โจมตี เมื่อเปิดไฟล์จะมีเอกสารปลอม และไฟล์ .LNK ที่เป็นอันตราย ซึ่งจะทำการติดตั้ง backdoor ชื่อ 'PowerMagic'

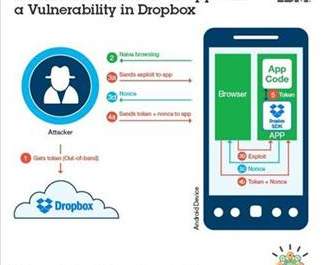

'PowerMagic' เป็น PowerShell ที่ใช้ในการติดต่อกับ C2 Server เพื่อรันคำสั่งที่เป็นอันตราย และส่งข้อมูลกลับไปยังบริการคลาวด์ต่าง ๆ เช่น Dropbox และ Microsoft OneDrive

PowerMagic ยังทำหน้าที่เป็นช่องทางในการส่งเฟรมเวิร์ก CommonMagic ซึ่งเป็นโมดูลที่สามารถดำเนินการต่าง ๆ เช่น command-and-control (C2) server, เข้ารหัส และถอดรหัสข้อมูลที่ติดต่อสื่อสารกับ C2 Server และติดตั้ง plugins ต่าง ๆ

โดย plugins 2 ตัว มีความสามารถในการจับภาพหน้าจอทุก ๆ 3 วินาที และสามารถรวบรวมไฟล์ที่มีความสำคัญจากอุปกรณ์ที่เชื่อมต่อผ่าน USB ได้

Kaspersky ระบุว่า "ยังไม่พบหลักฐาน และเครื่องมือที่ใช้ที่สามารถเชื่อมโยงการโจมตีกับกลุ่มผู้โจมตีกลุ่มใดกลุ่มหนึ่งได้"

ที่มา : thehackernews