กลุ่มแฮ็กเกอร์ที่ชื่อว่า Worok ใช้วิธีการซ่อนมัลแวร์ภายในรูปภาพ PNG เพื่อแพร่กระจาย และขโมยข้อมูลจากเครื่องของเหยื่อ โดยไม่ทำให้ถูกตรวจจับได้จากซอฟแวร์ด้านความปลอดภัย

เหตุการณ์ดังกล่าวได้รับการยืนยันจากนักวิจัยของ Avast ซึ่งนำข้อมูลอ้างอิงที่ได้จากการค้นพบมัลแวร์ในครั้งแรกของบริษัท ESET เมื่อต้นเดือนกันยายน 2022

โดย ESET เคยเตือนว่ากลุ่ม Worok มุ่งเป้าไปยังเหยื่อระดับสูง ซึ่งรวมถึงหน่วยงานของรัฐบาลในตะวันออกกลาง เอเชียตะวันออกเฉียงใต้ และแอฟริกาใต้

รายงานของ Avast ซึ่งอ้างอิงจากหลักฐานที่ได้จากการวิเคราะห์การโจมตีของกลุ่ม Worok ซึ่งยืนยันสมมติฐานของ ESET เกี่ยวกับพฤติกรรมของการใช้ไฟล์ PNG และข้อมูลใหม่ของมัลแวร์เพย์โหลด รวมไปถึงวิธีการในการขโมยข้อมูลออกไป

การซ่อนมัลแวร์ในไฟล์ PNG

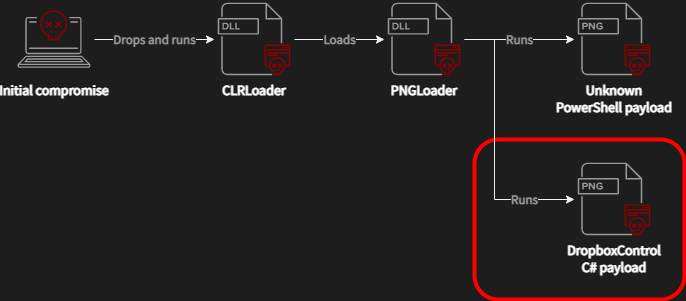

แม้ยังไม่ทราบถึงวิธีการในการเจาะเข้าสู่เครือข่าย แต่ Avast เชื่อว่า Worok มีแนวโน้มที่จะใช้วิธีการ DLL sideloading เพื่อรัน malware CLRLoader ลงในหน่วยความจำ

อ้างอิงจากหลักฐานจากเครื่องที่ถูกโจมตี ซึ่งนักวิจัยของ Avast พบ DLL สี่ตัวที่มีรหัส CLRLoaderถัดมา CLRLoader จะทำการโหลด DLL ถัดไป (PNGLoader) ซึ่งถูกแยกส่วน และฝังอยู่ในไฟล์ PNG จากนั้นจะนำไปสู่การเรียกใช้งานไฟล์ติดตั้ง 2 ไฟล์

การซ่อน payload ใน PNGs

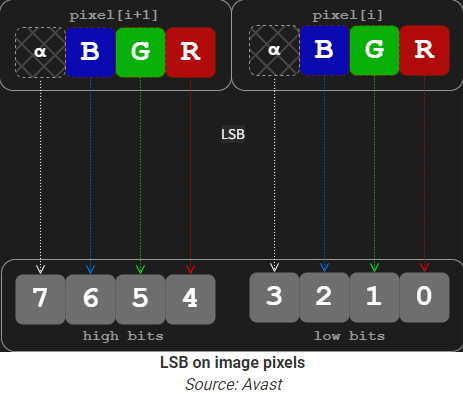

Steganography คือการซ่อนโค้ดภายในไฟล์ภาพที่ดูเหมือนปกติเมื่อถูกเปิดในโปรแกรมดูรูปภาพ

ในเคสของ Worok, Avast ระบุว่าผู้โจมตีใช้เทคนิคที่เรียกว่า "least significant bit (LSB) encoding" ซึ่งใช้การฝัง code ที่เป็นอันตรายขนาดเล็กลงในบิตที่มีความสำคัญน้อยที่สุดในพิกเซลของภาพ

Payload แรกที่แยกจากบิตเหล่านั้นโดย PNGLoader คือ PowerShell script ที่ทั้ง ESET และ Avast ไม่สามารถดึงข้อมูลออกมาได้

Payload ที่สองที่ซ่อนอยู่ในไฟล์ PNG คือ .NET C# info-stealer (DropBoxControl) ที่ถูกสร้างขึ้นเอง และใช้ DropBox เป็น C2 server, เก็บข้อมูลที่ถูกขโมยออกมา และอื่น ๆ

การโจมตีด้วย DropBox

มัลแวร์ 'DropBoxControl' จะใช้บัญชี DropBox ที่ถูกควบคุมโดยผู้โจมตีเพื่อรับข้อมูล และคำสั่ง หรืออัปโหลดไฟล์จากเครื่องที่ถูกโจมตี

คำสั่งจะถูกเก็บไว้ในไฟล์ที่เข้ารหัสบน DropBox ของผู้โจมตี และมัลแวร์จะรอรับคำสั่งเป็นระยะ ๆ เพื่อดำเนินการต่อไป

คำสั่งที่กำหนดไว้มีดังนี้:

- เรียกใช้ "cmd /c" ด้วยพารามิเตอร์ที่กำหนด

- ดำเนินการ หรือรันด้วยพารามิเตอร์ที่กำหนด

- ดาวน์โหลดข้อมูลจาก DropBox ไปยังอุปกรณ์

- อัปโหลดข้อมูลจากอุปกรณ์ไปยัง DropBox

- ลบข้อมูลในระบบของเหยื่อ

- เปลี่ยนชื่อข้อมูลในระบบของเหยื่อ

- แยกข้อมูลไฟล์จากไดเร็กทอรีที่กำหนด

- ตั้งค่าไดเร็กทอรีใหม่สำหรับแบ็คดอร์

- ดึงข้อมูลระบบ

- อัปเดตการตั้งค่าของแบ็คดอร์

Function เหล่านี้บ่งชี้ว่า Worok เป็นกลุ่มอาชญากรทางอินเทอร์เน็ตที่เน้นไปที่การขโมยข้อมูล และพยายามเจาะไปยังระบบอื่น ๆ บนเครือข่ายของเหยื่อ และแอบแฝงตัวอยู่บนระบบที่ถูกโจมตี

Avast ระบุว่าเครื่องมือที่ถูกใช้โดย Worok นั้นไม่ได้ถูกนำมาใช้อย่างแพร่หลาย ดังนั้นจึงมีแนวโน้มว่าเครื่องมือเหล่านี้จะถูกสร้างขึ้นมา และนำใช้ภายในกลุ่มดังกล่าวเท่านั้น

ที่มา : bleepingcomputer

You must be logged in to post a comment.