Cisco ออกคำแนะนำสำหรับลูกค้าเพื่อลดความเสี่ยงจากการโจมตีโดยวิธีการ password-spraying ที่กำลังมุ่งเป้าหมายไปที่บริการ Remote Access VPN (RAVPN) บนอุปกรณ์ไฟร์วอลล์ Cisco Secure

Cisco ระบุว่าการโจมตียังมีเป้าหมายไปยังบริการ VPN อื่น ๆ เนื่องจากดูเหมือนจะเป็นส่วนหนึ่งของความพยายามในการ reconnaissance

การโจมตีวิธีการ password-spraying คือการพยายามใช้รหัสผ่านเดียวกันกับหลายบัญชีในการพยายามที่จะเข้าสู่ระบบ

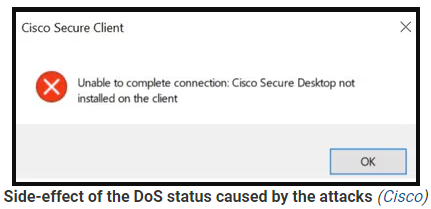

คู่มือการลดผลกระทบของ Cisco แสดงรายการ IOCs ที่เกี่ยวข้อง เพื่อช่วยตรวจจับ และบล็อกการโจมตี ซึ่งรวมถึงการไม่สามารถสร้างการเชื่อมต่อ VPN กับ Cisco Secure Client (AnyConnect) เมื่อเปิดใช้งาน Firewall Posture (HostScan)

สัญญาณอีกประการหนึ่งของการโจมตี คือการพยายาม authentication จำนวนมากบน system logs

คำแนะนำของ Cisco เพื่อป้องกันการโจมตีด้วยวิธีการนี้

- การส่ง Log ออกไปยังเซิร์ฟเวอร์ syslog เพื่อใช้สำหรับการวิเคราะห์เหตุการณ์ และความเชื่อมโยง

- การรักษาความปลอดภัยของโปรไฟล์ VPN โดยให้การเชื่อมต่อที่เป็นค่าเริ่มต้นสำหรับโปรไฟล์ VPN ชี้ไปยัง sinkhole AAA server เพื่อป้องกันการเข้าถึงที่ไม่ได้รับอนุญาต

- ใช้ประโยชน์จาก TCP Shun เพื่อบล็อค IP ที่เป็นอันตราย

- การกำหนดค่า control-plane ACLs เพื่อกรอง IP ที่ไม่ได้รับอนุญาตจากการเริ่มต้น VPN Session

- ใช้ certificate-based authentication สำหรับ RAVPN ซึ่งปลอดภัยกว่าแบบดั้งเดิม

ความเชื่อมโยงกับ Brutus botnet

Aaron Martin นักวิจัยด้านความปลอดภัยให้ข้อมูลกับ BleepingComputer ว่า พฤติกรรมที่ Cisco พบนั้นน่าจะมาจากบอตเน็ตที่ชื่อว่า "Brutus" โดยการเชื่อมต่อขึ้นอยู่กับการกำหนดเป้าหมาย และรูปแบบการโจมตีโดยเฉพาะ

Martin ได้รายงานเกี่ยวกับ Brutus botnet ซึ่งอธิบายถึงวิธีการโจมตีที่ผิดปกติที่เขา และนักวิเคราะห์ Chris Grube สังเกตเห็นตั้งแต่วันที่ 15 มีนาคม โดยรายงานระบุว่าปัจจุบัน botnet ใช้ IP จากกว่า 20,000 แห่งทั่วโลก ซึ่งประกอบไปด้วยโครงสร้างพื้นฐานต่าง ๆ จากบริการคลาวด์ การโจมตีที่สังเกตเห็นว่าเริ่มมุ่งเป้าหมายไปที่เครื่องที่ใช้ SSL VPN จาก Fortinet, Palo Alto, Sonicwall และ Cisco แต่ตอนนี้ได้ขยายการโจมตีไปยังเว็บแอปที่ใช้ Active Directory ในการตรวจสอบสิทธิ์

Brutus เปลี่ยน IPs ทุก ๆ การพยายาม authentication หกครั้ง เพื่อหลบเลี่ยงการตรวจจับ และบล็อค รวมถึงใช้ชื่อบัญชีผู้ใช้งานอย่างเฉพาะเจาะจง ที่ไม่เคยถูกเปิดเผยออกสู่สาธารณะมาก่อน

การโจมตีในรูปแบบนี้แสดงให้เห็นถึงการเข้าถึงข้อมูลที่อาจไม่เคยถูกเปิดเผย หรือใช้ประโยชน์จากช่องโหว่ zero-day

แม้ว่าผู้ที่อยู่เบื้องหลังของ Brutus botnet จะยังไม่เป็นที่รู้จัก แต่ Martin ได้ระบุ IPs สองรายการที่ตรงกันกับพฤติกรรมที่ผ่านมาของกลุ่ม APT29 (Midnight Blizzard, Nobelium, Cozy Bear) กลุ่มผู้โจมตีที่เชื่อว่าทำงานให้กับหน่วยข่าวกรองต่างประเทศรัสเซีย (SVR)

ที่มา: bleepingcomputer

You must be logged in to post a comment.