IxMetro Powerhost ผู้ให้บริการศูนย์ข้อมูล และโฮสติ้งจากประเทศชิลี ได้ตกเป็นเหยื่อของการโจมตีทางไซเบอร์จากกลุ่ม Ransomware ใหม่ที่รู้จักกันในชื่อ SEXi ซึ่งมีความสามารถในการเข้ารหัสเซิร์ฟเวอร์ VMware ESXi และการสำรองข้อมูลของบริษัท

PowerHost คือบริษัทที่ทำธุรกิจทางด้านด้าน Data center, โฮสติ้ง และ interconnectivity ซึ่งมีสถานที่ตั้งในสหรัฐอเมริกา อเมริกาใต้ และยุโรป

เมื่อวันจันทร์ที่ผ่านมา (1 เมษายน 2024) IxMetro แจ้งให้ลูกค้าทราบว่าได้ถูกโจมตีด้วย Ransomware เมื่อวันเสาร์ที่ 30 มีนาคม 2024 โดยได้ถูกเข้ารหัสเซิร์ฟเวอร์ VMware ESXi ของบริษัทบางส่วนที่ใช้เป็น virtual private servers สำหรับลูกค้า ทำให้ลูกค้าที่โฮสต์เว็บไซต์ หรือบริการของตนบนเซิร์ฟเวอร์เหล่านี้ประสบปัญหา ขณะที่บริษัท PowerHost กำลังพยายามกู้คืนข้อมูลขนาดหลาย terabytes จากการสำรองข้อมูล

ในการอัปเดตล่าสุด PowerHost ออกมาแจ้งว่าอาจไม่สามารถกู้คืนเซิร์ฟเวอร์ได้เนื่องจากข้อมูลสำรองก็ถูกเข้ารหัสเช่นกัน รวมถึงจากการเจรจากับกลุ่ม Ransomware เพื่อขอคีย์สำหรับถอดรหัส ทางกลุ่ม Ransomware ได้ตั้งราคาการถอดรหัสไว้ที่ 2 Bitcoin ต่อเหยื่อหนึ่งราย ซึ่ง CEO ของ PowerHost ระบุว่าค่าไถ่อาจจะสูงถึง 140 ล้านดอลลาร์

สำหรับลูกค้า VPS ที่ได้รับผลกระทบจากการโจมตีดังกล่าว และยังคงมีข้อมูลของเนื้อหาเดิมของเว็บไซต์อยู่ ทาง PowerHost ได้แนะนำให้ตั้งค่า VPS ใหม่เพื่อให้ลูกค้าสามารถนำเว็บไซต์ของตนกลับมาออนไลน์ได้

SEXi ransomware ตัวใหม่

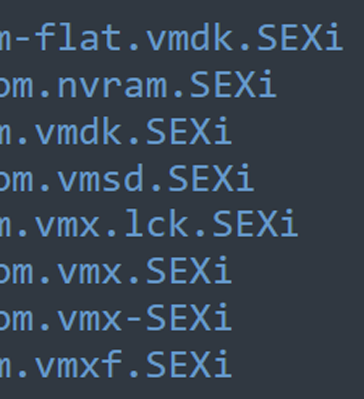

Germán Fernández นักวิจัยด้านความปลอดภัยทางไซเบอร์ของ CronUp ระบุว่า PowerHost ถูกโจมตีโดยใช้ Ransomware ตัวใหม่ที่ต่อท้ายนามสกุลของไฟล์ที่ถูกเข้ารหัสด้วย .SEXi และทิ้งบันทึกเรียกค่าไถ่ที่ชื่อ SEXi.txt

ปัจจุบันนักวิจัยพบว่า Ransomware ดังกล่าว กำลังมุ่งเป้าโจมตีไปยัง VMWare ESXi server เท่านั้น รวมถึงชื่อ 'SEXi' ที่เป็นการเล่นคำของชื่อ 'ESXi.’

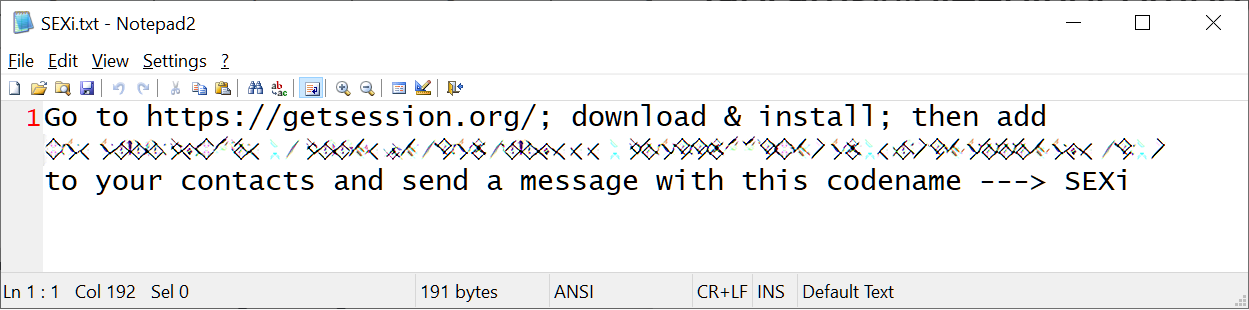

สำหรับโครงสร้างการทำงานของ Ransomware ไม่พบอะไรพิเศษ โดยในบันทึกเรียกค่าไถ่มีเพียงข้อความแจ้งให้เหยื่อดาวน์โหลด Session messaging app และติดต่อพวกเขาตามที่อยู่ที่ระบุไว้

ทาง BleepingComputer ยังไม่สามารถหาตัวอย่างของตัวเข้ารหัสแรนซัมแวร์ SEXi ได้ แต่ Will Thomas จาก SANS ก็พบ SEXi ในเวอร์ชันอื่น ๆ ที่ถูกใช้งานมาตั้งแต่เดือนกุมภาพันธ์ 2024 โดยเวอร์ชันเหล่านี้ใช้ชื่อ SOCOTRA, FORMOSA และ LIMPOPO โดย LIMPOPO จะต่อท้ายนามสกุลของไฟล์ที่ถูกเข้ารหัสด้วย .LIMPOPO

จากตัวอย่าง LIMPOPO ที่ Thomas พบ สังเกตได้ว่าพวกมันถูกสร้างขึ้นโดยใช้ source code ของ numerous ransomware ที่เคยรั่วไหลออกมา ซึ่งกลุ่มแรนซัมแวร์จำนวนมากได้นำมาใช้ เพื่อสร้างตัวเข้ารหัสสำหรับ ESXi

ทั้งนี้ยังไม่ชัดเจนว่าทำไมกลุ่ม Ransomware จึงใช้ชื่อเหล่านี้ แต่หากสังเกตจากชื่อ SOCOTRA เป็นเกาะหนึ่งในเยเมน, FORMOSA เป็นสาธารณรัฐที่มีอยู่บนเกาะไต้หวันในปี 1895 และ LIMPOPO เป็นจังหวัดหนึ่งของแอฟริกาใต้

โดยปัจจุบัน BleepingComputer ยังไม่พบตัวเข้ารหัสบน Windows ของ SEXi ransomware ในขณะนี้ รวมถึงยังไม่พบการโจมตีแบบ double extortion attack ซึ่งเป็นการนำข้อมูลที่ขโมยออกไป นำไปเผยแพร่ในเว็บไซต์ data leak แต่เนื่องจากเป็นการโจมตีที่เพิ่งถูกค้นพบ จึงมีความเป็นไปได้ว่าการโจมตีอาจมีการเปลี่ยนแปลงได้ในอนาคต

อัปเดต 5 เมษายน 2024

Will Thomas พบตัวเข้ารหัสบน Windows เพิ่มเติมที่เกี่ยวข้องกับปฏิบัติการของ ransomware นี้ ซึ่งถูกสร้างขึ้นโดยใช้ซอร์สโค้ดที่รั่วไหลของ LockBit 3.0

ซอร์สโค้ดสำหรับ LockBit 3.0 หรือที่รู้จักกันในนาม LockBit Black นั้นรั่วไหลโดยนักพัฒนาของ LockBit ransomware ที่ไม่พอใจกับหัวหน้าของกลุ่ม

ตัวเข้ารหัสบน Windows ตัวใหม่ที่ถูกค้นพบนั้นมาจากแคมเปญของ FORMOSA และ SOCOTRA และมีบันทึกค่าไถ่ที่แตกต่างจากเวอร์ชันสำหรับ ESXi เล็กน้อย โดยบันทึกเหล่านี้ระบุว่ามีข้อมูลถูกขโมยออกไปในระหว่างการโจมตี และจะถูกเปิดเผยหากไม่มีการจ่ายค่าไถ่ อย่างไรก็ตาม นักวิจัยยังไม่พบเว็บไซต์ที่ใช้สำหรับเผยแพร่ข้อมูลรั่วไหลของกลุ่ม ransomware กลุ่มนี้

ที่มา : bleepingcomputer

You must be logged in to post a comment.