ผู้ไม่หวังดีกำลังใช้โฆษณารับสมัครงานบน Facebook ปลอม เพื่อหลอกล่อเป้าหมายให้ติดตั้งมัลแวร์ขโมยข้อมูลบน Windows ตัวใหม่ที่ชื่อ 'Ov3r_Stealer'

Trustwave SpiderLabs ระบุในรายงานที่แชร์กับ The Hacker News ว่า "มัลแวร์ถูกออกแบบมาเพื่อขโมยข้อมูลส่วนบุคคล และกระเป๋าเงินดิจิทัล และส่งข้อมูลไปที่ Telegram ของผู้ไม่หวังดี"

'Ov3r_Stealer' สามารถดึงข้อมูลที่สำคัญ เช่น IP address location, ข้อมูลฮาร์ดแวร์, รหัสผ่าน, คุกกี้, ข้อมูลบัตรเครดิต, การกรอกข้อมูลอัตโนมัติ, ส่วนขยายของเบราว์เซอร์, กระเป๋าเงินดิจิทัล, เอกสาร Microsoft Office และรายการของโปรแกรมป้องกันไวรัสที่ติดตั้งบนเครื่อง

แม้ว่าจะยังไม่ทราบเป้าหมายของแคมเปญ แต่มีแนวโน้มว่าข้อมูลที่ถูกขโมยมานั้นจะถูกเสนอขายให้กับผู้ไม่หวังดีกลุ่มอื่น ๆ โดยมีความเป็นไปได้อีกอย่างหนึ่งก็คือ 'Ov3r_Stealer' สามารถอัปเดตตัวเองได้เมื่อเวลาผ่านไป ซึ่งเป็น loader ที่คล้ายกับ QakBot ที่สามารถติดตั้งเพย์โหลดเพิ่มเติม รวมถึงแรนซัมแวร์ได้

จุดเริ่มต้นของการโจมตีนี้คือไฟล์ PDF ซึ่งเป็นไฟล์ที่โฮสต์อยู่บน OneDrive และหลอกล่อให้เหยื่อคลิกที่ปุ่ม "Access Document"

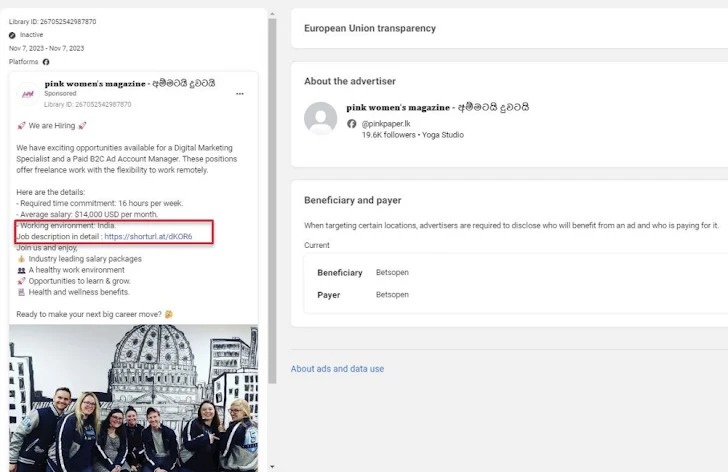

Trustwave ระบุว่า พบไฟล์ PDF ที่ถูกแชร์ผ่านบัญชี Facebook ปลอมซึ่งแอบอ้างเป็น 'Andy Jassy' CEO ของ Amazon รวมถึงโฆษณาผ่าน Facebook สำหรับงานด้านโฆษณาดิจิทัล

ผู้ใช้ที่คลิกปุ่ม จะได้รับไฟล์ internet shortcut (.URL) ที่ปลอมเป็นเอกสาร DocuSign บน content delivery network (CDN) ของ Discord ซึ่งไฟล์ shortcut จะทำหน้าที่เป็นช่องทางในการส่งไฟล์ control panel item (.CPL) ซึ่งจะถูกดำเนินการโดยใช้ไบนารีของ Windows Control Panel ("control.exe")

การดำเนินการของไฟล์ CPL นำไปสู่การดึงข้อมูลของ PowerShell loader ("DATA1.txt") จากพื้นที่จัดเก็บบน GitHub repository เพื่อเปิดใช้งาน 'Ov3r_Stealer'

เป็นที่น่าสังเกตว่าในขั้นตอนนี้ Trend Micro เปิดเผยถึงการใช้มัลแวร์ที่คล้ายคลึงกัน เนื่องจากมีผู้ไม่หวังดีสร้าง Stealer ตัวอื่นที่เรียกว่า 'Phemedrone Stealer' โดยการใช้ช่องโหว่ bypass Microsoft Windows Defender SmartScreen (CVE-2023-36025, คะแนน CVSS: 8.8)

มีความคล้ายคลึงกันของการใช้ GitHub repository (nateeintanan2527) และข้อเท็จจริงที่ว่า 'Ov3r_Stealer' แชร์ code-level กับ 'Phemedrone'

Trustwave ระบุว่า "มัลแวร์นี้พึ่งได้รับการรายงาน และอาจเป็นไปได้ว่า 'Phemedrone' ถูกนำมาใช้ใหม่ และเปลี่ยนชื่อเป็น 'Ov3r_Stealer' ความแตกต่างระหว่างทั้งสองคือ 'Phemedrone' เขียนด้วยภาษา C#"

การค้นพบนี้เกิดขึ้นภายหลังจากที่ Hudson Rock เปิดเผยว่าผู้ไม่หวังดีกำลังโฆษณาการเข้าถึงไปยังช่องทางการขอข้อมูลของหน่วยงานใหญ่อย่าง Binance, Google, Meta, และ TikTok โดยการใช้ข้อมูลส่วนบุคคลที่ได้รับจากการติดมัลแวร์จากโปรแกรม 'Infostealer'

ยังมีการติดตามการแพร่กระจายที่ชื่อว่า 'CrackedCantil' ซึ่งใช้ซอฟต์แวร์ Cracked เป็นช่องทางในการเข้าถึงระบบของเหยื่อในเบื้องต้นเพื่อแฝง loaders เช่น PrivateLoader และ SmokeLoader ซึ่งในภายหลังจะทำหน้าที่เป็นช่องทางในการส่งโปรแกรม Stealer, โปรแกรมขุด crypto, proxy botnets และ ransomware ต่อไป

ที่มา : thehackernews

You must be logged in to post a comment.