นอกจากกลุ่ม Sandworm และ APT28 หรือที่รู้จักกันในชื่อ Fancy Bear กลุ่มแฮ็กเกอร์ชาวรัสเซียอีกกลุ่มหนึ่งที่ได้รับการสนับสนุนจากรัฐบาล APT29 กำลังใช้ประโยชน์จากช่องโหว่ CVE-2023-38831 ใน WinRAR สำหรับการโจมตีทางไซเบอร์

APT29 ได้รับการติดตามภายใต้ชื่อที่แตกต่างกัน UNC3524, NobleBaron, Dark Halo, NOBELIUM, Cozy Bear, CozyDuke, SolarStorm โดยมีเป้าหมายไปที่หน่วยงานสถานทูตโดยใช้การขายรถยนต์ BMW เป็นเหยื่อล่อ

ช่องโหว่ด้านความปลอดภัย CVE-2023-38831 ซึ่งส่งผลกระทบต่อ WinRAR เวอร์ชันก่อน 6.23 และทำให้ไฟล์ .RAR และ .ZIP ที่ถูกสร้างขึ้นมาเป็นพิเศษ สามารถเรียกใช้งาน background code ที่ผู้โจมตีเตรียมไว้เพื่อวัตถุประสงค์ที่เป็นอันตรายได้

ช่องโหว่ดังกล่าวถูกใช้ในการโจมตีแบบ zero-day มาตั้งแต่เดือนเมษายน โดยมุ่งเป้าไปที่ระบบ cryptocurrency และฟอรัมการซื้อขาย

Ngrok static domain ถูกใช้ในการโจมตี

ในรายงานในสัปดาห์นี้ สภาความมั่นคง และป้องกันแห่งชาติของยูเครน (NDSC) ระบุว่า APT29 ใช้ไฟล์ ZIP ที่เป็นอันตรายเพื่อเรียกใช้สคริปต์ในเบื้องหลัง เพื่อแสดงไฟล์ PDF และดาวน์โหลด PowerShell สำหรับสั่งการ payload ขั้นต่อไป

ไฟล์ที่เป็นอันตรายนี้มีชื่อว่า “DIPLOMATIC-CAR-FOR-SALE-BMW.pdf” และมีการกำหนดเป้าหมายไปยังหลายประเทศในทวีปยุโรป รวมถึงอาเซอร์ไบจาน กรีซ โรมาเนีย และอิตาลี

APT29 เคยมุ่งเป้าไปที่นักการทูตในยูเครนโดยการใช้ Phishing ในการโฆษณารถยนต์ BMW ในแคมเปญเมื่อเดือนพฤษภาคมซึ่งจะส่ง ISO payload ผ่านทางเทคนิค HTML smuggling

NDSC ของยูเครนระบุว่า ในการโจมตี APT29 ได้ใช้กลยุทธ์ Phishing แบบเก่าร่วมกับเทคโนโลยีใหม่เพื่อให้สามารถเชื่อมต่อกับเซิร์ฟเวอร์ที่เป็นอันตรายได้ โดยแฮ็กเกอร์ชาวรัสเซียใช้ static domain ฟรีของ Ngrok (ฟีเจอร์ใหม่ที่ Ngrok ประกาศเมื่อวันที่ 16 สิงหาคม) เพื่อสร้างช่องทางการเข้าถึงเซิร์ฟเวอร์ command and control (C2) ที่โฮสต์บนอินสแตนซ์ของ Ngrok ด้วยการใช้วิธีนี้ ผู้โจมตีสามารถซ่อนการโจมตีของพวกเขาได้ และสามารถเชื่อมต่อกับระบบที่ถูกโจมตีได้โดยไม่มีความเสี่ยงที่จะถูกตรวจพบ

ตั้งแต่ที่นักวิจัยจากบริษัทรักษาความปลอดภัยทางไซเบอร์ Group-IB ได้เปิดเผยรายงานช่องโหว่ CVE-2023-38831 ใน WinRAR และระบุว่ากำลังถูกนำมาใช้เป็นช่องโหว่ Zero-day ในการโจมตี กลุ่มผู้โจมตีต่าง ๆ จึงเริ่มนำช่องโหว่ดังกล่าวมาใช้ร่วมกับการโจมตีของพวกเขา

นักวิจัยด้านความปลอดภัยของ ESET เชื่อว่า การโจมตีในเดือนสิงหาคมเป็นผลมาจากกลุ่มแฮ็กเกอร์ APT28 ของรัสเซียซึ่งใช้ช่องโหว่ในแคมเปญ phishing ที่มุ่งเป้าไปที่หน่วยงานทางการเมืองในสหภาพยุโรป และยูเครน และใช้วาระการประชุมของสหภาพยุโรปเป็นเหยื่อล่อ

รายงานของ Google ในเดือนตุลาคมระบุว่า แฮ็กเกอร์จากรัสเซีย และจีนใช้ช่องโหว่นี้เพื่อขโมยข้อมูลประจําตัว และข้อมูลที่มีความสำคัญอื่น ๆ รวมถึงการแฝงตัวอยู่ในระบบเป้าหมาย

NDSC ของยูเครนระบุว่า แคมเปญการโจมตีที่พบจาก APT29 มีความโดดเด่น เนื่องจากมีการผสมผสานเทคนิคเก่า และใหม่ เช่น การใช้ช่องโหว่ WinRAR เพื่อส่งเพย์โหลด และใช้บริการ Ngrok เพื่อซ่อนการเชื่อมต่อกับ C2 Server

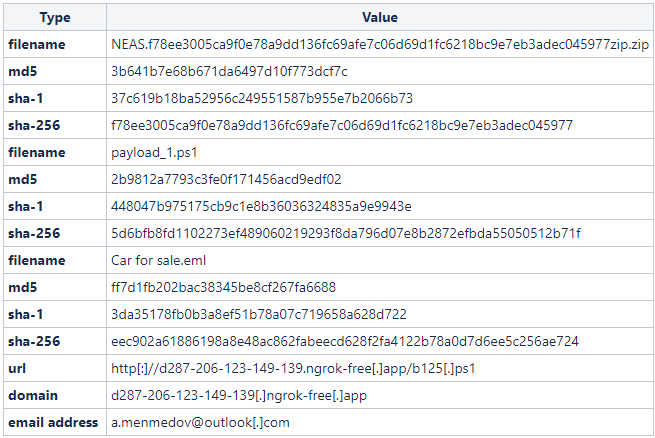

รายงานจากหน่วยงานของยูเครนระบุ indicators of compromise (IoCs) ซึ่งประกอบด้วยชื่อไฟล์ และ Hashes ที่เกี่ยวข้องสำหรับสคริปต์ PowerShell และไฟล์อีเมล พร้อมด้วยโดเมน และที่อยู่อีเมล

Indicators of Compromise

ที่มา: bleepingcomputer, rnbo

You must be logged in to post a comment.