ช่องโหว่ในแอปพลิเคชันการถ่ายโอนไฟล์ที่จัดการโดย Progress Software ที่ชื่อ MOVEit Transfer ถูกนำไปใช้ประโยชน์อย่างแพร่หลายเพื่อโจมตีระบบที่มีช่องโหว่

โดยช่องโหว่มีหมายเลข CVE-2023-34362 ซึ่งเป็นช่องโหว่ SQL injection ที่สามารถยกระดับสิทธิ์ และเข้าถึงข้อมูลโดยไม่ได้รับอนุญาตได้

บริษัทระบุว่า "พบช่องโหว่ SQL injection ในเว็บแอปพลิเคชัน MOVEit Transfer ที่อาจทำให้ผู้โจมตีสามารถเข้าถึงฐานข้อมูลของ MOVEit Transfer ได้"

ขึ้นอยู่กับเครื่องมือฐานข้อมูลที่ใช้ (MySQL, Microsoft SQL Server หรือ Azure SQL) ผู้โจมตีอาจสามารถสืบค้นข้อมูลเกี่ยวกับโครงสร้าง และเนื้อหาของฐานข้อมูลได้นอกเหนือจากการรัน SQL statements ที่แก้ไข หรือลบ elements ของฐานข้อมูล

โดยบริษัทได้ออกแพตช์อัปเดตสำหรับช่องโหว่นี้ในเวอร์ชัน 2021.0.6 (13.0.6), 2021.1.4 (13.1.4), 2022.0.4 (14.0.4), 2022.1.5 (14.1.5) และ 2023.0.1 (15.0.1)

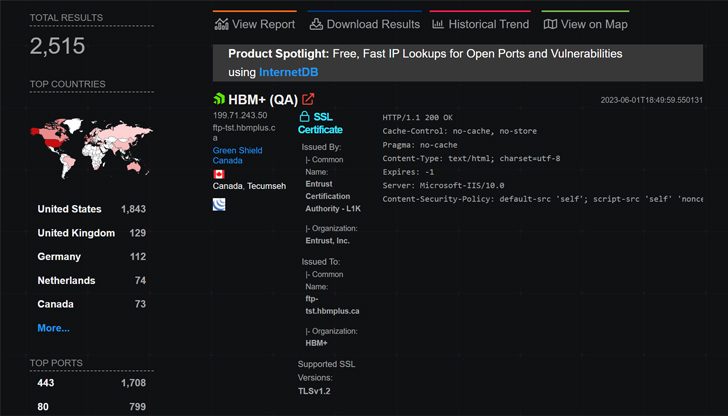

ช่องโหว่นี้ถูกรายงานครั้งแรกโดย Bleeping Computer ในวันที่ 31 พฤษภาคม 2023 จากการที่ Huntress และ Rapid7 ได้ระบุว่ามีอินสแตนซ์ของ MOVEit Transfer ประมาณ 2,500 ระบบที่สามารถเข้าถึงได้จากอินเทอร์เน็ต โดยอินสแตนซ์ส่วนใหญ่ตั้งอยู่ในประเทศสหรัฐอเมริกา

การโจมตีที่ประสบความสำเร็จ ทำให้สามารถติดตั้งเว็บเชลล์ (web shell) ซึ่งอาจเป็นไฟล์ชื่อ "human2.aspx" ที่สร้างขึ้นผ่านสคริปต์ ในไดเรกทอรี "wwwroot" หรือด้วยชื่อไฟล์อื่น ๆ โดยเว็บเชลล์นี้ถูกใช้เพื่อขโมยข้อมูลต่าง ๆ ที่อยู่บนบริการของ MOVEit ออกไป

การวิเคราะห์เชื่อมโยงกับการโจมตีพบว่าเว็บเชลล์ถูกออกแบบให้สามารถเพิ่มเซสชันบัญชีผู้ใช้แอดมินใหม่ชื่อ "Health Check Service" เพื่อหลีกเลี่ยงการตรวจจับที่อาจเกิดขึ้น

บริษัทด้านความปลอดภัย และความเสี่ยงทางเทคโนโลยีชื่อ 'GreyNoise' ระบุว่า "ได้สังเกตพบการพยายามสแกนหน้าเข้าสู่ระบบของ MOVEit Transfer ที่ path /human.aspx ตั้งแต่วันที่ 3 มีนาคม 2023" โดยมาจาก IP ที่แตกต่างกัน 5 แห่ง

นักวิจัยจาก TenableSatnam Narang ชื่อ 'Satnam Narang' ระบุว่า "แม้ว่าจะยังไม่มีข้อมูลเกี่ยวกับกลุ่มที่เกี่ยวข้องกับการโจมตีช่องโหว่ดังกล่าวของ MOVEit แต่มีแนวโน้มที่ผู้โจมตีจะเป็นกลุ่มที่มุ่งเน้นไปยังระบบที่ใช้ในการถ่ายโอนไฟล์"

ปัจจุบันหน่วยงาน CISA ของสหรัฐฯ ออกมาแจ้งเตือนให้ผู้ใช้งาน หรือองค์กรปฏิบัติตามขั้นตอนการลดความเสี่ยงเพื่อป้องกันการโจมตีที่อาจจะเกิดขึ้น

นอกจากนี้ยังแนะนำให้แยกเซิร์ฟเวอร์ที่ใช้งาน โดยการบล็อกการรับส่งข้อมูลขาเข้า และขาออกที่ไม่จำเป็น และตรวจสอบระบบเพื่อค้นหา IOCs ที่เกี่ยวข้อง และหากพบให้ทำการจัดการในทันทีก่อนที่จะนำขั้นตอนการลดความเสี่ยงมาใช้ หรือการอัปเดตแพตซ์

Kevin Beaumont นักวิจัยด้านความปลอดภัยระบุว่า "หากพบการโจมตีช่องโหว่ดังกล่าวจากกลุ่มแรนซอมแวร์ จะถือว่าเป็นช่องโหว่ zero-day ที่สองของระบบการถ่ายโอนไฟล์ในรอบปี เพราะก่อนหน้านี้กลุ่ม cl0p ransomware ได้ทำการโจมตี GoAnywhere ไปเมื่อไม่นานมานี้"

MOVEit Transfer Flaw ถูกเพิ่มใน KEV Catalog

ในวันศุกร์ที่ผ่านมา (26 พฤษภาคม 2023) CISA ได้กำหนดให้ช่องโหว่ SQL injection ที่มีผลต่อ Progress MOVEit Transfer เข้าไปในแคตตาล็อก Known Exploited Vulnerabilities(KEV) และแนะนำให้หน่วยงานรัฐบาลทำการอัปเดตแพตซ์ภายในวันที่ 23 มิถุนายน 2023

บริษัท Censys พบว่ามีเซิร์ฟเวอร์กว่า 3,000 แห่งที่ใช้บริการ MOVEit Transfer โดยมีระบบที่เกี่ยวข้องกับรัฐบาลอเมริกามากกว่า 60 แห่ง

Mandiant ที่กำลังติดตามกิจกรรมภายใต้ชื่อ UNC4857 รายงานว่า การโจมตีที่เกิดขึ้นเป็นการโจมตีแบบ Opportunistic โดยเลือกเป้าหมายจากหลากหลายอุตสาหกรรม ที่ตั้งอยู่ในประเทศแคนาดา, อินเดีย, สหรัฐอเมริกา, อิตาลี, ปากีสถาน และเยอรมนี

โดย Mandiant รายงานว่า "พบหลายเหตุการณ์ที่การโจมตีที่เกิดขึ้น มีการขโมยไฟล์จำนวนมากจากระบบ MOVEit Transfer ของเหยื่อ" รวมไปถึงมีการเพิ่มเว็บเชลล์ชื่อ LEMURLOOT ซึ่งสามารถขโมยข้อมูล Azure Storage Blob ได้อีกด้วย

แม้ว่ายังไม่ทราบแรงจูงใจที่แน่ชัด แต่ไม่ใช่เรื่องแปลกที่อาชญากรทางไซเบอร์จะใช้ข้อมูลที่ขโมยมาในการขู่เรียกค่าไถ่ หรือขายในฟอรั่มใต้ดิน

นักวิจัยของ Mandiant ระบุว่า "หากวัตถุประสงค์ของการดำเนินการนี้เป็นการเรียกค่าไถ่ คาดว่าองค์กรที่ตกเป็นเหยื่ออาจได้รับอีเมลข่มขู่ในช่วงเวลาไม่กี่วันข้างหน้า"

อ้างอิง : https://thehackernews.com/2023/06/moveit-transfer-under-attack-zero-day.html

You must be logged in to post a comment.