Nokoyawa Ransomware ใช้ประโยชน์จากช่องโหว่ของไดรเวอร์ Common Log File System (CLFS) บน Windows หมายเลข CVE-2023-28252 ซึ่งหากสามารถโจมตีผ่านช่องโหว่นี้ได้สำเร็จ จะสามารถยกระดับสิทธิ์ของผู้ใช้งานได้ โดยหลังจากช่องโหว่ถูกเผยแพร่ออกมา Microsoft ได้ออกแพตซ์อัปเดตเพื่อแก้ไขช่องโหว่ไปแล้วเมื่อวันที่ 11 เมษายน 2566 โดยมาพร้อมกับ Patch Tuesday ประจำเดือนเมษายน

Nokoyawa Ransomware ใช้ประโยชน์จากช่องโหว่ของไดรเวอร์ Common Log File System (CLFS) บน Windows หมายเลข CVE-2023-28252 ซึ่งหากสามารถโจมตีผ่านช่องโหว่นี้ได้สำเร็จ จะสามารถยกระดับสิทธิ์ของผู้ใช้งานได้ โดยหลังจากช่องโหว่ถูกเผยแพร่ออกมา Microsoft ได้ออกแพตซ์อัปเดตเพื่อแก้ไขช่องโหว่ไปแล้วเมื่อวันที่ 11 เมษายน 2566 โดยมาพร้อมกับ Patch Tuesday ประจำเดือนเมษายน

ลักษณะการทำงาน

- จากรายงานพบว่า กลุ่ม Nokoyawa Ransomware ซึ่งเป็นกลุ่มที่เชี่ยวชาญด้านการใช้ช่องโหว่ของไดรเวอร์ Common Log File System (CLFS) โดยตั้งแต่เดือนมิถุนายน 2565 เป็นต้นมาพบว่ามีการใช้ช่องโหว่ของ CLFS ที่ต่างกันถึง 5 รูปแบบ เป้าหมายของการโจมตีนี้คือบริษัทค้าปลีก และค้าส่ง บริษัทพลังงาน บริษัทการผลิต บริษัทการดูแลสุขภาพ และบริษัทการพัฒนาซอฟต์แวร์ เป็นต้น

- การโจมตีด้วยช่องโหว่ CVE-2023-28252 จะสำเร็จได้ก็ต่อเมื่อ User ที่ดำเนินการมีสิทธิ์ในการรันโค้ดบนเครื่องเป้าหมายที่จะยกระดับสิทธิ์ได้

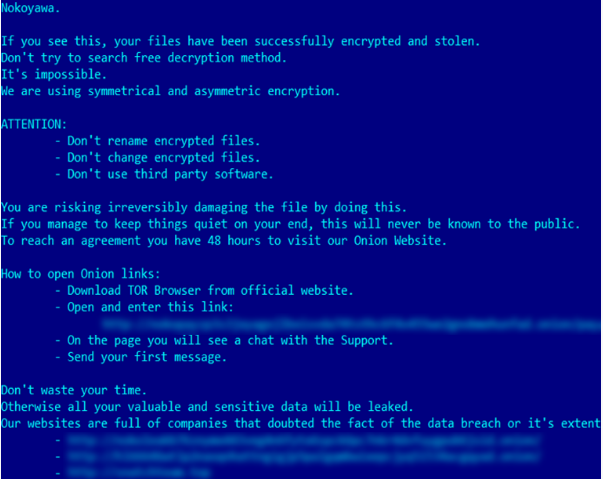

- หลังจาก Nokoyawa Ransomware ถูกติดตั้ง จะมี Payload เพื่อดาวน์โหลด Cobal Strike มาติดตั้งบนเครื่องเป้าหมาย นอกจากนี้ยังมีการใช้งาน Mimikatz, Z0Miner และ Boxter บนเครื่องเป้าหมายอีกด้วยหากมีการติดตั้งไว้

- ปัจจุบัน Microsoft ยังไม่ให้ข้อมูลรายละเอียดเกี่ยวกับการโจมตีด้วยช่องโหว่นี้ เพียงแต่แนะนำให้ผู้ใช้งานทำการอัปเดตแพตซ์

- ผู้ใช้งานสามารถทำการตรวจสอบที่เครื่องได้เอง โดย Ransomware จะวางไฟล์บน Directory เหล่านี้

C:\Users\Public\.container*

C:\Users\Public\MyLog*.blf

C:\Users\Public\p_*

แนวทางการป้องกัน

- Update Patch (Release 11 เมษายน 2566)

- Update Endpoint ให้เป็นเวอร์ชันล่าสุดอยู่เสมอ

- ควรพิจารณาใช้งาน Next-Gen AV และ EDR

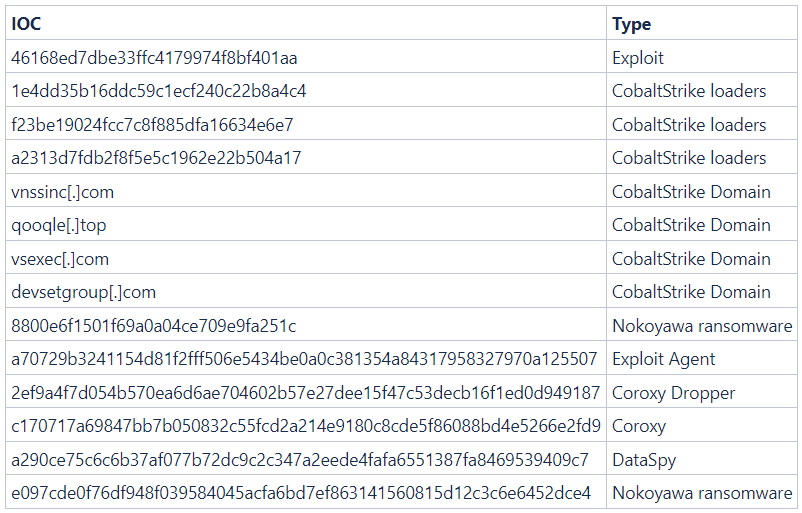

IOC

ที่มา: kaspersky, trendmicro, securelist

You must be logged in to post a comment.