มัลแวร์แอปพลิเคชัน ที่สามารถทำตัวเป็นโทรจันบน Android กำลังถูกซื้อขายกันในเว็บไซต์ใต้ดินในราคาสูงถึง 20,000 ดอลลาร์ เพื่อใช้ในการหลบเลี่ยงการป้องกันของ Google Play Store

Kaspersky ระบุในรายงานฉบับใหม่ว่า ประเภทของแอปพลิเคชันที่ได้รับความนิยมสูงสุดในการซ่อนมัลแวร์ และซอฟต์แวร์ที่เป็นอันตราย ได้แก่ แอปพลิเคชันประเภท cryptocurrency, แอปพลิเคชันทางการเงิน, แอปพลิเคชันที่ใช้สแกน QR code และแอปพลิเคชันหาคู่ (Dating)

Dropper apps เป็นวิธีการที่ผู้โจมตีจะใช้ในการแฝงมัลแวร์ผ่าน Google Play Store โดยแอปพลิเคชันดังกล่าวจะดูเหมือนไม่เป็นอันตราย แต่หลังจากที่ผ่านการตรวจสอบแล้ว เมื่อมีการอัปเดตเวอร์ชัน จะมีการส่งมัลแวร์ที่เป็นอันตรายเข้าไปยังอุปกรณ์ของผู้ใช้งาน

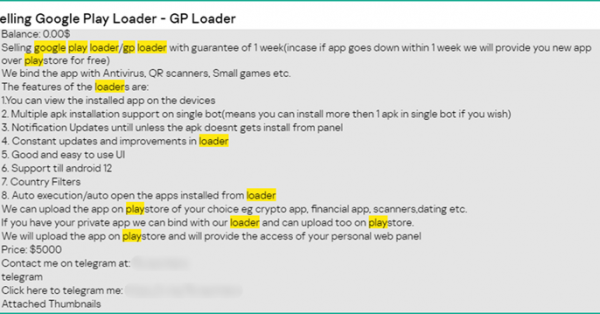

ด้วยการใช้ loader program ในการฝังมัลแวร์ลงในแอปพลิเคชันที่ปลอดภัย และสามารถดาวน์โหลดได้จาก Play Store ซึ่งเมื่อผู้ใช้งานทำการติดตั้งแอปพลิเคชันที่ถูกปลอมแปลงแล้ว แอปพลิเคชันจะขอสิทธิ์ในการเข้าถึงต่าง ๆ เพื่ออำนวยความสะดวกในพฤติกรรมที่อาจเป็นอันตรายได้

ในบางกรณี แอปพลิเคชันเหล่านั้นยังมีความสามารถในการตรวจจับว่ามีการพยายาม debug ตัวมัน หรือกำลังติดตั้งบนอุปกรณ์ที่อยู่ในแซนด์บ็อกซ์หรือไม่ หากพบเหตุการณ์ดังกล่าว แอปพลิเคชันจะหยุดการทำงานบนอุปกรณ์ทันที

ในอีกทางเลือกของผู้โจมตีคือการซื้อ account นักพัฒนาบน Google Play ทั้งที่ถูกแฮ็กมา หรือสร้างขึ้นใหม่ โดยมีราคาอยู่ระหว่าง 60 ดอลลาร์ ถึง 200 ดอลลาร์ ราคาจะอยู่กับจำนวนการดาวน์โหลดว่ามีการดาวน์โหลดมาก หรือน้อย

หาก account ของนักพัฒนาแอปพลิเคชันมีการตั้งรหัสผ่านที่ง่าย หรือไม่มีการใช้การตรวจสอบสิทธิ์ หรือยืนยันตัวตนแบบสองขั้นตอน (2FA) ก็ทำให้อาจถูกแฮ็กได้อย่างง่ายดาย ซึ่งทำให้ผู้โจมตีสามารถใช้ account เพื่ออัปโหลดมัลแวร์ไปยังแอปที่มีอยู่ได้

ยังมีทางเลือกอีกอย่าง คือ การใช้ APK binding services ซึ่งมีหน้าที่ซ่อนไฟล์ APK ที่เป็นอันตรายในแอปพลิเคชันที่ถูกต้องตามปกติ เพื่อเผยแพร่มัลแวร์ผ่านข้อความฟิชชิ่ง และเว็บไซต์ที่โฆษณาเกม และซอฟต์แวร์ละเมิดลิขสิทธิ์

โดย Binding services จะมีค่าใช้จ่ายน้อยกว่าเมื่อเทียบกับ loader program เนื่องจากแอปพลิเคชันที่เป็นอันตรายจะไม่สามารถใช้งานได้ผ่าน Google Play Store โดยเทคนิคนี้ในอดีตถูกใช้เพื่อส่ง Android banking trojans เช่น SOVA และ Xenomorph

ทั้งนี้ยังมีบริการแบบผิดกฎหมายอื่น ๆ ที่ถูกเสนอขายในเว็บไซต์ใต้ดิน ได้แก่ มัลแวร์ obfuscation (30 ดอลลาร์), web injects (25 - 80 ดอลลาร์) และ virtual private servers (300 ดอลลาร์) ซึ่งสามารถใช้เพื่อควบคุมอุปกรณ์ที่ติดมัลแวร์ หรือเปลี่ยนเส้นทางการเข้าใช้งานของผู้ใช้งานได้

เพื่อลดความเสี่ยงที่เกิดจากมัลแวร์บน Android ผู้ใช้งานไม่ควรติดตั้งแอปพลิเคชันที่ไม่รู้จักแหล่งที่มา ควรตรวจสอบการขอสิทธิ์ของแอป และอัปเดตเวอร์ชันของอุปกรณ์อยู่เสมอ

ที่มา : thehackernews

You must be logged in to post a comment.