นักวิจัยจาก Juniper Networks ค้นพบ Python Malware ที่มุ่งเป้าไปยังช่องโหว่บน VMware ESXi servers เพื่อใช้ในการติดตั้งแบ็คดอร์ ซึ่งจะทำให้ Hacker สามารถเข้าถึง หรือรันคำสั่งที่เป็นอันตรายจากระยะไกลบนระบบที่ถูกโจมตีได้

แต่จนถึงปัจจุบันนักวิจัยยังไม่สามารถระบุวิธีการที่แน่ชัดที่ถูกใช้ในการโจมตีได้ เนื่องจากข้อมูล log ที่หลงเหลือหลังจากการโจมตีมีจำกัด แต่คาดการว่าเซิร์ฟเวอร์อาจถูกโจมตีโดยใช้ช่องโหว่ CVE-2019-5544 และ CVE-2020-3992 ใน OpenSLP service ของ ESXi โดย Python Malware ยังสามารถทำงานได้ทั้งบนระบบปฏิบัติการ Linux และ Unix

VMware ESXi คือ แพลตฟอร์ม Virtual Machine (VM) ที่ใช้ทั่วไปในองค์กรเพื่อสร้างเซิร์ฟเวอร์จำลอง (VM) จำนวนมากบนอุปกรณ์เครื่องเดียว โดยใช้ทรัพยากร CPU และหน่วยความจำได้อย่างมีประสิทธิภาพ

การโจมตี

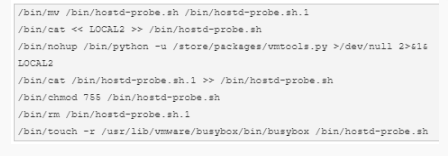

จากข้อมูล log ที่หลงเหลือหลังจากการโจมตี พบว่า Python Malware ได้เพิ่มคำสั่ง 7 บรรทัดใน "/etc/rc.local.d/local.sh" ซึ่งเป็นหนึ่งในไฟล์ ESXi ไม่กี่ไฟล์ที่หลงเหลือระหว่างการรีบูต และสั่ง startup และในบรรทัดที่เพิ่มมา พบการเรียกใช้สคริปต์ Python ที่บันทึกเป็น "/store/packages/vmtools.py" ใน directory ที่เก็บอิมเมจของดิสก์ VM, log และอื่นๆ

รวมถึงไฟล์ที่ถูกเปลี่ยนแปลงค่าเหล่านี้ /etc/vmware/rhttpproxy/endpoints.conf จะถูกสำรอง และกู้คืนหลังจากรีบูตทุกครั้ง เพื่อเป็นการแฝงตัวอยู่ในระบบของเหยื่อ (Persistence)

อีกหลักฐานที่พบคือ ชื่อไฟล์ และตำแหน่งของไฟล์ /store/packages/vmtools.py ซึ่งเป็นไฟล์ Python ที่ถูกสร้างขึ้นจาก VMware โดยพบว่าสคริปต์นี้ สามารถทำให้ Hacker เข้าถึงเซิร์ฟเวอร์ที่ถูกป้องกันด้วย password-protected จากระยะไกลได้ รวมถึงมีการเรียกใช้ Payload base-64 ที่เป็นอันตราย และ Reverse Shell บนเครื่องที่ถูกโจมตี รวมถึงเปลี่ยนแปลงค่า ESXi reverse HTTP proxy ให้สามารถเชื่อต่อกับเซิร์ฟเวอร์ของ Hacker ได้ (Command and Control C2)

Noted. Reverse Shell คือเทคนิคที่ผู้โจมตีใช้ในการควบคุมเซิร์ฟเวอร์ที่ถูกโจมตี ให้เชื่อมต่อกลับมาหา Hacker ซึ่งเป็นเทคนิคที่ช่วยหลีกเลี่ยง (Bypass) การตรวจจับของอุปกรณ์ทางด้านความปลอดภัยได้

การป้องกัน

- ตรวจสอบว่าใน VMware ESXi servers ของท่านมีไฟล์ที่ถูกสร้าง และบรรทัดเพิ่มเติมในไฟล์ "local.sh" หรือไม่

- ตรวจสอบไฟล์ configuration หากมีการ Reboots ว่ามีการเปลี่ยนแปลงค่าหรือไม่

- ผู้ดูแลระบบควรจำกัดการเชื่อมต่อเครือข่ายขาเข้าทั้งหมดไว้ที่ Host ที่เชื่อถือได้ รวมถึงอัปเดตความปลอดภัยของอุปกรณ์อย่างสม่ำเสมอ

ที่มา : bleepingcomputer

You must be logged in to post a comment.