Fortinet ได้ประกาศอัปเดต Patch ช่องโหว่ Buffer Overflow ใน FortiOS ที่อาจทำให้ผู้ไม่หวังดีสามารถสั่งรันโค้ดที่เป็นอันตรายจากระยะไกลได้

ช่องโหว่ดังกล่าวมีหมายเลข CVE-2022-42475 เป็นช่องโหว่ heap-based buffer overflow ใน FortiOS หลาย ๆ version มี CVSSv3 : 9.3 ซึ่งจะสามารถทำให้ผู้ไม่หวังดีสามารถสั่งรันโค้ดที่เป็นอันตรายจากระยะไกลได้โดยไม่ต้องผ่านการตรวจสอบสิทธิ ซึ่งหากโจมตีสำเร็จก็จะสามารถเข้าควบคุมได้แบบเต็มรูปแบบ

วิธีตรวจสอบหากถูกโจมตีโดยช่องโหว่

ตรวจพบว่ามี Log ตามรายการด้านล่างนี้บนระบบหรือไม่

Logdesc="Application crashed" and msg="[...] application:sslvpnd,[...], Signal 11 received, Backtrace: [...]"

ตรวจสอบไฟล์ตามรายการด้านล่างนี้ว่าพบการเปลี่ยนแปลงไปจากเดิมหรือไม่

/data/lib/libips.bak

/data/lib/libgif.so

/data/lib/libiptcp.so

/data/lib/libipudp.so

/data/lib/libjepg.so

/var/.sslvpnconfigbk

/data/etc/wxd.conf

/flash

เวอร์ชั่นที่ได้รับผลกระทบ

FortiOS เวอร์ชัน 7.2.0 ถึง 7.2.2

FortiOS เวอร์ชัน 7.0.0 ถึง 7.0.8

FortiOS เวอร์ชัน 6.4.0 ถึง 6.4.10

FortiOS เวอร์ชัน 6.2.0 ถึง 6.2.11

FortiOS-6K7K เวอร์ชัน 7.0.0 ถึง 7.0.7

FortiOS-6K7K เวอร์ชัน 6.4.0 ถึง 6.4.9

FortiOS-6K7K เวอร์ชัน 6.2.0 ถึง 6.2.11

FortiOS-6K7K เวอร์ชัน 6.0.0 ถึง 6.0.14

คำแนะนำ

อัปเกรด FortiOS เวอร์ชัน 7.2.3 ขึ้นไป

อัปเกรด FortiOS เวอร์ชัน 7.0.9 ขึ้นไป

อัปเกรด FortiOS เวอร์ชัน 6.4.11 ขึ้นไป

อัปเกรด FortiOS เวอร์ชัน 6.2.12 ขึ้นไป

อัปเกรด FortiOS-6K7K เวอร์ชัน 7.0.8 ขึ้นไป

อัปเกรด FortiOS-6K7K เวอร์ชัน 6.4.10 ขึ้นไป

อัปเกรด FortiOS-6K7K เวอร์ชัน 6.2.12 ขึ้นไป

อัปเกรด FortiOS-6K7K เวอร์ชัน 6.0.15 ขึ้นไป

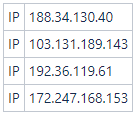

พิจารณาการเพิ่ม IOC ตามรายการด้านล่าง

ที่มา: fortiguard

You must be logged in to post a comment.