นักวิจัยด้านความปลอดภัยจาก Yair ค้นพบวิธีการใช้ช่องโหว่จากความสามารถของ Endpoint Detection and Response (EDR) และ Anti-Virus (AV) ที่ใช้กันอย่างแพร่หลายอย่าง Microsoft, SentinelOne, TrendMicro, Avast และ AVG ที่อยู่บนระบบของเหยื่อ เพื่อปกปิดพฤติกรรมการโจมตี, หลีกเลี่ยงการใช้สิทธิผู้ใช้งานระดับสูงในการโจมตี และสามารถลบทำลายข้อมูลได้ ซึ่งเป็นการโจมตีลักษณะเดียวกับ Wipers Malware โดยตั้งชื่อว่า “Aikido Wiper”

Wipers Malware คือ มัลแวร์ชนิดพิเศษที่มีเป้าหมายในการลบ หรือทำลายข้อมูลในระบบที่ถูกโจมตี และป้องกันไม่ให้เหยื่อสามารถกู้คืนข้อมูลได้

การค้นพบช่องโหว่

AV และ EDR มีความสามารถในการสแกนไฟล์ของคอมพิวเตอร์ เพื่อค้นหาไฟล์ที่เป็นอันตราย รวมถึงโหมด Real-Time Protection ที่จะสแกนไฟล์โดยอัตโนมัติ เมื่อไฟล์ถูกสร้างขึ้น และทำการวิเคราะห์ว่าไฟล์นั้นเป็นอันตรายหรือไม่ และถ้าพบว่าไฟล์นั้นเป็นอันตราย ก็จะถูกลบ (Deleted)/ กักกัน(Quarantined) ทันที โดยมี 2 กระบวนการ คือ กระบวนการแรก AV หรือ EDR ระบุได้ว่าไฟล์นั้นเป็นอันตราย และกระบวนการถัดมา AV หรือ EDR ดำเนินการลบไฟล์ที่เป็นอันตราย

แต่ถ้าหากเกิดมีการเปลี่ยนแปลงที่อยู่ของไฟล์ จะทำให้ AV หรือ EDR เปลี่ยนเปลี่ยนแปลงที่อยู่ของไฟล์ที่จะดำเนินการลบไปด้วย ซึ่งวิธีการนี้คือช่องโหว่ที่เรียกว่า time-of-check to time-of-use (TOCTOU)

ลักษณะการโจมตี

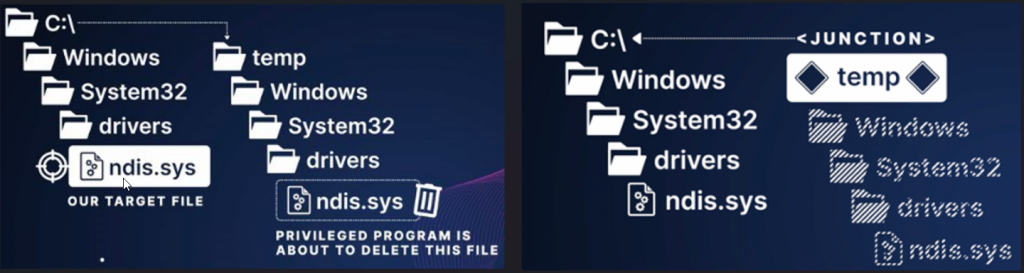

นักวิจัยได้ทำการทดสอบการใช้ช่องโหว่ time-of-check to time-of-use (TOCTOU) ด้วยขั้นตอนดังนี้

- สร้างไฟล์ที่เป็นอันตรายที่ C:\temp\Windows\System32\drivers\ Mimikatz (ซึ่งไฟล์ Mimikatz จะถูกเปลี่ยนชื่อไฟล์เป็น ndis.sys)

- AV หรือ EDR ระบุว่าเป็นไฟล์อันตราย จึงดำเนินการลบไฟล์

- ลบ folder C:\Temp และสร้าง Windows Junction จาก C:\Temp เชื่อมไปยัง C:\Windows เพื่อเปลี่ยนเส้นทาง

- AV หรือ EDR เปลี่ยนเส้นทางไปลบไฟล์ ที่ folder C:\Windows\system32\drivers\ndis.sys แทน

โดย Mimikatz เป็นเครื่องมือที่ใช้สำหรับการดึง password /Credential/ kerberos Ticket ออกมาจาก memory

แต่บางครั้งก็อาจจะไม่ได้ผล เนื่องจาก AV หรือ EDR บางตัวจะมีการป้องกันการเข้าถึงไฟล์เพิ่มเติม และการลบไฟล์อื่นๆ หลังจากที่ตรวจพบไฟล์อันตราย โดยจะยกเลิกการดำเนินการไป

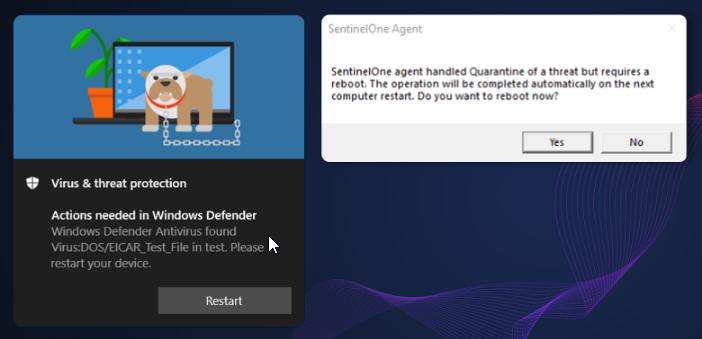

นักวิจัยจึงได้ทำการแก้ไข โดยการสร้างไฟล์ที่เป็นอันตราย แล้วไม่กำหนดค่าการอนุญาตให้ AV หรือ EDR เขียน/ลบไฟล์ ส่งผลให้ AV หรือ EDR ตรวจพบว่าไม่สามารถลบไฟล์อันตรายได้ ก็จะทำการร้องขอการรีบูตระบบ เพื่อดำเนินการลบไฟล์อันตราย ซึ่งจะใช้คำสั่ง registry value “PendingFileRenameOperations Registry” ลบไฟล์เหล่านั้นในระหว่างที่รีบูตระบบ

ขั้นตอนดังนี้

- สร้างไฟล์ที่เป็นอันตรายที่ C:\temp\Windows\System32\drivers\ Mimikatz (ซึ่งไฟล์ Mimikatz จะถูกเปลี่ยนชื่อไฟล์เป็น ndis.sys)

- AV หรือ EDR ระบุว่าเป็นไฟล์อันตราย แต่ไม่กำหนดค่าการอนุญาตให้ เขียน/ลบ สามารถลบไฟล์อันตรายได้

- ลบ folder C:\Temp และสร้าง Windows Junction จาก C:\Temp เชื่อมไปยัง C:\Windows เพื่อเปลี่ยนเส้นทาง

- รีบูตระบบเมื่อได้รับแจ้งการร้องขอการรีบูตระบบ จาก AV หรือ EDR

- ในระหว่างที่รีบูตระบบ AV หรือ EDR จะเปลี่ยนเส้นทางไปลบไฟล์ ที่ folder C:\Windows\system32\drivers\ndis.sys แทน

อีกทั้งช่องโหว่นี้ยังส่งผลกระทบกับฟีเจอร์การป้องกันแรนซัมแวร์ใน Windows ที่เรียกว่า Controlled Folder Access ซึ่งฟีเจอร์นี้จะป้องกันกระบวนการแก้ไข หรือลบไฟล์ที่อยู่ในรายการโฟลเดอร์ที่ได้รับการป้องกัน แต่เนื่องจาก AV หรือ EDR ถูกระบบ มองว่าเป็น Entity ที่น่าเชื่อถือ จึงทำให้สามารถเข้าถึงและลบไฟล์เหล่านี้ได้

ผลกระทบ

โดยนักวิจัยได้ทำการทดสอบช่องโหว่ดังกล่าว พบว่ามี ผลิตภัณฑ์ AV และ EDR ที่มีช่องโหว่ time-of-check to time-of-use (TOCTOU) ที่สามารถนำไปใช้โจมตีได้ ดังนี้

- Microsoft Defender (CVE-2022-37971)

- Defender for Endpoint (CVE-2022-37971)

- SentinelOne EDR

- TrendMicro Apex One (CVE-2022-45797)

- Avast Antivirus (CVE-2022-4173)

- AVG Antivirus (CVE-2022-4173)

รวมถึงมีผลิตภัณฑ์ AV และ EDR ที่สามารถป้องกันช่องโหว่ time-of-check to time-of-use (TOCTOU) ได้ ดังนี้

- CrowdStrike

- Palo Alto

- McAfee

- Cylance

- BitDefender

โดยนักวิจัยได้รายงานข้อบกพร่องไปยังผู้จำหน่ายผลิตภัณฑ์ AV และ EDR ที่พบช่องโหว่ทั้งหมดในระหว่างเดือนกรกฎาคมถึงสิงหาคม 2022 ซึ่งทางผู้จำหน่ายผลิตภัณฑ์ AV และ EDR ได้ออกการแก้ไขทั้งหมดแล้วในตอนนี้

แนวทางการป้องกัน

- แนะนำให้ผู้ใช้ AV และ EDR ที่มีช่องโหว่ ทำการอัปเดตความปลอดภัยโดยเร็วที่สุดเพื่อลดความเสี่ยงจากโจมตี

ที่มา : bleepingcomputer

You must be logged in to post a comment.