จากข่าวช่องโหว่ CVE2011-42288 Log4shell ทีมงาน MDR (I-SECURE) ได้ทำการทดสอบความสามารถในการตรวจจับและป้องกันการโจมตีผ่านช่องโหว่ Log4Shell (CVE-2021-44228) ของ Palo Alto Cortex XDR โดยจำลองการโจมตีช่องโหว่ดังกล่าวผ่านการทำ JNDI Injection

สรุปผลการทดสอบพบว่า Cortex XDR สามารถป้องกันการโจมตีผ่านช่องโหว่ Log4Shell (CVE-2021-44228) บนเครื่อง Linux Webserver ที่ติดตั้ง Cortex XDR Agent ได้จริง และมีประสิทธิภาพเนื่องจากเป็นการป้องกันผ่านความสามารถของ Java Deserialization Exploit Protection Module

ยิ่งไปกว่านั้น Cortex XDR ยังทำการเก็บรวมรวมข้อมูลต่างๆที่เกี่ยวข้องกับการโจมตีนำมาแสดงผลในรูปแบบแผนภาพ (Causality View) เพื่อให้ผู้ดูแลระบบสามารถเห็นความเชื่องโยงของการโจมตีและนำข้อมูลมาวิเคราะห์และนำมาป้องกันการโจมตีในจุดอื่นๆ เป็นการเพิ่มประสิทธิภาพให้กับระบบความปลอดภัยภายในเครือข่ายขององค์กรได้ดียิ่งขึ้น

ข้อมูลเพิ่มเติม

https://unit42.paloaltonetworks.com/apache-log4j-vulnerability-cve-2021-44228/

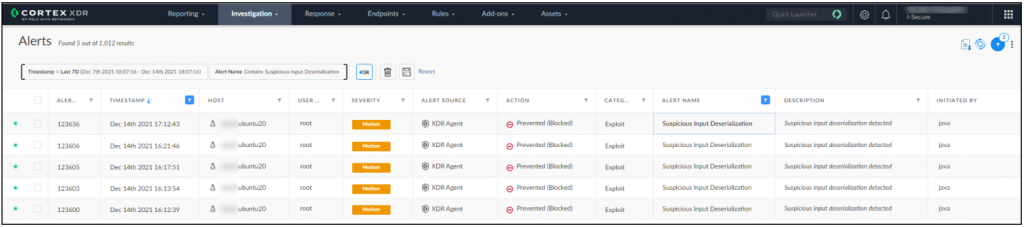

ภาพที่ 1 : Alerts Table

Alerts Table: แสดงรายการภัยคุกคามที่ Cortex XDR ทำการตรวจจับได้

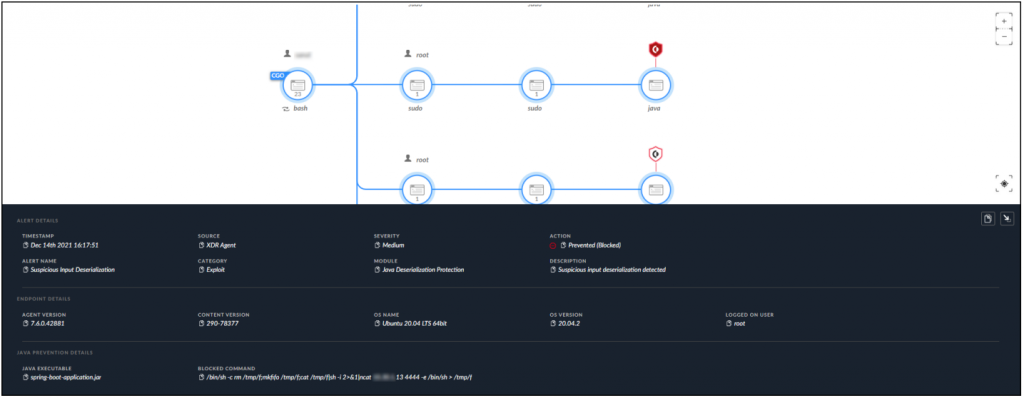

ภาพที่ 2 : Causality View

Causality View : แสดงภัยคุกคามในรูปแบบแผนภาพที่แสดงความเชื่อมโยงของ Process ต่างๆที่เกี่ยวข้องจะเห็นสัญลักษณ์ Alert อยู่บน Process : java

ภาพที่ 3 : Events Table

Events Table : แสดง Event ต่างๆ ที่เกี่ยวข้องกับ Process ที่เชื่อมโยงกับภัยคุกคาม ตัวอย่างเช่น

Network Connection เพื่อแสดงให้เห็นว่าในระหว่างที่เกิดภัยคุกคาม Process ดังกล่าวมีการเชื่อมต่อกับ

IP Address ใดๆ บ้างหรือไม่

You must be logged in to post a comment.