กลุ่ม Conti ransomware กำลังใช้ช่องโหว่ Log4Shell เพื่อเข้าถึง instances ภายใน VMware vCenter Server และสามารถเข้ารหัส Virtual machines ได้อย่างรวดเร็ว

vCenter ที่มีช่องโหว่ตกเป็นเป้าหมาย

Proof-of-concept(PoC) ของช่องโหว่ CVE-2021-44228 หรือที่รู้จักในชื่อ Log4Shell มีการเผยแพร่เมื่อวันที่ 9 ธันวาคม

วันต่อมาการสแกนบนระบบ Network จำนวนมากเริ่มต้นขึ้น โดยมีผู้โจมตีจำนวนมากค้นหาระบบที่มีช่องโหว่ ซึ่งกลุ่มแรกๆ ที่ใช้ประโยชน์จากช่องโหว่นี้ ได้แก่ cryptocurrency miners, botnets และ ransomware ตัวใหม่ที่เรียกว่า Khonsari

Conti หนึ่งในกลุ่มแรนซัมแวร์ที่ใหญ่ที่สุดในปัจจุบันซึ่งมีสมาชิกหลายสิบราย ดูเหมือนจะสนใจช่องโหว่ Log4Shell โดยมองว่าเป็นช่องทางการโจมตีที่สามารถใช้ได้ โดยในช่วงวันอาทิตย์ที่ 12 ธันวาคมกลุ่ม Conti เริ่มมองหาเหยื่อโดยมีเป้าหมายคือการโจมตีแบบ lateral movement ไปยังเครือข่าย VMware vCenter

Vendor หลายสิบรายได้รับผลกระทบจากช่องโหว่ Log4Shell และรีบเร่งแก้ไขช่องโหว่ของตน หรือจัดเตรียมวิธีแก้ไขปัญหาชั่วคราว และบรรเทาผลกระทบให้กับลูกค้า ซึ่ง VMware ก็เป็นหนึ่งในนั้นเช่นกัน โดยมีการแสดงรายการผลิตภัณฑ์ที่มีช่องโหว่ทั้งหมด 40 รายการ แม้ว่าบริษัทจะออกวิธีการลดผลกระทบชั่วคราวจากการโจมตี แต่ Patch ของ vCenter เวอร์ชันที่ได้รับผลกระทบก็ยังไม่ถูกปล่อยออกมา

VMware กล่าวว่า "ผู้โจมตีที่มีการเข้าถึงเครือข่ายของ VMware ที่มีช่องโหว่อาจใช้ประโยชน์จากช่องโหว่นี้เพื่อเข้าควบคุมระบบเป้าหมายอย่างสมบูรณ์ หรือไม่ก็อาจถูกโจมตีในรูปแบบของ denial of service (DoS)"

ขณะที่ในปัจจุบันการป้องกันส่วนใหญ่จะเน้นไปที่การบล็อกการโจมตีของ Log4Shell บนอุปกรณ์ที่สามารถป้องกันได้ แต่การทำงานของ Conti ransomware แสดงให้เห็นว่าช่องโหว่นี้สามารถนำมาใช้เพื่อกำหนดเป้าหมายอุปกรณ์ภายในที่อาจไม่ค่อยได้รับความสนใจ

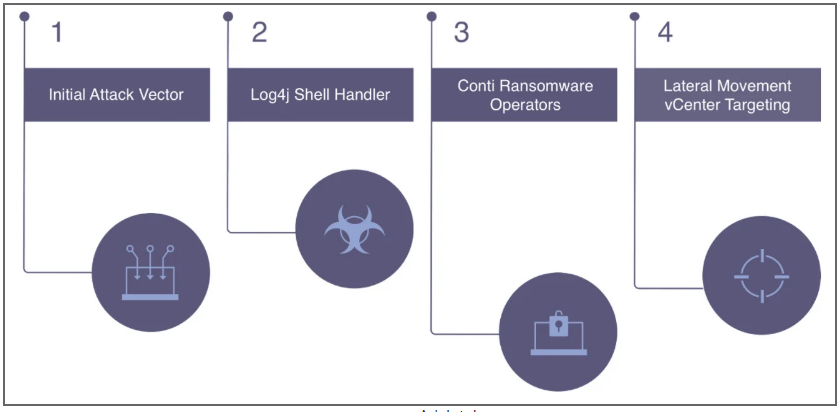

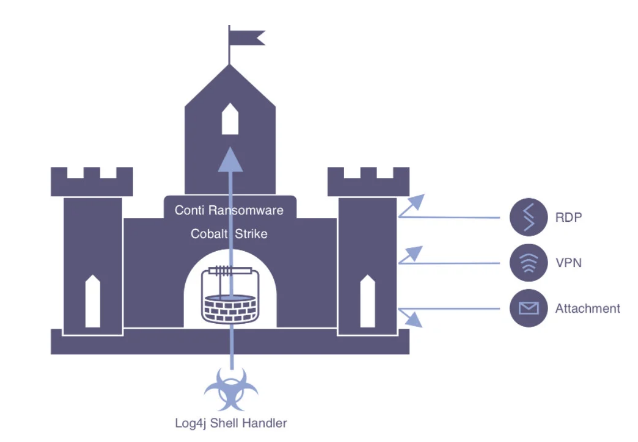

นักวิจัยยืนยันว่ากลุ่มเครือข่ายของ Conti ransomware ได้เริ่มทำการบุกรุกเครือข่ายเป้าหมาย และใช้ประโยชน์จากเครื่องที่มีช่องโหว่ของ Log4j เพื่อเข้าถึง vCenter servers ซึ่งหมายความว่าปัจจุบันกลุ่ม Conti ransomware สามารถอาศัย attack vector หลายช่องทางในการเข้าถึงเครื่อข่ายของเหยื่อที่แตกต่างกัน (RDP, VPN, email phishing) เพื่อเข้ายึดเครือข่าย และกำลังใช้ Log4Shell เพื่อไปยังเครือข่ายอื่นๆ ของเหยื่อ

ที่มา: bleepingcomputer.com

You must be logged in to post a comment.