Ivanti แจ้งเตือนช่องโหว่ Zero-Day ใหม่ใน Connect Secure ที่กำลังถูกใช้ในการโจมตี

Ivanti แจ้งเตือนพบช่องโหว่ Zero-Day ใหม่ 2 รายการที่ส่งผลกระทบต่อ Connect Secure, Policy Secure และ ZTA gateway ซึ่งหนึ่งในช่องโหว่ Zero-Day ดังกล่าวได้ตกเป็นเป้าหมายของการโจมตีอยู่ในปัจจุบัน

CVE-2024-21893 (คะแนน CVSS 8.2/10 ความรุนแรงระดับ High) เป็นช่องโหว่ server-side request forgery ในองค์ประกอบ SAML ของ gateway ทำให้สามารถ bypass authentication และเข้าถึงทรัพยากรที่ถูกจำกัดบนอุปกรณ์ที่มีช่องโหว่ได้

CVE-2024-21888 (คะแนน CVSS 8.8/10 ความรุนแรงระดับ High) เป็นช่องโหว่ใน web component ของเกตเวย์ ที่ทำให้ Hacker สามารถยกระดับสิทธิ์เป็นผู้ดูแลระบบได้

โดย Ivanti ได้เปิดเผยช่องโหว่ Zero-Day ออกมาในวันที่ 10 มกราคม 2024 ซึ่งทั้งสองช่องโหว่ส่งผลกระทบต่อ Connect Secure, Policy Secure และ ZTA เวอร์ชันที่รองรับทั้งหมด - เวอร์ชัน 9.x และ 22.x รวมถึงจากการตรวจสอบของบริษัท ยังไม่พบการโจมตีจากช่องโหว่ CVE-2024-21888 ส่วนช่องโหว่ CVE-2024-21893 กระทบกับลูกค้าจำนวนไม่มาก

การแก้ไขช่องโหว่ Zero-Day ที่ถูกใช้ในการโจมตี

ในเดือนมกราคม 2024 ทาง Ivanti ได้ออกแพตซ์อัปเดตเพื่อแก้ไขช่องโหว่ Zero-Day 2 รายการ ได้แก่ authentication bypass (CVE-2023-46805) และ command injection (CVE-2024-21887) นอกจากนี้ยังได้ออกมาตรการบรรเทาผลกระทบเพื่อป้องกันการโจมตี และคำแนะนำในการกู้คืน ที่ออกแบบมาเพื่อช่วยกู้คืนอุปกรณ์ที่ถูกโจมตี และนำอุปกรณ์กลับมาออนไลน์อีกครั้ง

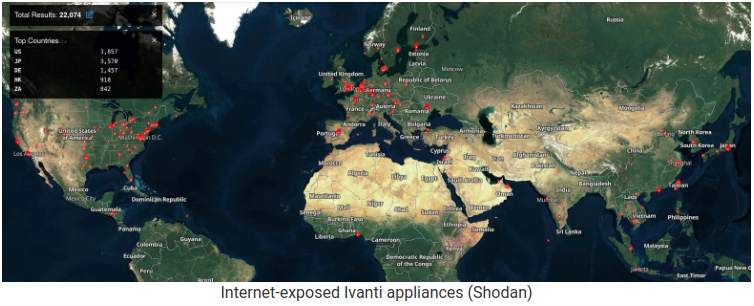

Shadowserver แพลตฟอร์มการตรวจสอบภัยคุกคาม ได้ติดตาม ICS VPN gateway โดยพบว่ามี gateway ที่เปิดให้เข้าถึงได้บนอินเทอร์เน็ตมากกว่า 22,000 รายการ โดยมากกว่า 7,200 รายการอยู่ในอเมริกา (Shodan ได้พบ Ivanti ICS VPN มากกว่า 22,000 รายการที่เปิดให้เข้าถึงได้ทางออนไลน์เช่นกัน) รวมถึงยังได้ติดตาม Ivanti VPN instance ที่ถูกโจมตี ซึ่งมีมากกว่า 460 เครื่อง ซึ่งถูกพบในวันที่ 30 มกราคม 2024 แค่วันเดียว และคาดการว่าจะเพิ่มขึ้นอีก

CISA ยังออกคำสั่ง emergency directive (ED 24-01) ฉบับแรกของปี 2024 โดยสั่งให้หน่วยงานรัฐบาลกลางแก้ไขช่องโหว่ Zero-Day ของ CVE-2023-46805 และ CVE-2024-21887 ของ Ivanti ทันที เพื่อป้องการโจมตีของ Hacker ที่มุ่งเป้าหมายการโจมตีไปยังช่องโหว่ดังกล่าวอย่างต่อเนื่อง

เนื่องจากหากโจมตีช่องโหว่ Zero-Day ทั้ง 2 รายการได้สำเร็จ จะทำให้สามารถแพร่กระจายไปในเครือข่ายของเป้าหมาย ขโมยข้อมูล และแฝงตัวในระบบด้วยการใช้ backdoor

ซึ่งเหยื่อที่ถูกรายงานว่าได้ถูกโจมตีไปแล้ว ได้แก่ องค์กรภาครัฐ และทหารจากทั่วโลก, บริษัทโทรคมนาคมแห่งชาติ, ผู้รับเหมาด้านกลาโหม, องค์กรการธนาคาร, องค์กรด้านการเงิน และการบัญชี ตลอดจนบริษัทการบิน และอวกาศ การบิน และเทคโนโลยี โดยมีขนาดแตกต่างกันอย่างมาก ตั้งแต่ธุรกิจขนาดเล็กไปจนถึงกลุ่มบริษัทข้ามชาติที่ใหญ่ที่สุดบางแห่ง รวมถึงบริษัทที่ติดอันดับ Fortune 500 หลายแห่งจากภาคอุตสาหกรรมต่าง ๆ

อีกทั้ง Mandiant ยังได้พบ custom malware 5 รายการ ที่ใช้ช่องโหว่ดังกล่าวในการโจมตี เพื่อขโมยข้อมูล credentials ติดตั้ง webshell และเรียกใช้เพย์โหลดที่เป็นอันตรายเพิ่มเติม เช่นเดียวกับ Volexity และ GreyNoise ที่ได้สังเกตว่า Hacker ได้ทำการฝัง XMRig cryptocurrency miners และเพย์โหลดมัลแวร์แบบ Rust-based บนระบบที่ถูกโจมตีของเหยื่อบางราย

ที่มา : BLEEPINGCOMPUTER

You must be logged in to post a comment.