มัลแวร์ Raspberry Robin เวอร์ชันล่าสุดนั้นสามารถซ่อนตัวได้ดีกว่าเดิม และอันตรายมากขึ้นด้วยการโจมตีแบบ one-day exploits กับระบบที่ไม่ได้มีการป้องกันอย่างดีพอ

One-day exploits หมายถึง exploits code ที่ใช้ประโยชน์จากช่องโหว่ของซอฟต์แวร์ที่เพิ่งถูกค้นพบ และผู้พัฒนาซอฟต์แวร์เพิ่งออกแพตช์แก้ไขไปได้ไม่นาน โดยที่การแก้ไขนั้นยังไม่ได้ถูกเผยแพร่ไปยังผู้ใช้งานทุกคน หรือยังไม่ได้ถูกติดตั้งบนระบบที่มีช่องโหว่ทั้งหมด

โดยนับตั้งแต่ที่ผู้พัฒนาเปิดเผยช่องโหว่ พร้อมกับการเผยแพร่แพตช์เพื่อแก้ไขช่องโหว่ ผู้ไม่หวังดีก็จะรีบสร้างโค้ดสำหรับการโจมตี เพื่อใช้โจมตีก่อนที่การอัปเดตแพตช์จะถูกเผยแพร่ไปยังระบบต่าง ๆ ที่มีช่องโหว่

จากรายงานของ Check Point พบว่า Raspberry Robin ใช้ One-day exploits กับอย่างน้อย 2 ช่องโหว่ ซึ่งแสดงให้เห็นว่าผู้โจมตีมัลแวร์ตัวนี้มีความสามารถในการพัฒนาโค้ดด้วยตนเอง หรือมีแหล่งที่มาที่สามารถจัดหาโค้ดให้กับทางกลุ่มได้

Raspberry Robin background

Raspberry Robin เป็นมัลแวร์ประเภทเวิร์ม ซึ่งถูกพบครั้งแรกโดย Red Canary บริษัทด้าน Managed Detection and Response (MDR) ในปี 2021 เวิร์มชนิดนี้แพร่กระจายผ่านอุปกรณ์เก็บข้อมูลแบบถอดได้ เช่น แฟลชไดร์ฟ (USB Drives) เพื่อสร้างช่องทางบนระบบที่ติดมัลแวร์ และสนับสนุนในการติดตั้งมัลแวร์ตัวอื่นเพิ่มเติมลงในระบบ

แม้จะเชื่อมโยงกับกลุ่มอาชญากรไซเบอร์หลายกลุ่ม เช่น EvilCorp, FIN11, TA505, Clop ransomware และการโจมตีด้วยมัลแวร์อื่น ๆ แต่ยังไม่ทราบแน่ชัดว่าใครเป็นผู้สร้าง และพัฒนามัลแวร์ชนิดนี้

นับตั้งแต่ถูกค้นพบ Raspberry Robin ได้พัฒนาอย่างต่อเนื่อง เพิ่มฟีเจอร์ใหม่ ๆ เทคนิคการหลบเลี่ยงการตรวจจับ และวิธีการแพร่กระจายอย่างหลากหลาย ตัวอย่างหนึ่งของเทคนิคการหลบเลี่ยงคือการปล่อย "เพย์โหลดปลอม" เพื่อตบตาเหล่านักวิจัย

Check Point รายงานว่า การดำเนินการของ Raspberry Robin เพิ่มมากขึ้นตั้งแต่เดือนตุลาคม 2023 เป็นต้นมา โดยพบการโจมตีไปยังระบบต่าง ๆ ทั่วโลก

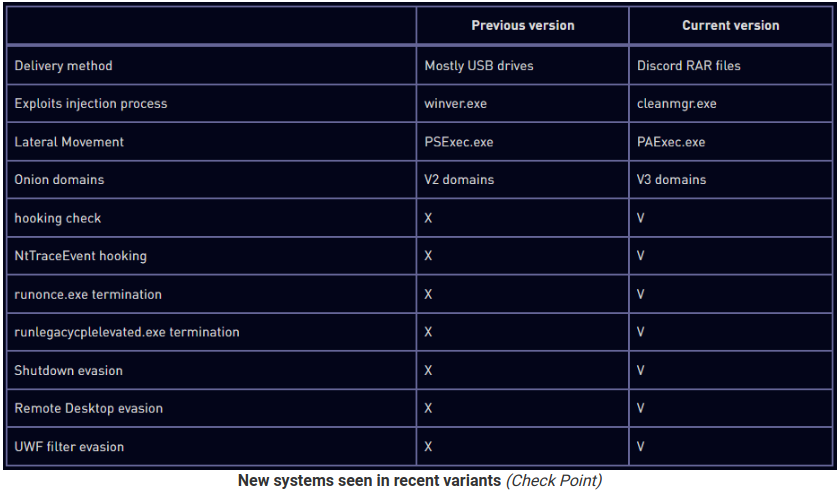

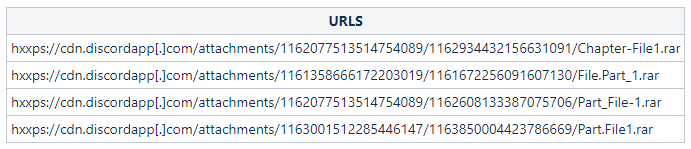

การเปลี่ยนแปลงที่สำคัญในแคมเปญล่าสุด คือ การใช้แพลตฟอร์ม Discord เพื่อปล่อยไฟล์ archive ที่เป็นอันตรายไปยังเป้าหมาย โดยเป็นไปได้ว่าจะเกิดหลังจากการส่งอีเมลที่มีลิงก์ที่เป็นอันตรายไปยังเป้าหมาย

ไฟล์ดังกล่าวประกอบด้วยไฟล์ปฏิบัติการที่มี digital signed (OleView.exe) และไฟล์ DLL ที่เป็นอันตราย (aclui.dll) ซึ่งจะถูกเรียกใช้เมื่อเหยื่อเปิดใช้งานไฟล์ปฏิบัติการ ทำให้มัลแวร์ Raspberry Robin เริ่มทำงานบนระบบของเหยื่อ

มุ่งเป้าไปที่ช่องโหว่แบบ n-day

เมื่อมัลแวร์ Raspberry Robin ถูกเรียกใช้งานบนคอมพิวเตอร์เป็นครั้งแรก มันจะพยายามยกระดับสิทธิ์บนอุปกรณ์โดยอัตโนมัติ โดยใช้ One-day exploits หลากหลายวิธี

Check Point รายงานว่าแคมเปญใหม่ของ Raspberry Robin ใช้ประโยชน์จากช่องโหว่ CVE-2023-36802 และ CVE-2023-29360 ซึ่งเป็นช่องโหว่ที่ช่วยยกระดับสิทธิ์ผู้ใช้ภายในเครื่อง บน Microsoft Streaming Service Proxy และ Windows TPM Device Driver

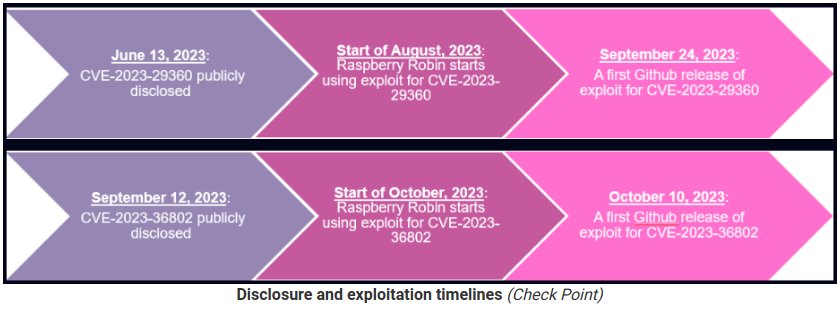

จากรายงานของนักวิจัยระบุว่า ในทั้งสองกรณี Raspberry Robin เริ่มโจมตีช่องโหว่โดยใช้ exploit ที่ยังไม่เคยถูกพบ ภายในระยะเวลาไม่ถึงหนึ่งเดือนหลังจากช่องโหว่ดังกล่าวถูกเผยแพร่ออกสู่สาธารณะ ซึ่งเกิดขึ้นในวันที่ 13 มิถุนายน และ 12 กันยายน 2023

ดังที่แสดงในไทม์ไลน์ด้านล่าง Raspberry Robin โจมตีช่องโหว่ทั้งสองก่อนที่นักวิจัยด้านความปลอดภัยจะเผยแพร่โค้ด exploit แบบ proof of concept (PoC) สำหรับช่องโหว่ทั้งสองรายการ

ในกรณีของช่องโหว่ CVE-2023-36802 ซึ่งทำให้ผู้โจมตีสามารถยกระดับสิทธิ์ผู้ใช้เป็นระดับ SYSTEM ได้นั้น มีรายงานจาก Cyfirma ว่า มีช่องโหว่นี้วางขายบน Dark Web ตั้งแต่เดือนกุมภาพันธ์ 2023 ซึ่งนานถึง 7 เดือนก่อนที่ Microsoft จะประกาศ และแก้ไขช่องโหว่นี้

ไทม์ไลน์นี้แสดงให้เห็นว่า Raspberry Robin เข้าถึง One-day exploits จากแหล่งข้อมูลภายนอกเกือบจะทันทีหลังจากมีการเปิดเผย สาเหตุเป็นเพราะการซื้อช่องโหว่ในช่วงที่ยังไม่มีแพตช์ (zero-day) มีราคาแพงเกินไป แม้กระทั่งสำหรับองค์กรอาชญากรรมไซเบอร์ขนาดใหญ่

Check Point พบหลักฐานสนับสนุนทฤษฎีนี้ เนื่องจากช่องโหว่ที่ Raspberry Robin ใช้ ไม่ได้อยู่ในรูปแบบ 32-bit แต่ถูกปล่อยออกมาเป็นไฟล์ปฏิบัติการ 64-bit และยังขาดการปกปิดรูปแบบการโจมตี ซึ่งมักพบเห็นได้ทั่วไปในมัลแวร์ลักษณะนี้

วิธีการหลบเลี่ยงการตรวจจับแบบใหม่

รายงานของ Check Point ยังเน้นย้ำถึงความก้าวหน้าใน Raspberry Robin เวอร์ชันล่าสุด ซึ่งรวมถึงกลไกป้องกันการวิเคราะห์ หลบเลี่ยงการตรวจจับ และการโจมตีต่อไปยังภายในเครือข่ายแบบใหม่

เพื่อหลีกเลี่ยงเครื่องมือด้านความปลอดภัย และการป้องกันของระบบปฏิบัติการ มัลแวร์ Raspberry Robin พยายามหยุดการทำงานของ Process เฉพาะ เช่น "runlegacycplelevated.exe" ที่เกี่ยวข้องกับ Use Account Control (UAC) และ NtTraceEvent API เพื่อหลีกเลี่ยงการตรวจจับโดย Event Tracing for Windows (ETW)

นอกจากนี้ Raspberry Robin ยังตรวจสอบด้วยว่า API บางตัว เช่น "GetUserDefaultLangID" และ "GetModuleHandleW" โดยการเปรียบเทียบไบต์แรกของฟังก์ชัน API เพื่อตรวจจับกระบวนการตรวจสอบโดยผลิตภัณฑ์ด้านความปลอดภัย

อีกกลยุทธ์ใหม่ที่น่าสนใจ คือ การใช้ฟังก์ชัน API อย่าง "AbortSystemShutdownW" และ "ShutdownBlockReasonCreate" เพื่อป้องกันการ shutdown ระบบ ซึ่งอาจส่งผลต่อการทำงานของมัลแวร์

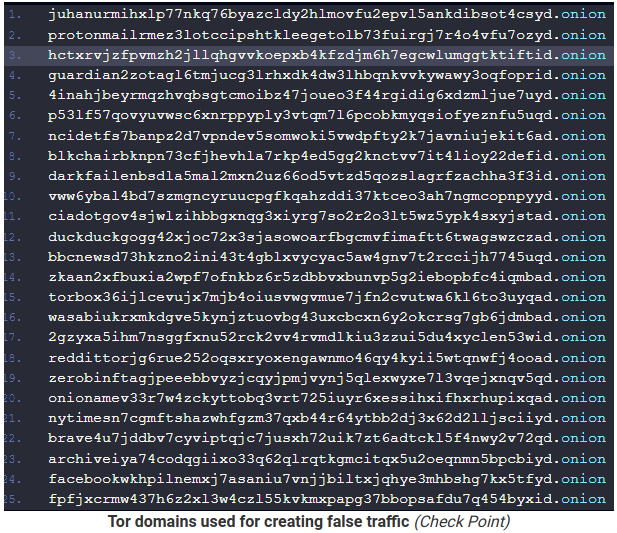

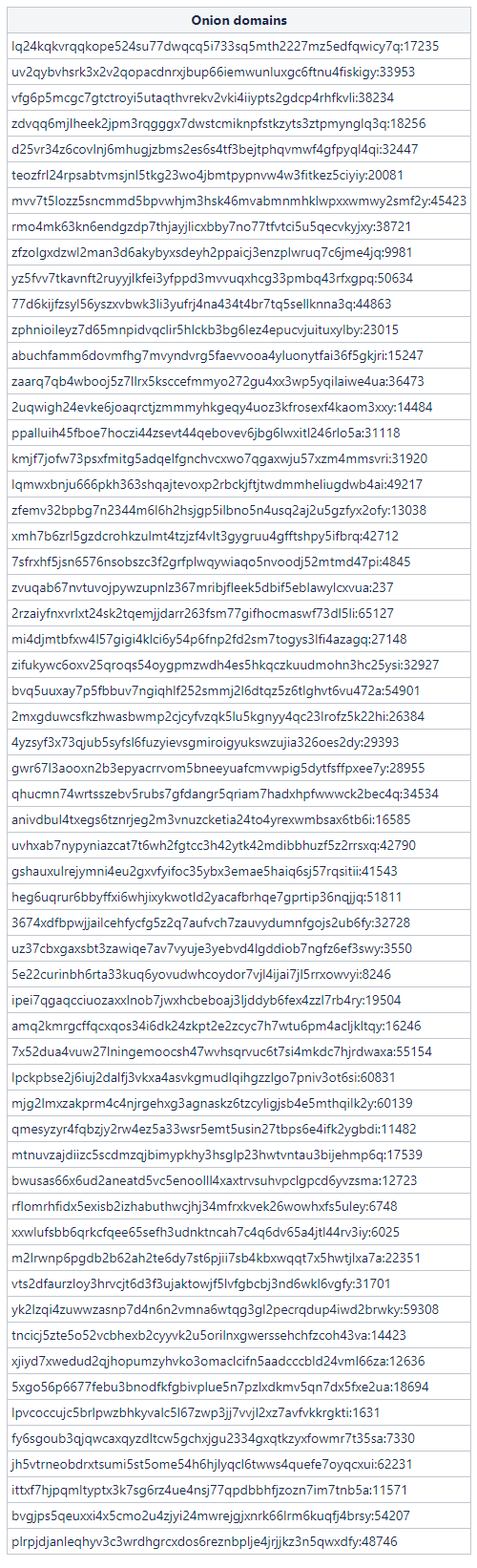

เพื่อซ่อนที่อยู่เซิร์ฟเวอร์ควบคุม (C2) มัลแวร์จะติดต่อกับโดเมน Tor ที่ถูกกำหนดไว้ล่วงหน้า 60 โดเมนโดยสุ่มเลือกหนึ่งโดเมน โดยโดเมนเหล่านี้จะชี้ไปยังเว็บไซต์ที่มีชื่อเสียง เพื่อให้การเชื่อมต่อในเบื้องต้นดูเหมือนเป็นการใช้งานทั่วไป

สุดท้าย Raspberry Robin เปลี่ยนจากการใช้ PsExec.exe มาเป็น PAExec.exe เพื่อดาวน์โหลดเพย์โหลดโดยตรงจากโฮสต์ที่ถูกควบคุมโดยผู้โจมตี การเปลี่ยนแปลงนี้น่าจะเกิดขึ้นเพื่อเพิ่มความปลอดภัยเป็นหลัก เนื่องจาก PsExec.exe เป็นโปรแกรมที่แฮ็กเกอร์นิยมนำไปใช้ในทางที่ผิด

นักวิจัยเชื่อว่า Raspberry Robin จะยังคงพัฒนาต่อไป และเพิ่มช่องโหว่ใหม่ ๆ โดยมุ่งเป้าไปที่ช่องโหว่ที่ยังไม่เปิดเผยต่อสาธารณะ ข้อมูลนี้แสดงให้เห็นว่า ผู้โจมตีมัลแวร์อาจไม่ได้เชื่อมโยงกับนักพัฒนาที่เป็นผู้พัฒนาโค้ด exploit

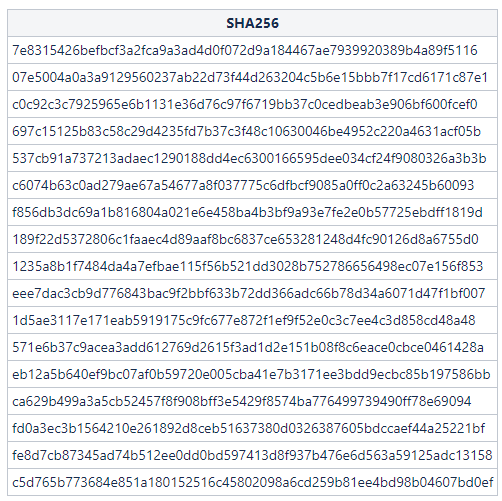

รายงานจาก Check Point มีรายการ IOC การโจมตีของ Raspberry Robin ซึ่งประกอบไปด้วยค่าแฮชของมัลแวร์ โดเมนหลายแห่งในเครือข่าย Tor และ URL ของ Discord ที่ใช้สำหรับดาวน์โหลดไฟล์ archive ที่เป็นอันตราย

IOCs

ที่มา : bleepingcomputer

ที่มา : bleepingcomputer

You must be logged in to post a comment.