Ivanti แจ้งเตือนช่องโหว่ authentication bypass ใหม่ ที่ส่งผลกระทบต่อ Connect Secure, Policy Secure และ ZTA gateway โดยแนะนำให้ผู้ดูแลระบบทำการอัปเดตเพื่อป้องกันช่องโหว่ทันที

CVE-2024-22024 (คะแนน CVSS 8.3/10 ความรุนแรงระดับ High) เป็นช่องโหว่ XXE (XML eXternal Entities) ใน SAML component ของ gateway ที่ทำให้สามารถเข้าถึงทรัพยากรที่ถูกจำกัดบนอุปกรณ์ที่มีช่องโหว่ได้จากระยะไกล และมีความซับซ้อนในการโจมตีต่ำ รวมถึงไม่ต้องการการโต้ตอบ หรือการยืนยันตัวตนจากผู้ใช้ โดย Ivanti ระบุว่าขณะนี้ยังไม่พบหลักฐานการโจมตีโดยใช้ช่องโหว่ดังกล่าว

Shadowserver แพลตฟอร์มการตรวจสอบภัยคุกคาม ได้รายงานข้อมูลว่าปัจจุบันมี ICS VPN gateway มากกว่า 20,000 รายการที่เข้าถึงได้บนอินเตอร์เน็ต โดยมากกว่า 6,000 รายการอยู่ในสหรัฐอเมริกา (Shodan พบว่าปัจจุบันมี Ivanti ICS VPN ที่ถูกเปิดเผยทางอินเทอร์เน็ตมากกว่า 26,000รายการ)

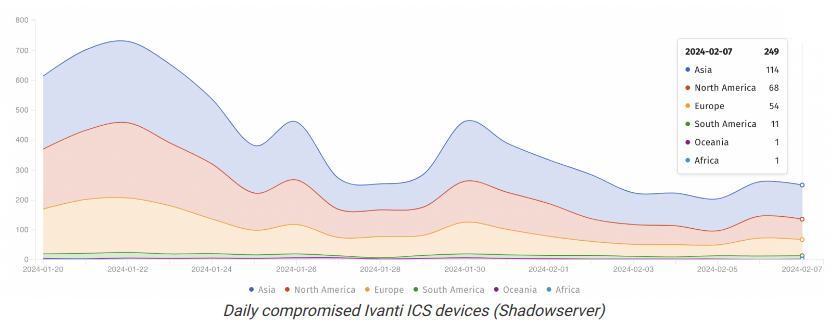

รวมถึง Shadowserver ยังพบ Ivanti Connect Secure VPN instance ที่ถูกโจมตีอยู่ทั่วโลกเกือบทุกวัน โดยมีอุปกรณ์มากกว่า 250 เครื่องที่ถูกพบว่าถูกโจมตีในวันพุธที่ 7 กุมภาพันธ์ 2024

อุปกรณ์ Ivanti ตกเป็นเป้าหมายการโจมตีอย่างต่อเนื่อง

อุปกรณ์ Ivanti VPN ได้ตกเป็นเป้าหมายในการโจมตีที่เชื่อมโยงกับช่องโหว่ zero-day CVE-2023-46805 (authentication bypass) และ CVE-2024-21887 (command injection) ตั้งแต่เดือนธันวาคม 2023 รวมถึงช่องโหว่ CVE-2024-21893 (server-side request forgery) ที่พึ่งถูกเปิดเผยออกมาล่าสุด โดยช่องโหว่เหล่านี้ได้กลายเป็นเป้าหมายในการโจมตีจาก Hacker หลายกลุ่ม ซึ่งทำให้สามารถหลีกเลี่ยงการตรวจสอบสิทธิ์บน ICS, IPS และ ZTA gateway ที่มีช่องโหว่ได้

สำหรับแพตซ์อัปเดตป้องกันช่องโหว่ทั้ง 3 รายการ ได้รับการเผยแพร่เมื่อวันที่ 31 มกราคม นอกจากนี้ Ivanti ยังให้คำแนะนำในการบรรเทาผลกระทบสำหรับอุปกรณ์ที่ยังไม่สามารถอัปเดตแพตซ์ได้ทันที หรือในกรณีที่เวอร์ชันที่ใช้งานอยู่ยังไม่มีแพตซ์อัปเดต

รวมถึง Ivanti ได้แนะนำให้ผู้ใช้งานรีเซ็ตอุปกรณ์ที่มีช่องโหว่ทั้งหมดเป็นค่าเริ่มต้นจากโรงงานก่อนที่จะทำการอัปเดต เพื่อป้องกัน Hacker ทำการแฝงตัวในระบบระหว่างการอัปเดตซอฟต์แวร์

นอกจากนี้ CISA ยังสั่งให้หน่วยงานรัฐบาลกลางของสหรัฐอเมริกา ตัดการเชื่อมต่ออุปกรณ์ Ivanti VPN ที่มีช่องโหว่ทั้งหมดบนเครือข่ายของตนภายใน 48 ชั่วโมง ในวันที่ 1 กุมภาพันธ์ 2024 เพื่อป้องกันการโจมตีจากช่องโหว่ดังกล่าว

ที่มา : bleepingcomputer

You must be logged in to post a comment.